L’un des plus grands défis de la lutte contre les menaces hybrides est qu’elles peuvent être difficiles à identifier. Comme une souche d’ADN avec une chaîne complexe de gènes, les menaces hybrides consistent en une variété de virus, de vers et de chevaux de Troie (Trojan). Les logiciels malveillants n’ont pas toujours été aussi complexes, mais aujourd’hui, un virus envoyé par email pourrait propager son propre moteur SMTP, ce qui ressemble à un ver. Comment savez-vous s’il s’agit d’un virus ou d’un ver ? Il n’est pas difficile pour les professionnels de la cybersécurité et des éditeurs de logiciels antivirus de répondre à cette question.

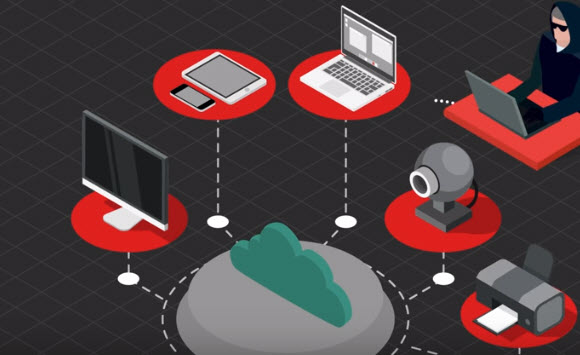

Les menaces hybrides mettent tout le monde en danger, principalement les particuliers et les entreprises qui utilisent des solutions de Cloud computing (les données stockées dans le Cloud comportent leurs propres risques de sécurité). C’est une chose de déployer des solutions de sécurité sur vos propres systèmes, mais une fois les données arrivées dans le Cloud, elles ne sont plus entre vos mains. Les fournisseurs de solutions Cloud font non seulement face aux mêmes menaces en matière de cybersécurité que nous, mais ils font également face à des problèmes de sécurité physique. Il est important de choisir un fournisseur de services Cloud doté d’un historique de conformité complète en matière de sécurité. Découvrez les cinq menaces hybrides pour la sécurité les plus courantes et les solutions que votre entreprise peut prendre si elle se trouve ciblée par une attaque.

Virus / Ver hybride

Il s’agit d’un code malicieux qui combine les caractéristiques de deux types de logiciels malveillants. La plupart des virus modernes tombent dans la catégorie hybride, selon Ed Skoudis, professeur à l’institut SANS et auteur de « Malware: Fighting Malicious Code ». Les solutions et/ou les mesures de protection pour les victimes potentielles de ce type d’attaques incluent :

- l’installation d’un logiciel antivirus Cloud pour une utilisation personnelle et un logiciel de sécurité Cloud hybride pour une utilisation professionnelle ;

- La mise à jour les systèmes d’exploitation pour éviter les vulnérabilités non désirées ;

- La désactivation des scripts dans les paramètres de votre navigateur Internet.

Évaluation insuffisante des risques de sécurité

Une analyse des risques de sécurité est essentielle pour garantir la sécurité des données car cela permet aux entreprises et aux fournisseurs de services Cloud de savoir où concentrer leurs efforts. Une entreprise (ou un fournisseur de services Cloud) qui manquerait de connaissance concernant les risques pourrait ne pas connaître l’origine ou la provenance d’une attaque. Les solutions potentielles incluent :

- Un processus d’évaluation et de prévention des risques régulièrement examiné et critiqué ;

- Des systèmes IDS/IPS recherchant régulièrement un trafic malveillant ;

- L’activation de la surveillance des journaux et logiciels à jour

Gestion insuffisante de la sécurité

Les ordinateurs ont besoin d’une protection complète, de la mémoire, en passant par les logiciels ou encore les données stockées. Cependant, les données Cloud sont stockées à distance, et le fournisseur de services Cloud a la possibilité d’imposer les caractéristiques de sécurité du Cloud. Cela peut amener le fournisseur à utiliser des procédures d’authentification et d’autorisation dont la sécurisation ne répond pas à vos besoins. Vous pouvez remédier à ces lacunes potentielles en matière de sécurité du Cloud en :

- Répliquant les contrôles à travers vos solutions Cloud ;

- Retirant du Cloud les données sensibles et en les gardant en sécurité sur vos serveurs internes ;

- Chiffrant les données avant de les stocker dans le Cloud.

Protection insuffisante de la propriété intellectuelle (PI)

La propriété intellectuelle est quelque chose (même les idées), que vous avez créé. Il peut s’agit d’informations confidentielles que votre entreprise utilise pour se distinguer de ses concurrents. Votre propriété intellectuelle n’est pas de notoriété publique, raison pour laquelle elle nécessite un chiffrement très complet lorsqu’elle est stockée à distance. Une protection insuffisante de votre propriété intellectuelle implique que des pirates pourraient facilement accéder à vos données sensibles. Les correctifs incluent :

- Le développement d’un modèle de menace détaillé;

- L’organisation d’une matrice de permissions ;

- L’endurcissement de vos composants libres (open source) pour prévenir les intrusions.

Échec de la communication avec le fournisseur de services Cloud

Tous les fournisseurs de services Cloud devraient fournir des accords vous permettant de savoir à quels niveaux de services vous pouvez vous attendre. Sans eux, vous risquez d’exposer vos données à des risques inutiles, car vous ne savez pas exactement de quoi un fournisseur de services Cloud peut être responsable. Améliorez la communication avec votre fournisseur Cloud en :

- Suivant le « CSA Security, Trust and Assurance Registry » (registre de sécurité, de confiance et d’assurance du CSA) comme référence pour savoir ce que vous pouvez demander ;

- Posant plus de questions et définissant des normes et des attentes rigoureuses concernant le type de réponses que vous attendez de la part du fournisseur de services Cloud.

Malheureusement, il existe une variété de menaces pour la sécurité du Cloud hybride. Les problèmes ci-dessus ne sont que quelques-uns des plus courants (mais pouvant être résolus). Avec un peu de planification et de savoir-faire pour améliorer les structures de conformité en matière de sécurité, vous pouvez atténuer efficacement ces menaces. La prochaine étape consiste à établir un partenariat avec une entreprise de confiance fournissant une sécurité évolutive et des solutions de sécurité Cloud robustes.

Articles et liens associés :

Sécurité d’un site Internet – Votre entreprise court-elle un risque ?

Qu’est-ce que l’IoT et la sécurité de l’IoT ?

Qu’est-ce qu’un VPN et pourquoi vous avez besoin d'un VPN ?

Qu’est-ce qu’une Menace Persistante Avancée, signes de l’APT ?

Produits associés :

Kaspersky Hybrid Cloud Security