Protection contre les ransomwares

Le ransomware est une sorte de cheval de Troie qui modifie les données utilisateur sur l'ordinateur d'une victime de façon que celle-ci ne puisse plus accéder à ses données ou utiliser toutes les fonctionnalités de son ordinateur. Une fois les données « prises en otage » (bloquée ou chiffrées), l'utilisateur reçoit une demande de rançon. La victime se voit donc intimer l'ordre d'envoyer de l'argent au malfaiteur, lequel, à réception, s'engage à lui envoyer un programme de restauration des données ou des performances de l'ordinateur.

Aujourd'hui, les ransomwares font partie des menaces les plus répandues sur Internet, et ce, pour les raisons suivantes :

- Cette menace est associée à un modèle de monétisation évident

- Un tel programme malveillant est facile à mettre en œuvre

Les ransomwares peuvent revêtir une nature simple ou complexe en fonction des victimes visées :

- Les ransomwares courants sont largement diffusés par l'envoi en masse de spams, de kits d'exploits, etc.

- Les ransomwares complexes sont utilisés dans des attaques ciblées

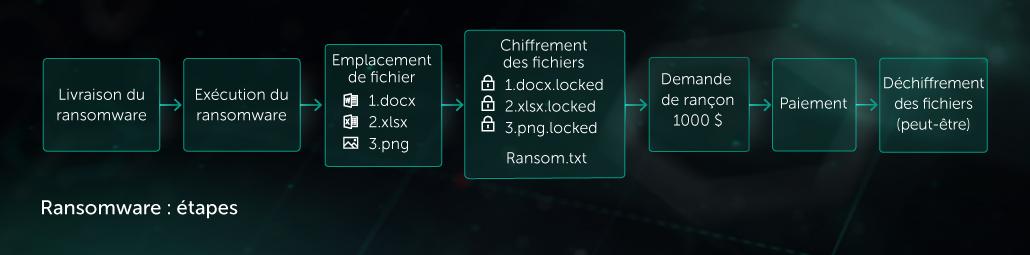

Les attaques par le biais de ransomwares se déroulent en plusieurs phases :

- Diffusion sur l'appareil d'une victime : pièce jointe malveillante dans un spam, exploitation des vulnérabilités, pénétration en cas d'attaque ciblée

- Exécution : chiffrement de fichiers utilisateurs importants

- La demande de rançon s'affiche

- Chiffrement des données (parfois)

Pour une protection efficace contre les ransomwares, une solution de sécurité doit reposer sur un modèle de protection multi-niveaux. La protection multi-niveaux de nouvelle génération de Kaspersky permet aux produits de détecter les ransomwares tant au stade de la diffusion qu'à celui de l'exécution de l'attaque. Examinons de plus près ces stades.

Stade de la diffusion : Pièce jointe malveillante dans un spam

À l'heure actuelle, l'envoi par email (spam) d'archives avec des scripts exécutables constitue l'un des moyens de diffusion de ransomwares parmi les plus courants. Il arrive aussi que des documents Microsoft Office contenant des macros malveillantes soient envoyés en pièces jointes.

Dans les produits Kaspersky, le composant Antivirus pour email analyse l'ensemble du contexte du message (y compris les pièces jointes aux emails) et applique de solides méthodes heuristiques à leur contenu.

Stade de la diffusion : Exploitation de vulnérabilités

EP – Exploit Prevention est le composant de protection contre les malwares spécialement conçu pour empêcher la pénétration de programmes malveillants (y compris les ransomwares) du fait des vulnérabilités logicielles. Parmi les principales applications protégées par EP, on peut citer les navigateurs, les applications bureautiques ou encore les lecteurs PDF. À chaque action suspecte du logiciel concerné, tel que le démarrage d'un processus enfant, le composant applique une analyse de sécurité supplémentaire du comportement au regard des schémas de comportements malveillants. EP contribue à bloquer les ransomwares, y compris CryptXXX et bien d'autres encore.

En 2017, le monde entier a appris que la vulnérabilité des réseaux a donné lieu à des attaques par la diffusion de ransomwares. La vulnérabilité propre aux PME a, en effet, engendré la prolifération du ransomware WannaCry. Or, une telle intrusion ne peut être stoppée qu'au niveau du réseau. Les produits Kaspersky sont dotés d'un composant spécialement dédié à l'analyse du trafic réseau – un système de détection des intrusions (IDS). Il analyse un petit nombre de paquets réseau et y applique des schémas heuristiques afin de détecter toute activité malveillante sur le réseau. Ce composant détecte avec succès les exploits EternalBlue/EternalRomance. Il a permis d'éviter une infection due à WannaCry.

Stade de l'exécution

Les cybercriminels emploient diverses techniques pour tenter de déjouer la détection statique. En l'espèce, la Détection comportementale devient l'ultime – mais aussi la plus efficace – ligne de défense. L'analyse de chaque activité des processus permet de mettre au jour les schémas de comportements malveillants. Après quoi le produit met fin au processus et annule les modifications à l'aide du Moteur d'actions correctives. La détection comportementale est efficace même face à des menaces qui étaient préalablement inconnues, y compris les ransomwares. Le mécanisme de base des ransomwares se décompose en plusieurs étapes :

- Repérer des fichiers importants sur l'appareil d'une victime

- Lire le contenu de chacun de ces fichiers

- Chiffrer ce contenu et effectuer des modifications sur le disque

Face à ce schéma de comportements malveillants, le Moteur comportemental bloque le processus et annule les modifications à l'aide du moteur d'actions correctives/remédiation. Parmi les exemples de détection de ransomwares rendue possible grâce à ce schéma, on peut citer Polyglot, WannaCry (fonction de chiffrement du programme malveillant), etc.

La détection de ransomwares n'est pas limitée par ce schéma ; beaucoup d'autres pourraient s'avérer efficaces contre ce type de menaces. L'efficacité de cette approche a été prouvée, en juillet 2017, lors de l'attaque du ransomware ExPetr. Les cybercriminels ont utilisé une partie de bas niveau du ransomware Petya pour chiffrer la table de fichiers principale (MFT – Master File Table). Celle-ci contient tous les fichiers, le répertoire et les métadonnées de fichier du système de fichiers NTFS. Pour l'exécuter, ils exécutent un composant de haut niveau qui réécrit le secteur d'amorçage maître (MBR – Master Boot Record). Le composant Moteur comportemental (Threat Behavior Engine) considère qu'un tel comportement est malveillant et met alors fin au processus. Même si d'autres cybercriminels écrivaient des ransomwares du même type, ces derniers ne seraient pas fonctionnels et échoueraient quel que soit le type de techniques de brouillage/d'anti-émulation employées.

Ransomwares dans des attaques ciblées

En 2017, les experts de Kaspersky ont recensé plusieurs groupes qui attaquaient de manière ciblée des entreprises avec un but principal en tête : chiffrer leurs données.

Dans de nombreux cas, des utilitaires légitimes conçus pour le chiffrement de disques/fichiers ont été utilisés. Par exemple, DiskCryptor pour le chiffrement et PSExec pour l'installation en masse via le réseau d'entreprise. L'analyse statique et la détection comportementale de base d'utilitaires légitimes auraient été vaines, car elles auraient donné des faux positifs en cas d'utilisation légitime. D'où l'exigence de la collecte et de l'analyse de l'intégralité du contexte d'utilisation de l'utilitaire. Dans cet exemple, le schéma d'installation de l'utilitaire légitime pour le chiffrement via l'utilitaire PSExec aurait pu éveiller des soupçons. La mise en œuvre de la protection correspondante par le produit aurait empêché toute corruption des données sans inquiéter inutilement les autres utilisateurs par de fausses alertes.