Contrôle adaptatif des anomalies

La réduction de la surface d'attaque, ou le durcissement, peut être une technique de prévention très efficace et économique. Si vous connaissez les vulnérabilités de votre système et ses fonctionnalités excessives, vous pouvez bloquer de manière proactive les actions qui pourraient conduire à l'exploitation de telles failles.

Cependant, l'utilisation quotidienne de ces méthodes peut présenter des inconvénients. D'abord, les restrictions générales ignorent les scénarios spécifiques, ce qui peut pénaliser les utilisateurs légitimes. Par exemple, les macros dans les documents MS Word permettent d'exécuter PowerShell directement dans le document, et cette fonctionnalité « utile » a conduit à de nombreuses épidémies de programmes malveillants. Mais si vous bloquez l'activation des macros pour toute l'entreprise, les salariés du service financier risquent de monter au créneau : ils ont besoin d'utiliser des macros dans Word.

Autre problème : le durcissement manuel requiert de lourdes tâches de la part des experts. Même pour des administrateurs chevronnés, l'ajustement de chaque règle de blocage pour un grand nombre de groupes et d'applications différents prendrait un temps rédhibitoire. De plus, les nouvelles menaces et les changements d'infrastructure appellent des révisions régulières de ces politiques de sécurité.

Le Contrôle adaptatif des anomalies, nouveau module de protection de la solution Kaspersky Endpoint Security, est un outil intelligent de réduction automatisée de la surface d'attaque. Cette technologie vous permet de personnaliser le durcissement du système de haut en bas, jusqu'aux utilisateurs individuels ou différents groupes d'utilisateurs, reflétant leurs diverses exigences spécifiques, tout en empêchant l'exploitation des vulnérabilités du système ou des fonctionnalités excessives.

Principales fonctionnalités du module Contrôle adaptatif des anomalies :

(1) Un ensemble complet de règles de contrôle efficaces créées par les experts de Kaspersky et basées sur des données collectées à l'aide des techniques de Machine Learning. Des algorithmes d'analyse des comportements nous permettent d'identifier de nouvelles heuristiques potentielles d'actions suspectes dans le système. Mais comme, dans certains cas précis, ces actions peuvent être légitimes, il convient de ne pas utiliser un blocage général. Cependant, la définition et le « repérage » de telles exceptions par des experts peuvent transformer ces heuristiques potentielles en règles de durcissement pleinement fonctionnelles.

Parmi les exemples courants de comportement suspect, on trouve le démarrage d'une application par un processus système : par exemple, le Gestionnaire de sessions Windows, le Processus de l'autorité de sécurité locale ou encore l'Application de démarrage de Windows. Il s'agit parfois d'une action légitime, par exemple, le démarrage du système d'exploitation Windows. Il appartient aux experts d'identifier ces conditions, puis de créer une règle de contrôle qui bloquerait l'exécution des applications par le processus système, tout en prévoyant des exceptions adaptées permettant le bon fonctionnement du système d'exploitation.

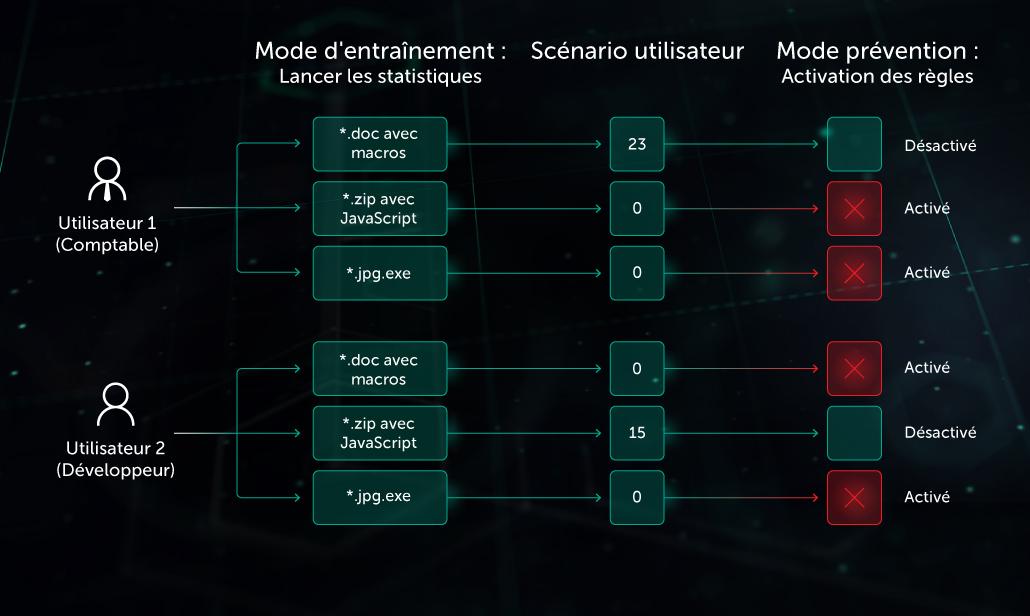

(2) Adaptation automatisée (mode Smart) basée sur l'analyse de l'activité des utilisateurs. Cela réduit considérablement les besoins de configuration manuelle des règles de contrôle. Tout d'abord, le module Contrôle adaptatif des anomalies commence à fonctionner en mode d'apprentissage, collectant des données statistiques sur les règles de contrôle déclenchées sur une période donnée, et ce, afin de créer un modèle d'activité normal pour un utilisateur ou un groupe (scénario légitime). Ensuite, en mode de prévention, le système active uniquement les règles qui bloquent les actions anormales pour ce groupe ou le scénario de l'utilisateur. Si, pour une raison quelconque, un schéma d'activité normale devait changer, le module Contrôle adaptatif des anomalies peut être de nouveau basculé en mode d'apprentissage, afin qu'il puisse créer un nouveau scénario.

Par exemple, la présence de JavaScript dans l'archive est le signe d'une pièce jointe dangereuse : car les employés du service financier n'ont jamais besoin d'échanger légitimement de telles archives. Mais cette situation est courante chez les développeurs. Lorsque le Contrôle adaptatif des anomalies découvre ces différents scénarios, il bloque les pièces jointes avec un contenu actif pour un groupe d'utilisateurs (service financier) sans le bloquer pour un autre groupe (développeurs).

(3) Paramétrage précis. Outre le mode automatique, l'administrateur système peut contrôler l'activation des règles de blocage et créer des exceptions précises lorsque le comportement à bloquer peut faire partie de l'activité légitime de certains utilisateurs, applications ou appareils.

Par exemple, le blocage de l'exécution de fichiers à double extension (comme img18.jpg.exe) serait la bonne règle de contrôle dans 99 % des cas. Cependant, dans certains systèmes, des fichiers à double extension peuvent être utilisés légitimement (update.txt.cmd). L'administrateur peut facilement ajouter une exception ad hoc.

(4) Synergie entre plusieurs outils. Le module Contrôle adaptatif des anomalies réduit non seulement la surface d'attaque et l'exposition aux menaces, y compris les attaques « zero-day », il améliore qui plus est les performances collaboratives de Kaspersky Endpoint Security dans le cadre d'une plateforme de sécurité multi-niveaux. Le déclenchement d'une règle précise de contrôle adaptatif des anomalies peut servir d'alerte à un examen plus poussé d'un objet suspect par d'autres modules de protection ou par des experts.