Contrôle des applications et liste blanche (HIPS)

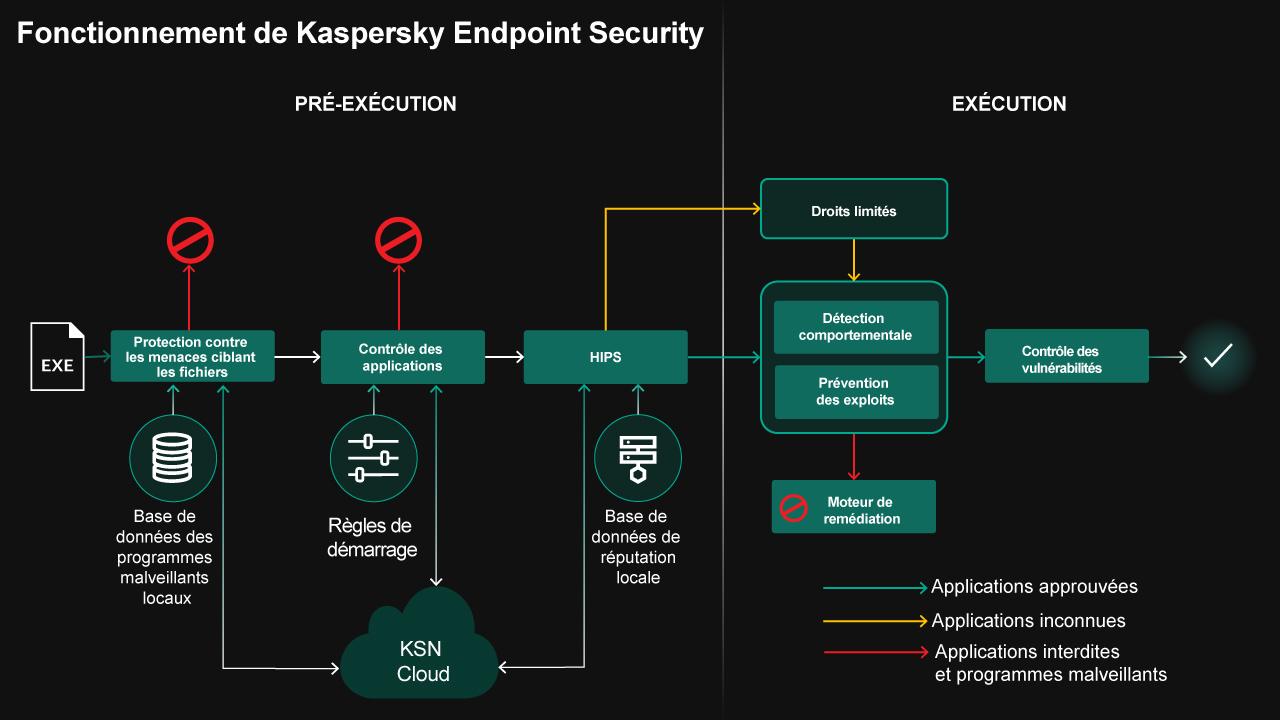

La protection traditionnelle contre les cyberattaques est basée sur la détection de programmes malveillants. Chaque application est contrôlée par rapport aux bases de données d'indicateurs de programmes malveillants connus avant leur exécution. Dans les produits Kaspersky, cette couche de base de protection contre les menaces est représentée par la détection dans le cloud du réseau KSN, la classification des programmes malveillants basée sur le machine learning, la protection contre les rootkits ainsi que d'autres technologies de défense contre les programmes malveillants.

Une autre approche efficace consiste à « renforcer l'hygiène » des systèmes attaqués ; même des menaces inconnues peuvent être bloquées en durcissant les règles d'accès des applications aux ressources système critiques. Nos principaux exemples de techniques de protection axées sur les ressources sont le contrôle des applications, qui autorise ou bloque l'exécution des fichiers en fonction des règles des listes blanches ou des listes noires locales, ainsi que Host Intrusion Prevention System (HIPS – Système de prévention des intrusions de l'hôte), qui limite l'accès des applications aux ressources de l'hôte (données, clés de registre, mémoire de processus, etc.) selon la réputation de l'application.

Pour compléter la sécurité des terminaux multi-niveaux de Kaspersky, il convient de mentionner également certaines technologies de contrôle de l'exécution du niveau suivant : Détection comportementale, Protection contre 'exploitation des failles de sécurité, Moteur d'actions correctives et Contrôle des vulnérabilités, décrites dans d'autres articles TechnoWiki.

Catégories de confiance

Dans les solutions de Kaspersky, la protection des ressources est basée sur l'assignation des applications à des catégories de confiance et la définition des opérations autorisées de chaque catégorie, notamment :

- Assignation des applications à des catégories de confiance.

- Contrôle des applications basé sur des règles concernant l'habilitation à démarrer et interagir avec d'autres processus, données, réseaux, etc.

- Surveillance des applications, avec diminution des privilèges dès lors qu'une application présente une activité malveillante : tentative de contrôle d'autres applications, modification des entrées de registre, etc.

- •Démarrage protégé, lequel apporte un certain niveau de confiance à l'assignation, ainsi qu'au contrôle et à la surveillance des applications.

Les privilèges relatifs à l'application sont définis en fonction de la catégorie de confiance à laquelle elle appartient. Les applications sont automatiquement inventoriées sur un hôte et assignées à des catégories de confiance. Dans Kaspersky Endpoint Security for Business (KESB), les listes d'applications sont fournies aux administrateurs depuis les ordinateurs des utilisateurs, ce qui leur permet de développer leurs propres politiques de contrôle des applications.

L'assignation d'une application à une catégorie de confiance est basée sur son comportement, tel qu'évalué par le moteur de lutte contre les programmes malveillants, la réputation dans KSN, la signature électronique et la vérification de l'intégrité de l'application. Les applications sont évaluées au premier lancement ou dans un groupe, à la suite de l'installation de la solution de protection contre les programmes malveillants sur l'hôte.

Les catégories de confiance sont :

- Applications approuvées : Applications de système d'exploitation (svchost, smss, entre autres), applications légitimes d'éditeurs connus, avec signature et intégrité vérifiées.

- Applications non autorisées : programme malveillant, bloqué même au démarrage.

- Applications inconnues : restrictions selon leur nature. Par exemple, les applications reconnues comme des adwares (qui ne sont toujours pas des programmes malveillants) sont autorisées à s'exécuter, mais pas à injecter du code dans d'autres processus. Les applications qui ne montrent pas d'activités malveillantes, mais qui n'ont pas de signature auront des privilèges plus larges.

Après la catégorisation initiale, les applications continuent d'être surveillées par la solution de protection contre les programmes malveillants. Si elles présentent des caractéristiques de programmes malveillants, elles tombent dans une catégorie de confiance inférieure et leurs privilèges sont limités. La réputation de l'application est régulièrement reconfirmée via KSN, au cas où sa réputation aurait récemment été dégradée dans le cloud.

Les opérations des applications qui n'entrent pas dans la catégorie « Approuvée » sont enregistrées par le Moteur d'actions correctives. Si une application se révèle être un programme malveillant, le moteur annule les actions qu'elle a effectuées.

Contrôle des applications

L'habilitation d'une application à démarrer est définie en fonction de la catégorie de confiance.

Dans Kaspersky Internet Security (pour les particuliers), les utilisateurs peuvent affiner les paramètres de blocage sur leur hôte et choisir le mode :

- En mode automatique, les applications non autorisées sont automatiquement bloquées (liste noire).

- En mode blocage par défaut (liste blanche), seules les applications approuvées sont démarrées (fichiers PE32, fichiers exécutables .Net, programmes d'installation et certains autres formats). Les autres applications sont définitivement bloquées, y compris lors du redémarrage et de la mise à jour du système d'exploitation.

- En mode manuel, les utilisateurs peuvent, au premier lancement, décider de bloquer ou non une application particulière.

Dans Kaspersky Endpoint Security for Business, les administrateurs peuvent configurer des politiques de blocage au démarrage pour certain(e)s applications, modules exécutables (fichiers PE, exe, scr, dll) et scripts exécutés par différents interprètes (com, bat, cmd, ps1, vbs, js, msi, msp, mst, ocx, appx, reg, jar, mmc, hta ou sys). Pour ce faire, l'administrateur inventorie les applications sur les ordinateurs des utilisateurs et reçoit leur liste avec des métadonnées (fournisseur, certificat, nom, version, chemin d'installation, etc.). Si de nouvelles applications apparaissent ultérieurement sur les hôtes, elles sont également inventoriées.

Les applications sont automatiquement regroupées dans des catégories hiérarchiques (par exemple, jeux, applications bureautiques ou navigateurs). Les catégories aident les administrateurs à créer des groupes de politiques de démarrage d'application. Pour les groupes d'utilisateurs, les administrateurs peuvent bloquer le démarrage de certaines applications, catégories d'applications ou d'applications associées à certaines conditions (par exemple, avec une faible note de cloud KSN).

Le contrôle des applications offre également plusieurs outils pour simplifier la configuration initiale des règles de liste blanche, notamment un assistant pour créer des règles basées sur les résultats de l'inventaire, des règles prédéfinies recommandées par Kaspersky et des règles de liste blanche mises à jour de façon dynamique selon des sources fiables (emplacements de fichiers ou ordinateurs de référence).

Les utilisateurs peuvent demander l'autorisation de l'administrateur pour démarrer une application via leur interface KESB. Pour éviter de bloquer une application légitime, les administrateurs peuvent activer une règle de blocage en mode test. Les règles de test n'affectent pas le démarrage de l'application, mais les administrateurs sont informés de tout déclencheur, ce qui leur permet d'identifier tout blocage de démarrage d'applications indésirables et de tester les règles proposées (ou même la fonction complète de contrôle au démarrage) sur leur réseau.

HIPS

En plus de contrôler sa capacité à démarrer, la catégorie de confiance de l'application définit ses privilèges : c'est-à-dire ce qu'une application est autorisée à faire dans le système hôte. Le contrôle des privilèges est basé sur des règles, notamment un ensemble prédéfini de règles « clés en main » qui peuvent être modifiées par les utilisateurs particuliers ou par l'administrateur d'une solution d'entreprise.

Pour chaque catégorie de confiance, les règles définissent la capacité d'une application à :

- Modifier les fichiers, les clés de registre (lire, écrire, créer, supprimer)

- Établir des connexions au réseau

- Accéder à la webcam et au microphone (des règles plus strictes sont appliquées ici, même pour les applications approuvées)

- Exécuter des opérations du système, p. ex. processus ouvert ou fermeture des fenêtres. Il est important de contrôler les opérations du système, car les programmes malveillants peuvent les utiliser pour interférer avec la mémoire d'autres processus, injecter du code ou entraver le fonctionnement du système d'exploitation.

Chaque règle définit les catégories d'applications sur lesquelles elle a un effet, l'action qu'elle contrôle et son verdict : « autoriser » ou « refuser ». Dans la solution pour les particuliers, le verdict peut également être « demander à l'utilisateur » : l'utilisateur est invité à prendre les décisions, lesquelles décisions sont mises en cache.

Conteneur sécurisé

En utilisant un ensemble spécial de règles HIPS, tout processus peut s'exécuter dans un conteneur sécurisé : l'accès à ce processus est très limité, même pour les applications approuvées. Des restrictions supplémentaires impliquent le blocage des captures d'écran, la protection du presse-papiers et le contrôle de l'intégrité qui protège le processus contre les injections malveillantes. De cette façon, toutes les données internes de l'application (y compris les données personnelles de l'utilisateur) demeurent protégées. Cette technique HIPS est fondamentale dans le mode de protection bancaire Safe Money (Safe Browser).

Protection au démarrage du système d'exploitation

Au démarrage du système d'exploitation, toutes les applications non autorisées sont complètement bloquées et les autres se voient appliquer des restrictions (par exemple, leur accès au réseau est bloqué). Cela réduit les risques d'attaques lors du démarrage de l'ordinateur.

Produits associés

Kaspersky Endpoint Security for Business

Kaspersky Internet Security

The protection technologies of...