Kaspersky a mis au jour une évolution complexe des techniques de phishing utilisées par les cybercriminels pour contourner l'authentification à deux facteurs (2FA), une mesure de sécurité pourtant spécifiquement conçue pour améliorer la protection des comptes en ligne. Malgré l'adoption généralisée de l'authentification à deux facteurs par de nombreux sites web et sa mise en œuvre obligatoire par de nombreuses organisations, les attaquants ont développé des méthodes combinant phishing et recours à des robots OTP automatisés pour tromper les utilisateurs et obtenir un accès non autorisé à leurs comptes.

L'authentification à deux facteurs (2FA) est rapidement devenue un standard en matière de sécurité en ligne. Elle exige que les utilisateurs vérifient leur identité au moyen d'une deuxième forme d'authentification, généralement un mot de passe à usage unique (OTP) envoyé par SMS, par mail ou via une application d'authentification. Cette couche de sécurité supplémentaire est destinée à protéger les comptes des utilisateurs en cas de compromission de leurs mots de passe. Toutefois, les escrocs ont mis au point des méthodes pour inciter les utilisateurs à révéler ces OTP, ce qui leur permet de contourner les protections 2FA.

Un robot OTP est un outil utilisé par les acteurs de la menace pour intercepter les mots de passe à usage unique par le biais de techniques d'ingénierie sociale. Les attaquants obtiennent généralement les identifiants de connexion de la victime par hameçonnage ou fuite de données, puis se connectent au compte de la victime, ce qui déclenche l'envoi d'un OTP sur le téléphone de la victime. Ensuite, le bot OTP appelle la victime en se faisant passer pour un représentant d'une organisation de confiance et utilise un dialogue préétabli pour persuader la victime de partager l'OTP précédemment reçu. L'attaquant reçoit finalement l'OTP par l'intermédiaire du robot et l'utilise pour accéder au compte de la victime.

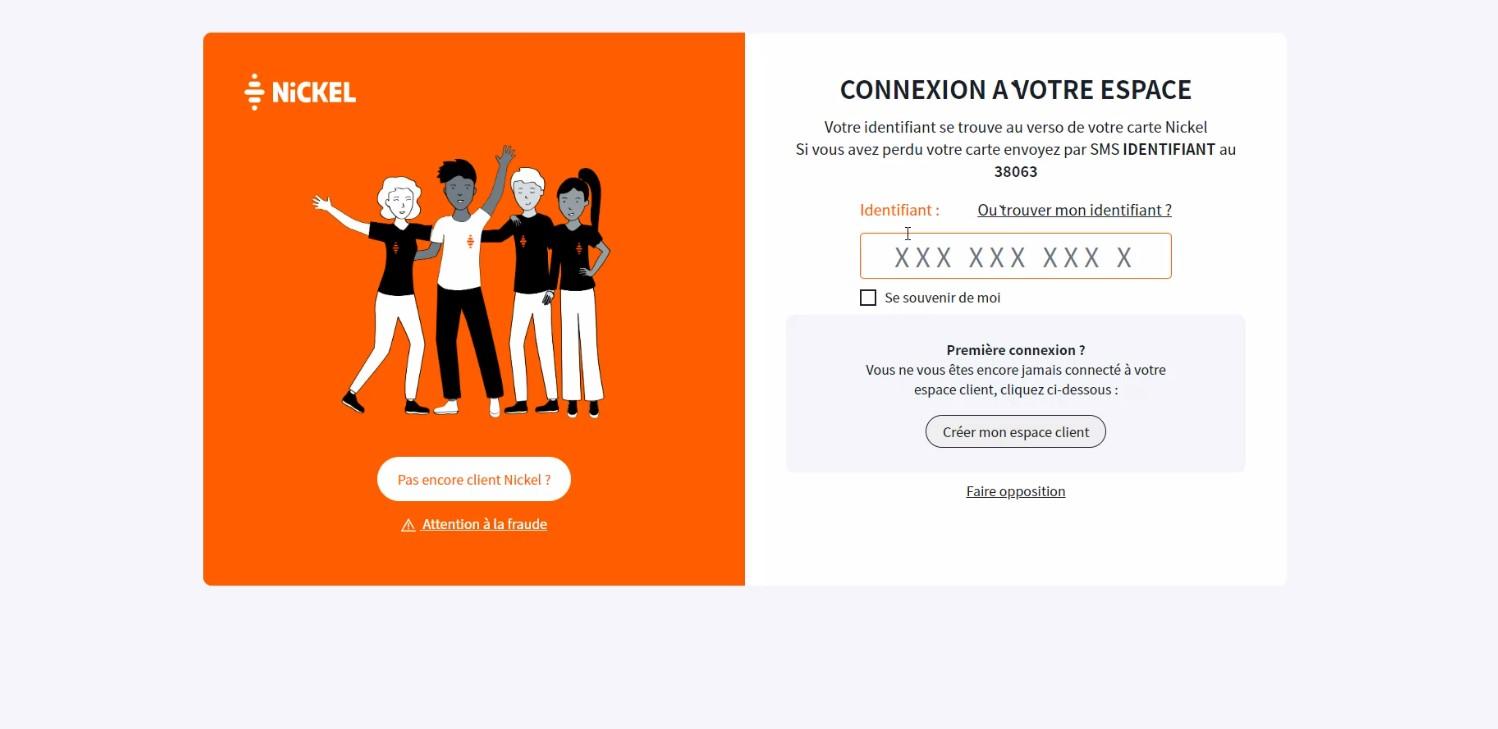

Site de phishing imitant la page de connexion d'une banque en ligne

Les arnaqueurs préfèrent les appels téléphoniques aux messages, car les appels augmentent les chances que la victime réponde rapidement. Le robot peut imiter le ton et le caractère urgent d'un appel légitime, ce qui le rend plus convaincant. Ils gèrent les robots OTP par l'intermédiaire de services en ligne ou de plateformes de messagerie telles que Telegram. Ces robots peuvent être personnalisés pour usurper l'identité de différentes organisations, fonctionner dans plusieurs langues et même choisir entre une voix masculine et une voix féminine. Les options avancées comprennent l'usurpation de numéro de téléphone, qui fait apparaître l'identifiant de la personne effectuant l’appel comme s'il provenait d'une organisation légitime.

Avant d'utiliser un robot OTP, les escrocs doivent voler les informations d'identification de la victime. Ils passent généralement par des sites web de phishing qui ressemblent à des pages de connexion légitimes pour des banques, des services de messagerie ou d'autres comptes en ligne. Lorsque la victime saisit son nom d'utilisateur et son mot de passe, les escrocs récupèrent ces informations en temps réel.

Les recherches de Kaspersky soulignent l'impact significatif de ces attaques de phishing et des bot OTP. Entre le 1er mars et le 31 mai 2024, les produits Kaspersky ont bloqué 653 088 tentatives de connexion à des sites générés par les logiciels de phishing ciblant le secteur bancaire, couramment exploité dans les attaques avec des bots OTP. Au cours de la même période, la technologie de Kaspersky a détecté 4 721 pages de phishing visant à contourner l'authentification à deux facteurs en temps réel.

« Il peut être très délicat de se protéger des attaques d’ingénierie sociale, en particulier avec l'utilisation de bots OTP, capables d’imiter de vrais appels de représentants de services légitimes. Pour rester sur ses gardes, il est essentiel de rester vigilant et de se conformer aux meilleures pratiques de sécurité. Grâce à la recherche et aux innovations développées de manière continue, Kaspersky fournit des solutions de sécurité de pointe pour protéger la vie numérique », commente Olga Svistunova, experte en sécurité chez Kaspersky.

Pour en savoir plus sur les robots OTP, consultez Securelist.