La principale campagne de Lazarus « Operation DreamJob » poursuit son évolution avec l’implémentation de nouvelles tactiques avancées, lui permettant de persister depuis plus de cinq ans, selon l'équipe de recherche et d'analyse mondiale de Kaspersky (GReAT). Parmi les dernières cibles figurent des employés d'une entreprise du secteur nucléaire, infectés par le biais de trois fichiers d'archive compromis se présentant comme des tests d'évaluation de compétences pour les professionnels de l'informatique. Cette campagne s'appuie sur une série de malwares avancés, dont une backdoor modulaire récemment découverte sous le nom de CookiePlus, se faisant passer pour un plug-in open-source.

Les chercheurs du GReAT de Kaspersky ont découvert une nouvelle campagne liée à l’opération DreamJob, également connue sous le nom de DeathNote, un groupe associé à Lazarus. Au fil des ans, celle-ci a considérablement évolué. A ses débuts en 2019, elle ciblait des entreprises internationales liées aux crypto-monnaies. En 2024, son champ d'action a été élargi pour inclure des entreprises du secteur de l'informatique et de la défense en Europe, en Amérique latine, en Corée du Sud et en Afrique. Le rapport de Kaspersky fournit de nouvelles informations sur leurs dernières activités, et lève le voile sur une campagne ciblant des employés travaillant dans la même entreprise liée au nucléaire au Brésil, ainsi que des employés d'un secteur non identifié au Vietnam.

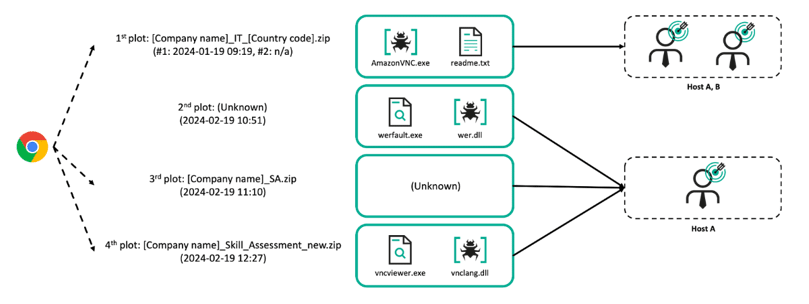

En l'espace d'un mois, au moins deux salariés appartenant à la même entreprise ont été ciblés par Lazarus, recevant de multiples fichiers d'archives maquillés en évaluations de compétences pour des postes informatiques au sein d'entreprises stratégiques du secteur de l'aérospatiale et de la défense. Lazarus a d'abord livré la première archive aux hôtes A et B au sein de la même organisation, puis, après un mois, a lancé des attaques plus agressives contre la première cible. Ils ont certainement utilisé des réseaux sociaux professionnels tels que LinkedIn pour transmettre les instructions initiales et accéder aux cibles.

Lazarus a en effet fait évoluer ses méthodes de diffusion et amélioré sa persistance grâce à une chaîne d'infection complexe impliquant différents types de logiciels malveillants, tels qu'un downloader, un loader et une backdoor Ils ont lancé une attaque en plusieurs étapes en utilisant un logiciel VNC contenant un cheval de Troie, une interface de bureau à distance pour Windows et un autre outil VNC légitime pour distribuer les logiciels malveillants. La première étape implique un AmazonVNC.exe trojanisé, qui décrypte et exécute un downloader baptisé Ranid Downloader pour extraire les ressources internes de l'exécutable du VNC. Une deuxième archive contenait un fichier vnclang.dll malveillant qui lançait le logiciel malveillant MISTPEN, lequel récupérait ensuite d'autres charges utiles, notamment RollMid et une nouvelle variante de LPEClient.

Itinéraire des fichiers

malveillants créés sur les victimes

Itinéraire des fichiers

malveillants créés sur les victimes

En outre, ils ont déployé une backdoor inconnue jusqu’alors, basée sur

un plug-in que les experts du GReAT ont baptisé CookiePlus, déguisé en ComparePlus, un plugin Notepad++ open-source. Une fois installé, le logiciel

malveillant collecte des données système, notamment le nom de l'ordinateur,

l'identifiant du processus et les chemins d'accès aux fichiers, puis met son

module principal en « veille » pendant une durée déterminée. Il ajuste

également son calendrier d'exécution en modifiant un fichier de configuration.

« Il existe des risques considérables, notamment le vol de données, car l'opération

DreamJob collecte des informations sensibles pouvant être utilisées pour des

vols d'identité ou des actes d'espionnage. La capacité de ce logiciel

malveillant à retarder ses actions lui permet d'échapper à la détection et de

persister plus longtemps sur le système. En définissant des plages horaires

d'exécution spécifiques, il peut fonctionner à des intervalles stratégiques,

réduisant ainsi les chances d’être remarqué. De plus, le malware pourrait

manipuler les processus système, compliquant sa suppression et ouvrant la voie

à des dommages supplémentaires ou à une exploitation accrue du système. » déclare Sojun Ryu, experte en sécurité du

GReAT.

Pour en savoir plus sur la nouvelle campagne Lazarus, rendez-vous sur Securelist.