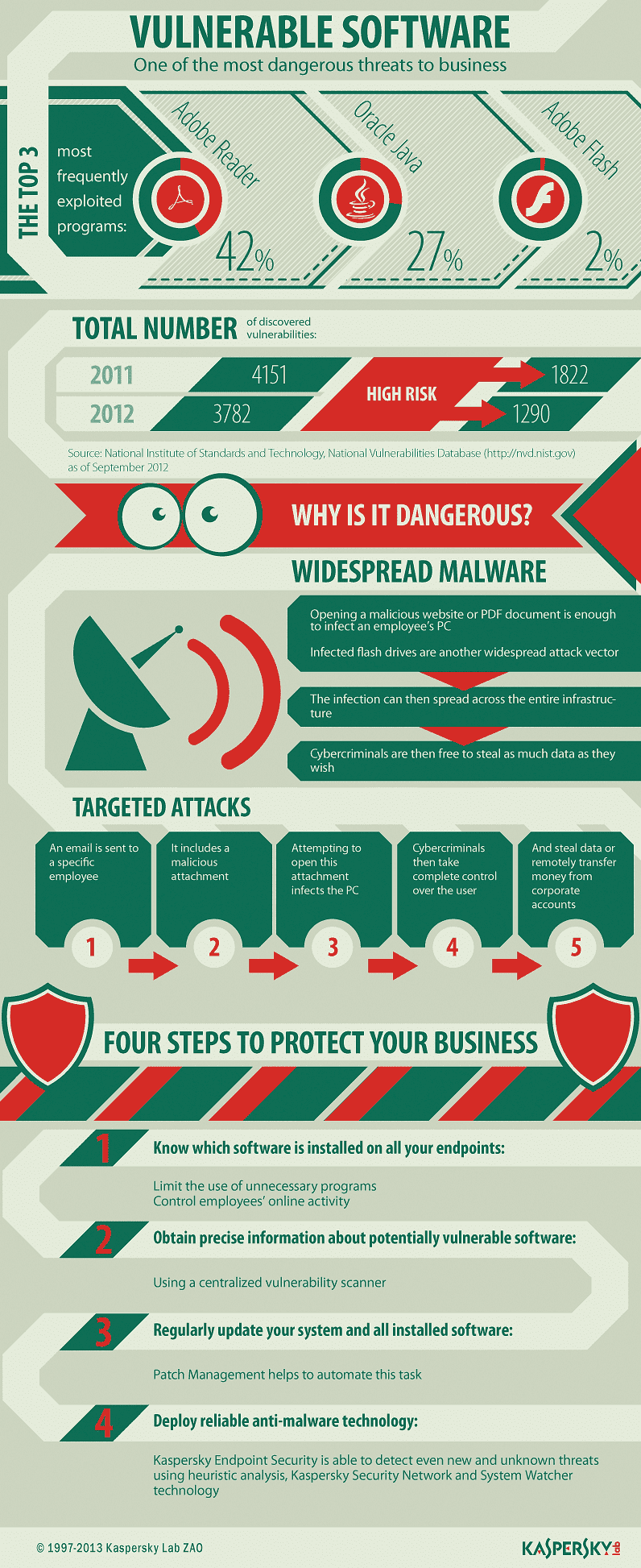

Infographie sur les vulnérabilités des logiciels

Les vulnérabilités d'un système d'exploitation ou d'une application peuvent avoir différentes causes :

- Erreurs de programmation

Toute erreur présente dans le code d'un programme peut permettre à un virus informatique d'accéder à l'appareil et d'en prendre le contrôle. - Vulnérabilités intentionnelles

Vulnérabilités légales et intentionnelles permettant aux applications d'accéder au système.

Si des vulnérabilités ont été identifiées dans un système d'exploitation ou dans une application, qu'elles soient intentionnelles ou non, le logiciel sera exposé aux attaques des programmes malveillants.

Élimination des vulnérabilités d'un système

Évidemment, un système d'exploitation pourrait être conçu de manière à empêcher des applications nouvelles ou inconnues de bénéficier d'un accès plus ou moins complet aux fichiers stockés sur le disque, ou à d'autres applications exécutées sur l'appareil. Ce type de restriction permettrait de renforcer la sécurité en bloquant toute activité malveillante. Toutefois, cette approche imposerait également des restrictions importantes aux applications légales, ce qui n'est absolument pas souhaitable.

Systèmes fermés et partiellement fermés

Vous trouverez ci-dessous quelques exemples de systèmes fermés et partiellement fermés :

- Systèmes fermés sur les téléphones mobiles

Les systèmes d'exploitation de nombreux téléphones mobiles de base, par opposition aux smartphones et téléphones prenant en charge l'utilisation d'applications Java tierces, sont un exemple de systèmes protégés largement répandus. Ces appareils n'étaient généralement pas sujets aux attaques de virus. Mais l'installation de nouvelles applications était impossible, ce qui limitait considérablement les fonctionnalités de ces appareils. - Machine virtuelle Java

La machine Java répond en partie à la condition de protection « fermée ». La machine exécute les applications Java en mode Sandbox, lequel contrôle de manière très stricte l'ensemble des actions potentiellement dangereuses qu'une application peut tenter d'exécuter. Pendant longtemps, aucun virus ou cheval de Troie « réel », sous forme d'application Java, n'a sévi. Les seules exceptions ont été quelques « virus test » qui n'étaient pas particulièrement viables. Les applications Java malveillantes ne sévissent généralement qu'après la découverte de méthodes permettant de contourner le système de sécurité intégré à la machine Java. - Plate-forme BREW MP (Binary Runtime Environment for Wireless Mobile Platform)

La plate-forme BREW est un autre exemple d'environnement fermé aux virus. Les téléphones mobiles qui exécutent cette plate-forme permettent uniquement l'installation d'applications certifiées à signatures cryptographiques. Une documentation détaillée est publiée pour permettre aux développeurs de logiciels tiers de créer des applications, mais les applications certifiées sont uniquement disponibles auprès des fournisseurs de services mobiles. Dans la mesure où chaque application doit être certifiée, le développement de logiciels peut être ralenti et la commercialisation de nouvelles applications retardée. En conséquence, la plate-forme BREW n'est pas aussi répandue que d'autres plates-formes, et des alternatives offrant un choix plus large d'applications sont disponibles pour les utilisateurs.

Les systèmes « fermés » peuvent-ils convenir aux ordinateurs de bureau et ordinateurs portables ?

Si les systèmes d'exploitation comme Windows ou MacOS étaient basés sur le principe du « système fermé », il aurait été bien plus difficile, voire impossible, pour les sociétés indépendantes de développer la large gamme d'applications tierces que les particuliers et les entreprises utilisent aujourd'hui. En outre, l'éventail de services Web disponibles serait nettement plus réduit.

Internet, et le monde en général, serait très différent :

- bon nombre de processus métier seraient plus lents et moins efficaces.

- Les consommateurs ne bénéficieraient pas de l'expérience client exceptionnelle et des services Internet dynamiques qu'ils connaissent aujourd'hui.

Prévention contre les risques

Dans une certaine mesure, les risques liés à la vulnérabilité des systèmes et aux programmes malveillants sont peut-être le prix à payer pour vivre dans un monde où la technologie nous permet d'atteindre nos objectifs professionnels et de nous divertir de manière plus rapide et plus pratique. Cela dit, le choix d'une solution antivirus rigoureuse peut vous aider à profiter pleinement et en toute sécurité de la technologie.

Autres facteurs contribuant à la propagation des programmes malveillants

Pour découvrir les autres facteurs qui contribuent à la propagation et à la survie des programmes malveillants, cliquez sur les liens suivants :

Autres articles et liens en rapport avec les failles d'exploitation et les vulnérabilités