Analyse du Big Data avec Astraea

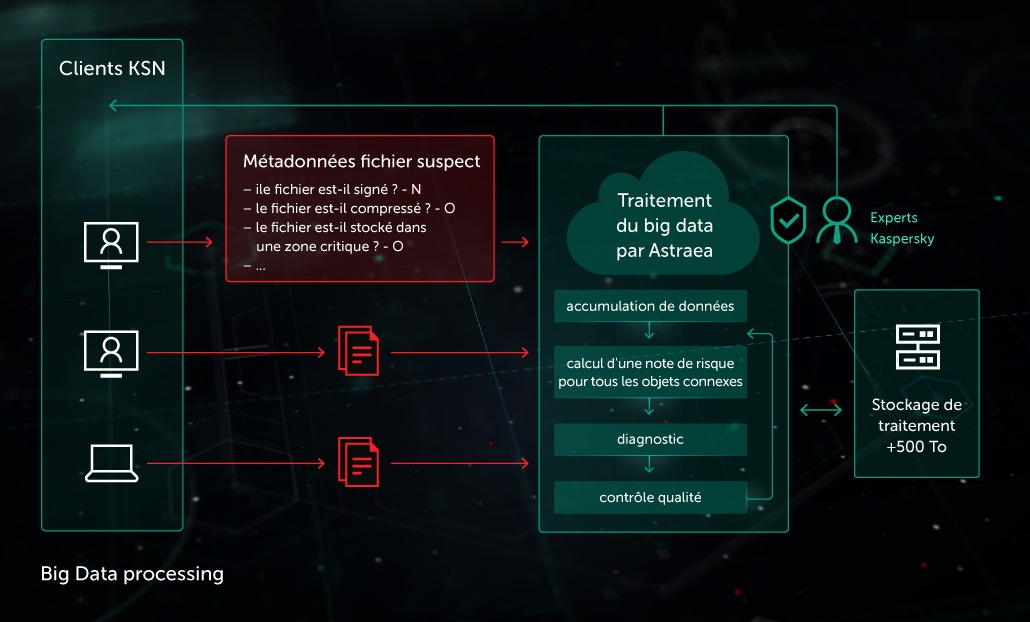

La technologie Astraea constitue le « cybercerveau cloud » clé du réseau Kaspersky Security Network (KSN), autre composante de la protection multi-niveaux de nouvelle génération de Kaspersky. Le système agrège en temps réel toutes les statistiques et méta-informations collectées sur les activités suspectes et les menaces dans le monde entier, et prend des décisions de détection concernant les objets malveillants. Ces informations sont alors immédiatement mises à la disposition de tous les utilisateurs via Kaspersky Security Network.

Chaque jour, plus de 80 millions d'utilisateurs bénéficient des avantages du service cloud KSN. Les produits de Kaspersky demandent et reçoivent des informations sur la réputation des objets faisant l'objet d'une requête et participent au partage de statistiques avec des méta-informations sur les objets suspects. Cela engendre au quotidien un flux de centaines de millions de notifications et de centaines de gigaoctets.

Toutes ces données sont transmises à un système expert de filtrage et de détection baptisé Astraea. Ce système vérifie la cohérence des données entrantes afin d'éviter toute tentative – même hypothétique – de manipulation des données. Ensuite, les données sont alimentées dans une base de données Big Data d'objets, tels que des fichiers, des URL, etc. avec les méta-informations correspondantes et les liens entre elles.

Par exemple, un produit peut envoyer ce type d'informations sur un objet suspect :

- Objet 0xc9e13b88a6f745096f7cf4b232aad4d41054b32d464c5bed95aa7de216bc22a0

- le nom de l'objet est « facture révisée et liste de colisage.docx.exe »

- l'objet se trouve dans l'archive « facture révisée et liste de colisage.docx.zip »

- l'objet a été démarré à partir du chemin de fichier c:\windows\temp

- l'objet n'est pas signé,

- etc.

Après avoir agrégé les informations entrantes, il est possible de générer des connaissances telles que :

- Lorsqu'un fichier particulier devient connu dans le monde

- Liste complète des URL à partir desquelles le fichier a été téléchargé ou vers la destination demandée

- Liste complète des chemins où il a été stocké sur le disque

- Liste complète des détections par rapport au fichier, si elles se sont produites

- Liste complète des processus qui ont démarré le fichier

- Prévalence du fichier et son évolution dans le temps

Chaque objet est vérifié au regard d'une longue liste d'indicateurs créés par des experts et des systèmes experts. Par exemple, il peut être important de vérifier :

- Si le fichier a une double extension au moment de l'exécution (« MyPhotos.jpg .exe »)

- Si le fichier se trouve dans le dossier C:\Windows\System32, bien qu'il soit compressé et possède l'attribut de fichier « caché »

- Si le fichier a une extension obsolète (qui peut être « .com », « .pif », etc.)

- Si le nom de fichier est très proche de lui d'un fichier système fiable, avec une seule différence (par exemple, « svcnost.exe »)

- Si le fichier a été téléchargé par un objet déjà répertorié comme malveillant,

- etc.

En étant soumis à la liste des règles, chaque objet acquiert un score de risque d'objet calculé, sur lequel s'appuie Astraea pour trancher de manière éclairée sur le caractère malveillant de l'objet. Par conséquent, plus grande est la quantité d'informations collectées à propos d'un objet, plus précise est la conclusion automatique. Naturellement, il peut arriver que la quantité d'informations à propos d'un objet reste insuffisante pour rendre un verdict. Si tel est le cas, la note est recalculée ultérieurement, après la collecte d'informations supplémentaires.

Une fois qu'Astraea a donné son verdict sur l'objet, il le transfère au service cloud de Kaspersky Security Network, ce qui permet de le diffuser immédiatement auprès des utilisateurs du monde entier.

Il est important de noter que la logique du système n'est pas statique ; le système s'entraîne en permanence. Dans un monde où les cybercriminels élaborent des armes d'attaque innovantes et travaillent leur code en tenant compte des solutions de détection, le système d'indicateurs pourrait devenir obsolète et vite entraîner une dégradation des taux de détection et une hausse des faux positifs. Autrement dit, l'efficacité des indicateurs, tant à titre individuel que groupés, doit être testée. Ils doivent aussi être mis à jour de façon dynamique en fonction des informations collectées dans la base de données de Kaspersky et des connaissances d'experts.

Depuis le lancement d'Astraea en 2012, le pourcentage de détections enregistré par le système par rapport au total des nouvelles détections est passé de 7,53 % à 40,5 % à la fin de 2016 (323 000 nouvelles détections par jour), avec un total d'un milliard de fichiers malveillants uniques.

Produits associés

WHITEPAPER

WHITEPAPER

WHITEPAPER

WHITEPAPERWhitepaper Kaspersky Security Network Big Data-powered Security

Finding the Needle in the Haystack Introducing Astraea.

Year 2016 One Billion Items of Malware Held in Kaspersky Labs Cloud Database