Technologies anti-rootkit et de remédiation

Un rootkit - est un programme malveillant qui applique différentes techniques permettant de dissimuler la détection d'activités et de code malveillants, et qui contrecarre les tentatives de correction effectuées par un antivirus. La technologie anti-rootkit, faisant partie de la protection multi-niveaux de nouvelle génération de Kaspersky, détecte les infections actives par ces programmes et apporte une correction sur les systèmes par rapport à ce type d'infection. Dans la plupart des cas, un rootkit comprend un pilote (ou une chaîne de pilotes), fonctionne en mode noyau et exécute tout ou partie des fonctionnalités suivantes :

- Dissimulation de fichiers sur le stockage (HDD), de clés et valeurs de registre Windows, de processus dans le système, de modules chargés, de régions de mémoire (en cas de programme malveillant sans fichier), d'activités réseau, de secteurs de disque et d'autres objets et artefacts

- Mesures correctives de la modification et/ou l'élimination du rootkit par l'antivirus en cas de détection, y compris la restauration de ceux modifiés

- Fourniture d'accès au noyau du système d'exploitation pour les codes/applications malveillant(e)s (pour que les processus antivirus puissent se terminer), injection de code malveillant dans les processus légitimes, interception du trafic réseau (« sniffing »), interception des appuis de touches (enregistrement de frappe/keylogging), etc.

Les auteurs de programmes malveillants souhaitent faire fonctionner leur code malveillant pendant une longue durée sur un hôte ciblé, même si un logiciel antivirus est en cours d'exécution. Ils doivent donc employer différentes techniques pour entraver la détection et la correction de l'infection active. Ils peuvent aussi bien utiliser des méthodes documentées et non documentées du système d'exploitation. Les rootkits utilisent différentes approches d'interception en mode utilisateur et en mode noyau, des manipulations avec des objets (DKOM), des techniques de contournement des pilotes de filtre et des fonctions de rappel, etc. Pour assurer la persistance sur le système victime, les rootkits doivent commencer à s'exécuter dès le début du démarrage du système d'exploitation, de manière à infecter les secteurs de démarrage, tels que le secteur d'amorçage maître (MBR – Master Boot Record) et le secteur d'amorçage de volume (VBR–Volume Boot Record). Un rootkit avec une telle fonctionnalité s'appelle un bootkit.

Technologies anti-rootkit de Kaspersky

- Recherche d'une infection active dans la mémoire système du système d'exploitation

- Analyse de tous les emplacements possibles utilisés pour l'exécution automatique

- Correction en cas de détection d'infection active, restauration au début du démarrage du système d'exploitation

- Neutralisation des infections actives lors de l'installation du produit sur le système infecté. Cette technologie de protection multi-modules complexe met en œuvre deux approches pour la détection et la neutralisation de l'infection active : exacte et générique. Les produits Kaspersky associent ces deux approches.

Approche exacte : les procédures de détection et de neutralisation ciblent des techniques de rootkit particulières, comme la dissimulation de présence ou les actions correctives par un antivirus. Cette approche offre une protection contre un rootkit dans un court laps de temps pour parer aux épidémies actuelles, ce qui dégage plus de temps pour développer une approche plus générique.

Approche générique : La technologie anti-rootkit analyse les processus actifs, les modules système, la mémoire, les objets AutoRun (en exécution automatique) et donne accès au code du programme malveillant à d'autres composants antivirus, comme un émulateur, un moteur antivirus, une heuristique statique, une heuristique basée sur le comportement renforcée par le modèle ML, etc. En cas de déclenchement par l'un des composants répertoriés, l'anti-rootkit désinfecte le système.

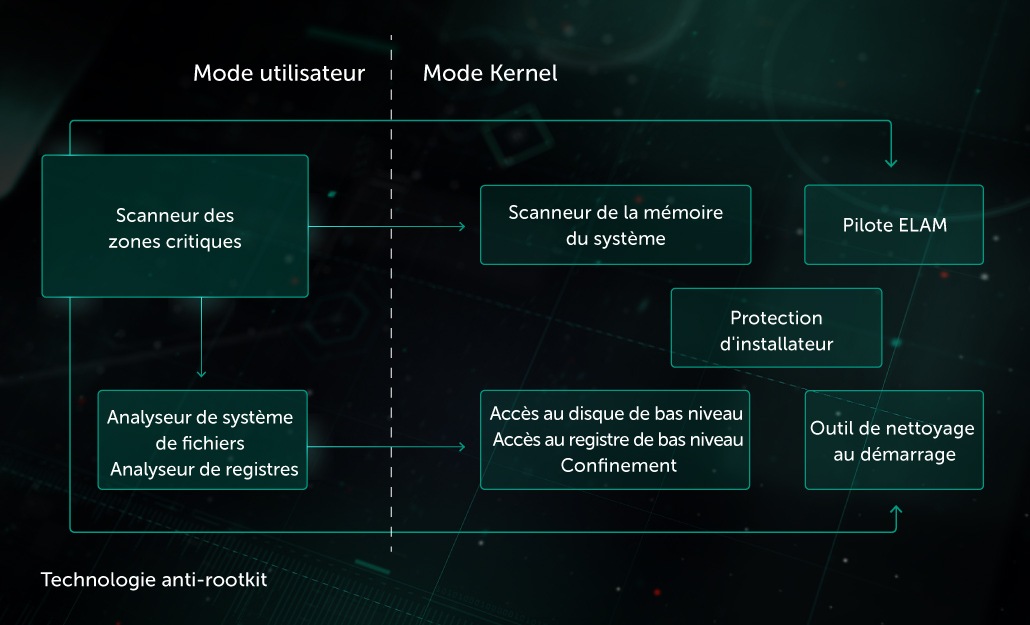

Composants de l'Anti-rootkit

- Protection d'installateur : Neutralise les infections actives lors de l'installation du produit de sécurité sur le système victime

- Accès au disque de bas niveau, accès au registre de bas niveau, confinement : fournit un accès de bas niveau au disque dur et au registre Windows, en contournant les différentes méthodes d'interception d'accès. Contient la mise en œuvre de techniques de confinement actif des infections pendant une période de correction

- Outil de nettoyage au démarrage : agit dès le début du démarrage du système d'exploitation

- Scanneur de la mémoire du système : module qui vise à rechercher et corriger les rootkits dans la mémoire système

- Analyseur des systèmes de fichiers, Analyseur de registres : analyse de nombreux formats de système de fichiers et de registre Windows

- •Scanneur des zones critiques : module d'analyse et de correction des objets AutoRun, bénéficie des modules décrits ci-dessus.

Ces dernières années ont vu proliférer une menace particulière : les rootkits cachés dans des micrologiciels. Ce type de programme malveillant est très dangereux, car il commence à s'exécuter au tout début du démarrage du système d'exploitation, de sorte que le code malveillant peut rester dans le système même après le formatage du disque et le redémarrage du système d'exploitation. Les premiers rootkits UEFI ont été découverts en 2015. Dans les années qui ont suivi, un certain nombre d'attaques APT utilisant ce type de rootkits et menées avec succès ont été détectées.

Pour contrer cette menace, notre ensemble de technologies anti-rootkit comprend un scanneur de micrologiciels, qui analyse le contenu de la BIOS ROM lorsque le scanneur des zones critiques est en cours d'exécution. Cette technologie peut fonctionner pour les systèmes démarrés en mode UEFI ou en mode hérité (BIOS).

Le scanner du micrologiciel fonctionne comme suit :

- Le contenu de la BIOS ROM est vidé par un pilote spécial.

- Le scanneur inspecte le vidage à l'aide de l'heuristique spécifique à la détection des rootkits.

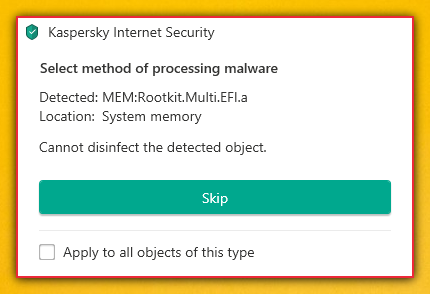

- Si un code malveillant est détecté, l'utilisateur est averti par une alerte lui indiquant l'emplacement du programme malveillant (mémoire système) et le mode de démarrage du système (verdict « MEM:Rootkit.Multi.EFI.a » pour le mode UEFI, « MEM:Rootkit.Multi.BIOS.a » pour le mode hérité).

- Comme la réécriture de la ROM BIOS est une opération potentiellement dangereuse et dépend de la plateforme, la correction automatique n'est pas effectuée pour ce type d'infection. Si un rootkit est détecté, vous devez contacter notre support pour obtenir des instructions sur la réécriture manuelle de la ROM BIOS. Dans le pire des cas, vous devrez remplacer la carte mère.

Une alerte de détection de rootkit UEFI de Kaspersky Internet Security

Le scanneur de micrologiciels de Kaspersky détecte tous les rootkits UEFI connus, y compris Hacking Team (VectorEDK), Lojax (DoubleAgent) et Finfish. L'heuristique dédiée est régulièrement mise à jour au regard d'études de nouveaux rootkits découverts par les experts de Kaspersky et d'autres éditeurs. Nos principales solutions sont dotées d'un scanneur de micrologiciels (Kaspersky Anti-Virus, Kaspersky Internet Security, Kaspersky Total Security, Kaspersky Endpoint Security for Business, etc.).