L’Internet des objets (IdO) améliore considérablement le confort de votre foyer. Grâce aux appareils intelligents qui se connectent à Internet, le café peut être prêt lorsque vous vous levez et le four peut réchauffer votre dîner lorsque vous rentrez chez vous. Vous pouvez contrôler la température et la qualité de l’air, verrouiller les portes et même avoir l’œil sur la maison lorsque vous êtes absent, le tout à partir de votre smartphone.

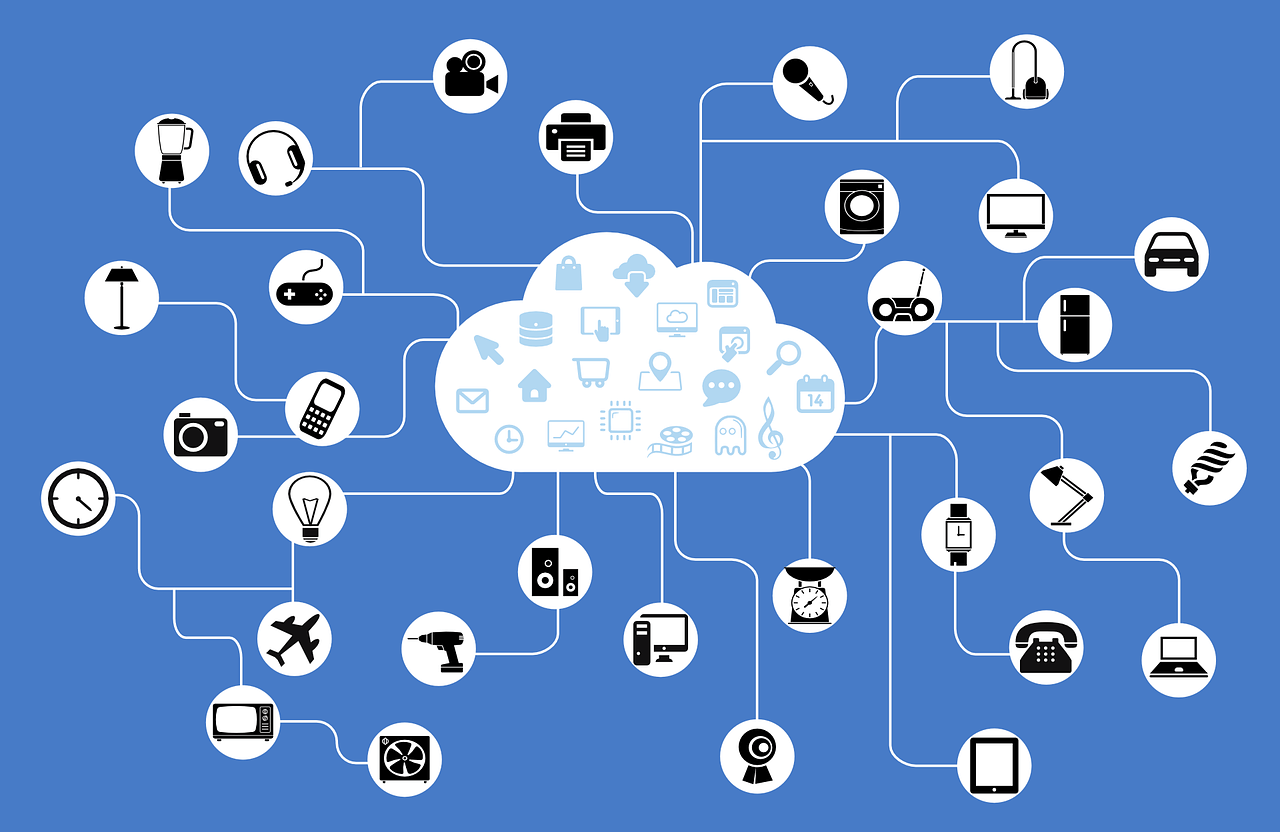

Cependant, l’IdO implique également que votre réfrigérateur, votre machine à café, votre système de chauffage et votre véhicule stockent tous des données personnelles. En fait, chaque appareil connecté de l’IdO est un collecteur de données. Donc, à moins que vous ne vouliez que d’autres personnes soient au courant de vos habitudes de vie, vous devrez sécuriser chaque appareil. Vous devrez sécuriser votre réseau, mais vous devrez également vous assurer qu’il n’y a pas de maillons faibles dans le réseau en vérifiant que chaque appareil est sécurisé individuellement.

Il existe plus de 7 milliards d’appareils de l’IdO dans le monde aujourd’hui, et ils constituent une cible alléchante pour les cybercriminels. Si votre maison est connectée, vous devez la protéger, et cet article vous explique la marche à suivre.

Les risques liés à votre maison intelligente de l’IdO

Il n’existe pas encore d’organisation mondiale chargée de définir des normes de sécurité pour les appareils de l’IdO. Il y a relativement peu de réglementations relatives aux appareils de l’IdO. Les autorités se préoccupent de la sécurité électrique et de l’efficacité énergétique de votre réfrigérateur, mais elles ne se soucient pas encore de savoir si celui-ci protège bien votre vie privée.

Comme l’Internet des objets se développe très rapidement, les fabricants sont soumis à une forte pression pour tirer parti de cette croissance en mettant sur le marché autant de produits que possible. Certains appareils sont mis en vente à la hâte sans que les questions de sécurité de l’IdO aient été suffisamment étudiées. Lorsque des appareils sont remplacés par de nouveaux produits, les fabricants ne s’efforcent pas toujours de les mettre à jour au moyen de correctifs de sécurité. Cette situation contraste fortement avec celle du matériel informatique et des logiciels, pour lesquels on s’attend à des mises à jour régulières de manière à remédier aux failles de sécurité et à améliorer leur fonctionnement.

Cependant, les pirates informatiques sont toujours actifs et de nouvelles menaces apparaissent sans cesse. Ainsi, une caméra de sécurité datant de cinq ans ou même un téléviseur intelligent datant de six mois pourraient présenter une vulnérabilité bien connue. Cela signifie que même des pirates informatiques peu expérimentés peuvent trouver un exploit sur Internet et l’utiliser pour s’introduire dans votre réseau.

Plusieurs cas de piratage informatique ont déjà été signalés, où des personnes ont réussi à prendre le contrôle de webcams, de caméras sur des ordinateurs portables et de systèmes d’écoute pour bébés. Toutefois, un cybercriminel pourrait également :

- accéder à vos systèmes de chauffage et d’éclairage pour savoir si vous êtes absent ;

- accéder à vos mots de passe ou même à votre compte bancaire grâce aux informations que vous avez partagées à l’aide de commandes vocales à un assistant numérique, comme Amazon Echo ;

- s’introduire dans votre réseau par l’intermédiaire d’un appareil de l’IdO et lancer une attaque par ransomware rendant votre maison intelligente de l’IdO inutilisable, à moins que vous ne payiez une rançon ;

- utiliser vos appareils comme des bots pour générer de la puissance de calcul en vue d’une attaque DDOS, d’une fraude au clic ou d’un piratage de mot de passe, ou encore pour envoyer du spam ou miner des cryptomonnaies.

L’ampleur des botnets peut être dévastatrice. Déjà en 2016, le botnet Mirai a piraté des appareils de l’IdO et a réussi à créer une horde de 100 000 appareils de l’IdO détournés. Chaque appareil dispose peut-être d’une faible puissance de calcul, mais si vous en mettez 100 000 ensemble, les ressources à votre disposition sont considérables.

Le botnet Mirai a exploité une vulnérabilité classique : les propriétaires avaient laissé les noms d’utilisateur et les mots de passe par défaut sur les appareils, ce qui a facilité leur détournement. Il a ensuite lancé une attaque DDOS qui a entraîné la panne du fournisseur de services d’enregistrement de domaines Dyn.

Les créateurs de Mirai ont été retrouvés et mis derrière les barreaux. Toutefois, le botnet Mirai est toujours en mutation et constitue toujours une menace.

Sécuriser les réseaux et les appareils de l’IdO

Tout d’abord, verrouillez la porte d’entrée, c’est-à-dire sécurisez votre routeur. Si un pirate informatique prend le contrôle de votre routeur, il pourra contrôler votre réseau, ce qui signifie qu’il pourra contrôler n’importe quel appareil dans votre maison, aussi bien les serrures que votre ordinateur.

- Modifiez le nom et le mot de passe du routeur. N’utilisez pas les paramètres par défaut. Les routeurs portent souvent le nom du fabricant ou du réseau que vous utilisez, ce qui donne aux pirates un indice important sur la manière d’y accéder. Il est également conseillé d’éviter d’utiliser votre propre nom ou votre adresse. Encore une fois, ces informations constituent des indices utiles pour une personne qui tente de s’introduire dans votre réseau.

- Utilisez des mots de passe forts, c’est-à-dire des mots de passe aléatoires contenant un mélange de lettres, de caractères et de symboles.

- Évitez d’utiliser le réseau Wi-Fi public lorsque vous accédez à votre réseau IdO à partir de votre ordinateur portable ou de votre smartphone. Il est relativement facile de pirater les types de réseaux Wi-Fi proposés dans de nombreux cafés et hôtels. Utilisez un réseau privé virtuel (VPN), comme la solution VPN Secure Connection de Kaspersky. Un VPN vous offre une passerelle privée et chiffrée vers Internet et empêche les espions d’intercepter vos communications.

- Commencez à utiliser les réseaux invités. Il est préférable que les visiteurs qui souhaitent utiliser votre Wi-Fi à la maison se connectent à un réseau invité. Ainsi, ils n’ont pas accès au réseau principal, ni à votre messagerie électronique, ni à d’autres comptes. Vous pouvez également utiliser un réseau invité pour vos appareils de l’IdO. Cela veut dire que même si un pirate informatique compromet l’un de vos appareils, il sera bloqué dans le réseau invité et ne pourra pas prendre le contrôle de votre accès principal à Internet.

- Utilisez une méthode de chiffrement solide pour l’accès Wi-Fi, comme le protocole WPA.

- Assurez-vous que le plus haut niveau de contrôle de votre réseau IdO est sécurisé. Il est également conseillé de mettre en place une authentification à deux facteurs, en utilisant la biométrie, une carte d’accès ou un dongle pour faire en sorte qu’un pirate informatique ne puisse pas fournir les deux preuves d’identité requises.

Une fois que le réseau et les méthodes d’accès sont sécurisés, vous devez veiller à sécuriser chaque appareil de l’IdO individuellement. Là encore, la meilleure solution consiste à modifier le nom d’utilisateur et le mot de passe par défaut. Si un appareil ne vous permet pas de le faire, il constitue un trou important dans vos défenses. Il est recommandé de changer d’appareil. En fait, lorsque vous achetez des appareils pour maison intelligente, vous devriez prendre en compte les questions de sécurité des appareils de l’IdO au moment de la prise de décision d’achat, plutôt que de regarder uniquement les fonctionnalités.

Chacun de vos appareils de l’IdO a également besoin d’un mot de passe différent. En général, les pirates informatiques s’introduisent dans un réseau à partir d’un appareil et tentent ensuite d’étendre leur contrôle à d’autres appareils. Si tous vos réfrigérateurs et cafetières de l’IdO portent des noms différents de ceux des commandes de chauffage et des serrures de portes, un pirate informatique aura de la difficulté à étendre sa présence dans votre réseau IdO.

Vérifiez maintenant les paramètres de sécurité et de confidentialité par défaut. Si vous ne souhaitez pas que l’appareil puisse faire ou enregistrer quelque chose, vous devez pouvoir désactiver la fonction en question. Par exemple, vous pouvez envisager de désactiver les microphones de certains appareils si vous ne voulez utiliser aucune commande vocale sur ceux-ci. Cela empêchera quiconque d’écouter vos conversations.

En désactivant les fonctionnalités que vous ne voulez pas utiliser, vous réduisez les risques de sécurité liés au fait de laisser ouverts l’accès à distance ou les commandes vocales. Vous pouvez décider que certains appareils ne valent pas la peine d’être connectés. Si la possibilité de se connecter à Internet n’apporte aucun avantage, vous pouvez simplement désactiver la connexion.

Il existe une autre fonctionnalité que vous devriez désactiver : le protocole Universal Plug and Play (UPnP). Ce protocole permet aux appareils de se détecter les uns les autres automatiquement, tout comme le fait la fonctionnalité Plug and Play sur un PC qui permet d’installer automatiquement des périphériques, comme des imprimantes et des disques externes. Cependant, vous n’allez probablement pas beaucoup déplacer vos appareils, donc le protocole UPnP n’est probablement pas très utile. En revanche, il constitue un risque important pour la sécurité, car les vulnérabilités du protocole peuvent aider les pirates informatiques à identifier les appareils à partir de l’extérieur du réseau.

L’entretien de vos appareils de l’IoT

Votre maison intelligente vous fera économiser du temps et de l’énergie. Toutefois, vous devez prévoir un certain temps pour la maintenir correctement dans le cadre de votre stratégie de sécurité des appareils de l’IdO.

Le micrologiciel de chaque appareil doit être mis à jour. Lorsque vous installez des appareils, il est judicieux de mettre la page Web du fabricant dans vos favoris afin de pouvoir vérifier facilement s’il existe des mises à jour pour le micrologiciel et le logiciel de l’appareil. Si vous avez de la chance, vous recevrez une alerte par email ou les mises à jour seront effectuées automatiquement. Dans le cas contraire, vous devrez effectuer une recherche.

Attention à ce que vous connectez : les dangers des haut-parleurs intelligents

Certains appareils de l’IdO sont assez limités et ne se connectent qu’à votre réseau de contrôle. D’autres sont nettement plus intelligents. Et plus ils sont intelligents, plus le risque est élevé.

Faites donc attention à ce que vous connectez. Les haut-parleurs intelligents constituent un risque particulier pour la sécurité. Par exemple, si vos caméras de sécurité et vos serrures sont connectées à votre assistant vocal, un intrus pourrait simplement crier « Ok Google, ouvre les portes » et avoir accès à la maison. Si cela vous semble irréaliste, sachez que Burger King a diffusé une annonce qui activait délibérément les haut-parleurs Google Home et qui incitait ceux-ci à parler du Whopper Burger à leurs propriétaires. Google a fini par bloquer l’annonce.

Même s’il était ennuyeux, l’exploit de Burger King était inoffensif. Toutefois, il met en évidence une vulnérabilité qui est bien réelle et qui pourrait être utilisée à des fins criminelles.

On a également découvert des piratages qui permettent aux haut-parleurs de continuer à enregistrer une conversation après qu’une question a été posée et de transmettre le contenu à un espion. Il peut donc être souhaitable de conserver votre système de sécurité sur un réseau séparé auquel votre assistant vocal n’a pas accès. Vous pouvez également envisager de garder l’accès à votre compte bancaire à distance de l’appareil.

Rappelez-vous que les haut-parleurs et autres appareils intelligents stockent des données sur vous et votre comportement personnel. Il est intéressant de déterminer où ces données sont stockées et à quelles fins elles peuvent être utilisées (le service doit être accompagné d’une déclaration de confidentialité). Il est également utile de connaître la manière de supprimer les données que vous ne souhaitez pas conserver.

Avec Amazon et Google, vous pouvez facilement supprimer ces données. Dans le cas d’Amazon, utilisez votre application Alexa pour accéder aux paramètres et consulter l’historique afin de connaître le contenu enregistré. Vous pouvez effacer des demandes individuelles ou simplement les supprimer toutes. Les enregistrements de l’Assistant Google peuvent être inspectés et supprimés par l’entremise de votre compte Google. Il pourrait être judicieux de procéder régulièrement à un nettoyage.

Les téléviseurs intelligents peuvent également contenir beaucoup de données sur le contenu que vous regardez.En 2017, le fabricant de téléviseurs Vizio a été condamné par la Comission fédérale du commerce (FTC) à une amende parce qu’il avait suivi les habitudes de visionnage des propriétaires de téléviseurs et avait ensuite vendu les informations aux annonceurs. Il est également assez facile de pirater certains téléviseurs intelligents. Donc, si Vizio collectait ces informations, il est tout à fait possible que des pirates informatiques aient également pu mettre la main sur ces données. Maintenant que les téléviseurs et les réseaux Internet se croisent, les téléviseurs intelligents pourraient également constituer une menace à la confidentialité de vos données sur d’autres comptes. Assurez-vous de lire le manuel, car il se peut que vous puissiez désactiver le suivi. Vous pourriez également envisager d’isoler la télévision sur son propre réseau.

Articles connexes

Le piratage de véhicules et comment se protéger