Les chercheurs de Kaspersky Lab ont découvert un nouveau mineur de cryptomonnaie – PowerGhost – qui a frappé des réseaux d’entreprise dans plusieurs régions du monde, principalement en Amérique latine.

Les chercheurs de Kaspersky Lab ont découvert un nouveau mineur de cryptomonnaie – PowerGhost – qui a frappé des réseaux d’entreprise dans plusieurs régions du monde, principalement en Amérique latine. Il s’agit du dernier épisode en date d’une tendance inquiétante consistant, pour des cybercriminels motivés par l’appât du gain, à utiliser de plus en plus des logiciels de « minage » dans des attaques ciblées. A mesure que cette tendance va se développer, les entreprises seront exposées au risque, car ces mineurs sabotent et ralentissent leurs réseaux informatiques, nuisant à l’ensemble de l’activité et empochant des profits au passage.

Les mineurs de cryptomonnaie sont aujourd’hui un sujet brûlant dans l’univers de la cybersécurité. Ces logiciels spécialisés de « minage » créent de la nouvelle monnaie virtuelle en exploitant la puissance de calcul des ordinateurs ou appareils mobiles de leurs victimes. Ils exercent cette activité malveillante aux dépens des utilisateurs légitimes, tirant profit de leurs machines à leur insu. La menace a explosé ces derniers temps, supplantant le ransomware comme principal type de malware, comme le montre une précédente étude de Kaspersky Lab. Cependant, l’émergence de PowerGhost ajoute une dimension supplémentaire au phénomène. Il démontre que les développeurs de mineurs malveillants se tournent vers des attaques ciblées afin d’accroître leurs gains, comme l’avaient prédit les chercheurs de Kaspersky Lab.

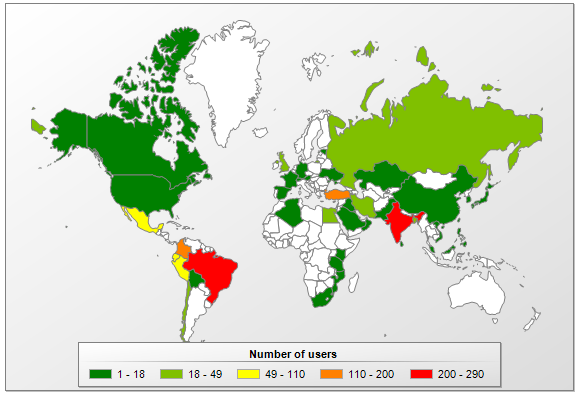

Carte des pays touchés par cette attaque

Carte des pays touchés par cette attaque

Un mode opératoire discret, difficile à neutraliser.

PowerGhost se diffuse au sein des réseaux d’entreprise, infectant aussi bien les postes de travail que les serveurs. Les principales victimes de cette attaque à ce jour ont été des utilisateurs dans des entreprises au Brésil, en Colombie, en Inde et en Turquie. Il est assez intéressant de noter que PowerGhost emploie différentes techniques sans fichiers pour s’introduire en toute discrétion dans le réseau d’une entreprise, c’est-à-dire que le mineur ne s’enregistre pas directement sur un disque, ce qui rend sa détection et sa neutralisation plus compliquées.

L’infection d’une machine s’opère à distance par l’exploitation de vulnérabilité ou au moyen d’outils d’administration de type RAT. Une fois la machine infectée, la partie principale du mineur est téléchargée et s’exécute sans être stockée sur le disque dur. Dès lors, les cybercriminels peuvent faire en sorte que le mineur se mette à jour automatiquement, se répande dans le réseau et lance le processus de cryptominage.

« Les attaques PowerGhost que nous avons examiné ciblent principalement les réseaux d’entreprises. Il utilise la puissance de calcul des postes de travail et des serveurs pour produire de la cryptomonnaie à destinations des pirates. Le minage malveillant de cryptomonnaie est une menace réelle pour les entreprises, réduisant significativement les performances du parc informatiques et accélère l’usure matériel, ce qui engendre des frais supplémentaires. » commente Ronan Mouchoux, chercheur chez Kaspersky Lab.

Les produits Kaspersky Lab détectent cette menace sous les appellations suivantes :

- PDM :Trojan.Win32.Generic

- PDM :Exploit.Win32.Generic

- HEUR :Trojan.Win32.Generic

- not-a-virus :HEUR :RiskTool.Win32.BitMiner.gen

Pour réduire le risque d’infection par des cryptomineurs, les utilisateurs sont invités à prendre les précautions suivantes :

- Toujours mettre ses logiciels à jour sur tous les équipements utilisés. Pour empêcher des cryptomineurs d’exploiter des failles, utiliser des outils capables de détecter automatiquement les vulnérabilités et de télécharger et d’installer les correctifs.

- Ne pas négliger les cibles moins évidentes, tels que les systèmes de gestion de file d’attente, les terminaux point de vente (TPV) et même les distributeurs automatiques. Ce type d’équipement peut aussi être piraté pour la production de cryptomonnaie.

- Employer une solution de sécurité dédiée, dotée de composants de contrôle des applications, de détection des comportements et de prévention des exploitations de vulnérabilités qui surveillent les actions suspectes des logiciels et bloquent l’exécution des fichiers malveillants. Kaspersky Endpoint Security for Business intègre ces fonctionnalités.

- Pour protéger l’environnement de l’entreprise, sensibiliser les utilisateurs et équipes informatiques au sein de l’entreprise, conserver les données sensibles à l’écart et restreindre l’accès.

Pour en savoir plus sur la menace PowerGhost, consultez notre blog sur Securelist.com.