Ce malware marque une nouvelle tendance dangereuse dans les attaques contre les appareils connectés et les réseaux ; en ne s’attaquant pas directement aux utilisateurs il en fait plutôt des complices involontaires.

Les experts de Kaspersky Lab ont découvert une évolution notable des malwares Android : le cheval de Troie Switcher. Celui-ci profite des utilisateurs Android pour infecter des routeurs Wi-Fi, modifiant leurs paramètres DNS. L’objectif est de rediriger le trafic des appareils connectés au réseau vers des sites web contrôlés par des cybercriminels, créant ainsi des vulnérabilités aux attaques de phishing, de malware, d’adware ou autres. Les auteurs de l’attaque affirment avoir infiltré avec succès 1280 réseaux sans fil à ce jour, principalement en Chine.

Comment Switcher procède-t-il ?

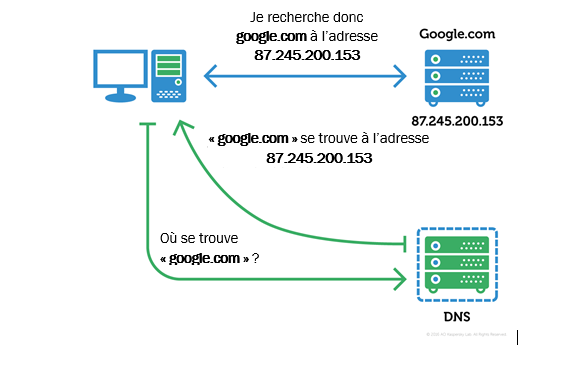

Les serveurs de noms de domaine (DNS) convertissent une adresse web explicite, par exemple « x.com » en l’adresse IP numérique nécessaire aux communications entre ordinateurs. La capacité du cheval de Troie Switcher à détourner ce processus permet à des cybercriminels de prendre presque entièrement le contrôle des activités réseau faisant appel au système de résolution de noms, comme c’est le cas du trafic Internet. Cette méthode fonctionne car les routeurs sans fil reconfigurent généralement les paramètres DNS de tous les équipements sur le réseau de façon à leur appliquer les leurs, ce qui force du même coup chacun à utiliser le même DNS pirate en cas d’attaque.

L’infection est répandue par des utilisateurs téléchargeant l’une des deux versions du cheval de Troie Android sur un site web créé par les auteurs de l’attaque. La première version se fait passer pour un logiciel client Android du moteur de recherche chinois Baidu et la seconde est une imitation très bien réalisée d’une application chinoise répandue, destinée au partage d’informations sur les réseaux Wi-Fi : WiFi万能钥匙.

Le mot de passe, maillon faible de la chaine ?

Lorsqu’un appareil infecté se connecte à un réseau sans fil, le cheval de Troie attaque le routeur et tente d’accéder par force brute à son interface web d’administration en devinant le mot de passe grâce à une longue liste d’identifiants prédéfinis. En cas de succès, le malware substitue au serveur DNS existant un système pirate contrôlé par des cybercriminels, en y associant également un DNS secondaire afin d’assurer la continuité des communications dans l’éventualité d’une défaillance du serveur primaire.

Voici une illustration de ce qui se passe en temps normal :

Voilà ce qui arrive en cas de succès d’une attaque Switcher :

Les auteurs de l’attaque ont mis en place un site web destiné à promouvoir et diffuser auprès des utilisateurs une application Wi-Fi infectée par le cheval de Troie. Le serveur Web qui héberge ce site fait également office de serveur de commande et de contrôle (C&C) pour le malware. Des statistiques internes repérées sur une partie publique de ce site révèlent que ses auteurs affirment avoir infecté 1280 sites web, menaçant ainsi potentiellement d’autres attaques et infections tous les appareils connectés à ceux-ci.

« Le cheval de Troie Switcher marque une nouvelle tendance dangereuse dans les attaques contre les appareils connectés et les réseaux. En effet, il ne s’attaque pas directement aux utilisateurs mais fait d’eux des complices involontaires en déplaçant physiquement les sources de l’infection. Le cheval de Troie cible l’ensemble du réseau, menaçant ainsi tous ses utilisateurs, qu’il s’agisse de particuliers ou d’entreprises, de diverses attaques allant du phishing à des infections secondaires. Une attaque réussie peut être difficile à détecter et encore plus à parer car les nouveaux paramètres peuvent survivre à un redémarrage du routeur et, même si le DNS pirate est neutralisé, le serveur DNS secondaire est là pour prendre le relais. La protection des équipements doit rester une priorité mais, dans un monde connecté, nous ne pouvons nous permettre de négliger la vulnérabilité des routeurs et des réseaux Wi-Fi », commente Nikita Buchka, expert en sécurité des mobiles chez Kaspersky Lab.

Kaspersky Lab recommande à tous les utilisateurs de vérifier leurs paramètres DNS et d’y rechercher la présence éventuelle des serveurs DNS pirates suivants :

- 101.200.147.153

- 112.33.13.11

- 120.76.249.59

Si l’un de ces serveurs figure dans vos paramètres DNS, contactez le service de support de votre fournisseur d’accès ou alertez l’opérateur du réseau Wi-Fi. Kaspersky Lab conseille par ailleurs vivement de modifier l’identifiant et le mot de passe par défaut de l’interface web d’administration de votre routeur afin de prévenir ce type d’attaques à l’avenir.

Pour en savoir plus sur le cheval de Troie Switcher, consultez notre blog sur Securelist.