Les chercheurs de Kaspersky Lab ont examiné les outils matériels et logiciels auxquels le grand public a accès pour intercepter secrètement des mots de passe.

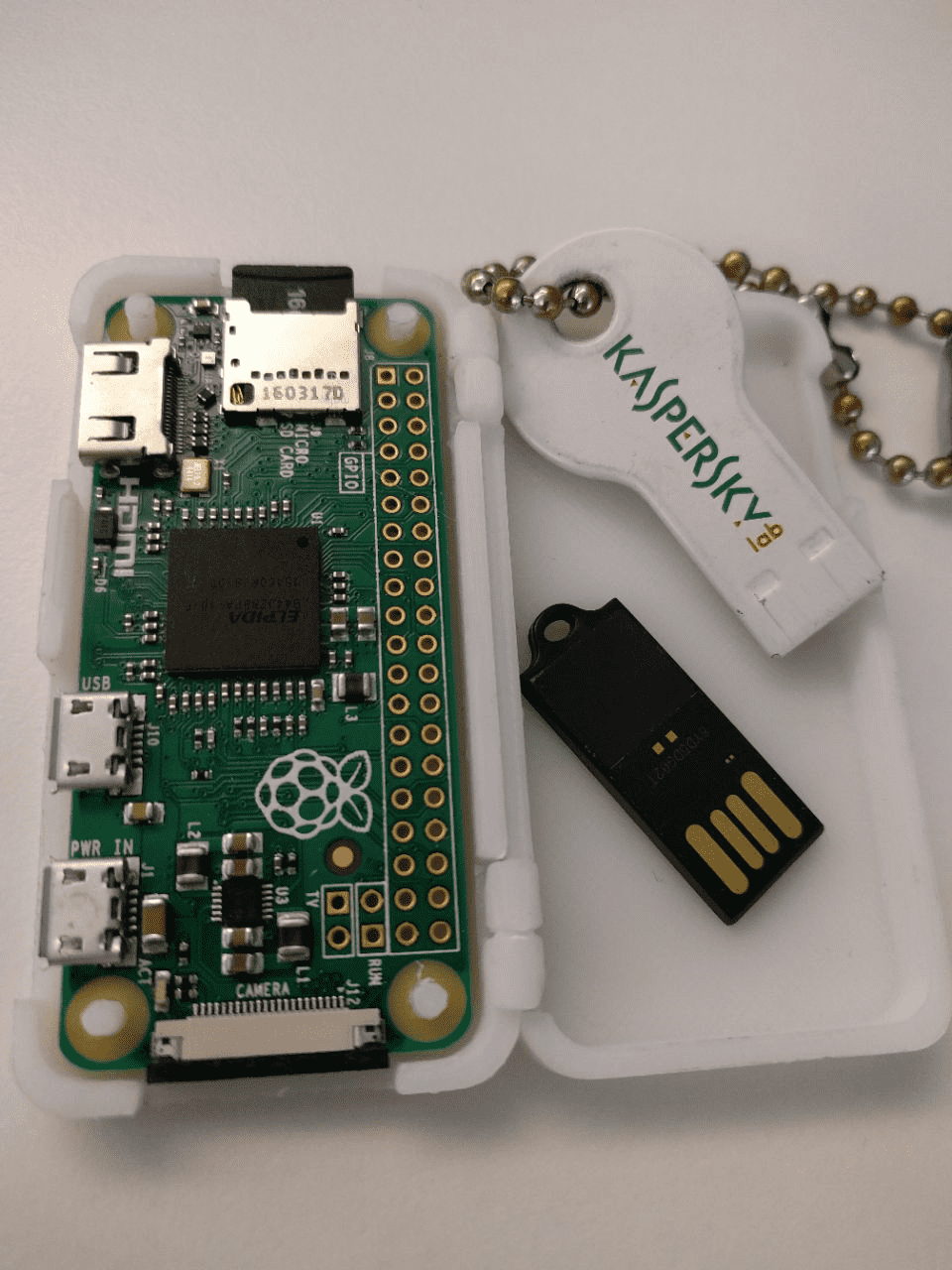

Ils ont découvert qu’il est possible de mettre au point un puissant dispositif de piratage pour à peine 20 dollars et moyennant quelques heures de travail de programmation élémentaire. Dans le cadre d’une expérience, ils se sont servi d’un périphérique USB « fait maison » à partir d’un Raspberry-Pi ne contenant aucun logiciel malveillant. Armés de cet appareil configuré spécifiquement, ils ont réussi à collecter en toute discrétion les données d’authentification des utilisateurs d’un réseau d’entreprise au rythme de 50 mots de passe par heure.

L’étude commence par une histoire vraie : dans une autre affaire sur laquelle ont enquêté les experts de Kaspersky Lab, un individu infiltré (l’employé d’une société de nettoyage) a utilisé une clé USB pour infecter avec un malware un poste de travail à l’intérieur de l’entreprise ciblée. En l’apprenant, des passionnés de sécurité chez Kaspersky Lab ont eu la curiosité de se demander quel autre dispositif pourrait permettre de pirater un réseau de l’intérieur. Et s’il serait possible de le faire sans recourir à aucun malware.

Ils sont partis d’un microordinateur Raspberry-Pi, l’ont configuré pour en faire un adaptateur Ethernet, ont apporté quelques autres modifications à la configuration de son système d’exploitation et y ont installé certains outils publics pour l’inspection des paquets, la collecte des données et leur traitement. Enfin, les chercheurs ont configuré un serveur afin de recueillir les données interceptées. Après quoi, l’appareil a été connecté à la machine ciblée et mis en route pour alimenter automatiquement le serveur avec les identifiants volés.

Cela a été possible car le système d’exploitation de l’ordinateur attaqué a considéré le Raspberry-Pi connecté comme une interface réseau LAN filaire et lui a automatiquement affecté une priorité supérieure aux autres connexions disponibles. Plus important encore, il lui a donné accès aux informations échangées sur le réseau. Ce dernier était un réseau expérimental simulant un segment d’un véritable réseau d’entreprise. En conséquence, les chercheurs ont pu collecter les données envoyées par le PC attaqué et ses applications pour tenter d’authentifier le domaine et des serveurs distants. En outre, les chercheurs sont également parvenus à recueillir des données identiques provenant d’autres ordinateurs sur le segment de réseau.

En outre, les spécificités de l’attaque permettant de transmettre les données interceptées en temps réel via le réseau, plus l’appareil restait connecté longtemps au PC, plus il pouvait collecter et transférer d’informations à un serveur distant. Après à peine une demi-heure d’expérimentation, les chercheurs ont ainsi pu récupérer près de 30 mots de passe et les transmettre sur le réseau attaqué. Il est donc facile d’imaginer la quantité de données qui pourraient être rassemblées en une seule journée. Dans le pire des cas, les données d’authentification de l’administrateur d’un domaine pourraient également être interceptées si celui-ci se connecte à son compte pendant que le dispositif de piratage est relié à l’un des PC se trouvant à l’intérieur du domaine.

La surface potentielle d’attaque pour cette méthode d’interception de données est considérable : l’expérience a été reproduite avec succès sur des ordinateurs Windows et Mac OS, qu’ils soient verrouillés ou non. En revanche, les chercheurs n’ont pas pu mener l’attaque sur des machines Linux.

« Il y a principalement deux choses qui nous préoccupent à la suite de cette expérience. D’une part, le fait que nous n’ayons pas vraiment eu besoin de développer un logiciel : nous nous sommes servi d’outils librement accessibles sur Internet. D’autre part, nous sommes inquiets de la facilité avec laquelle nous avons pu mettre au point notre dispositif de piratage. Cela signifie que potentiellement toute personne connaissant Internet et la programmation élémentaire pourrait se livrer à la même expérience. Or il n’est pas difficile de prévoir ce qui pourrait arriver si cette personne avait des intentions malveillantes. C’est essentiellement pour cette dernière raison que nous avons décidé d’attirer l’attention du public sur ce problème. Les utilisateurs et les administrateurs des entreprises doivent se préparer à ce type d’attaque », commente Sergey Lurye, passionné de sécurité et coauteur de l’étude chez Kaspersky Lab.

Bien que les mots de passe interceptés par l’attaque le soient sous forme de hashcodes (une version cryptée du mot de passe en clair après son traitement par un algorithme spécial), ces codes peuvent être déchiffrés puisque les algorithmes en question sont connus ou utilisés dans le cadre d’attaques de type « pass the hash ».

Pour en savoir plus, lisez le rapport complet des chercheurs de Kaspersky Lab : https://securelist.com/50-hashes-per-hour/78588/