De nos jours, l’authentification à deux facteurs (ou 2FA), avec l’utilisation de mots de passe à usage unique (ou OTP), est souvent considérée comme une solution miracle contre le phishing, l’ingénierie sociale, le vol de comptes et d’autres fléaux informatiques. En demandant un mot de passe à usage unique lors de la connexion, le service concerné propose une couche de protection supplémentaire en matière de vérification de l’utilisateur. Malheureusement, si ce code peut être généré dans une application spéciale directement sur l’appareil de l’utilisateur, peu de gens prennent la peine d’installer et de configurer une application d'authentification. Par conséquent, les sites envoient généralement un code de vérification sous la forme d’un SMS, d’un email, d’une notification push, d’un message instantané ou même d’un appel vocal.

Valide pour une durée limitée, ce code améliore considérablement la sécurité. Cependant, il ne s’agit pas d’une solution miracle : même avec la 2FA, les comptes personnels restent vulnérables aux bots de mots de passe à usage unique, qui sont des logiciels automatisés incitant les utilisateurs à révéler leurs mots de passe à usage unique grâce à l’ingénierie sociale.

Pour découvrir le rôle que ces bots jouent dans le phishing, et comment ils fonctionnent, lisez la suite…

Comment fonctionnent les bots de mot de passe à usage unique ?

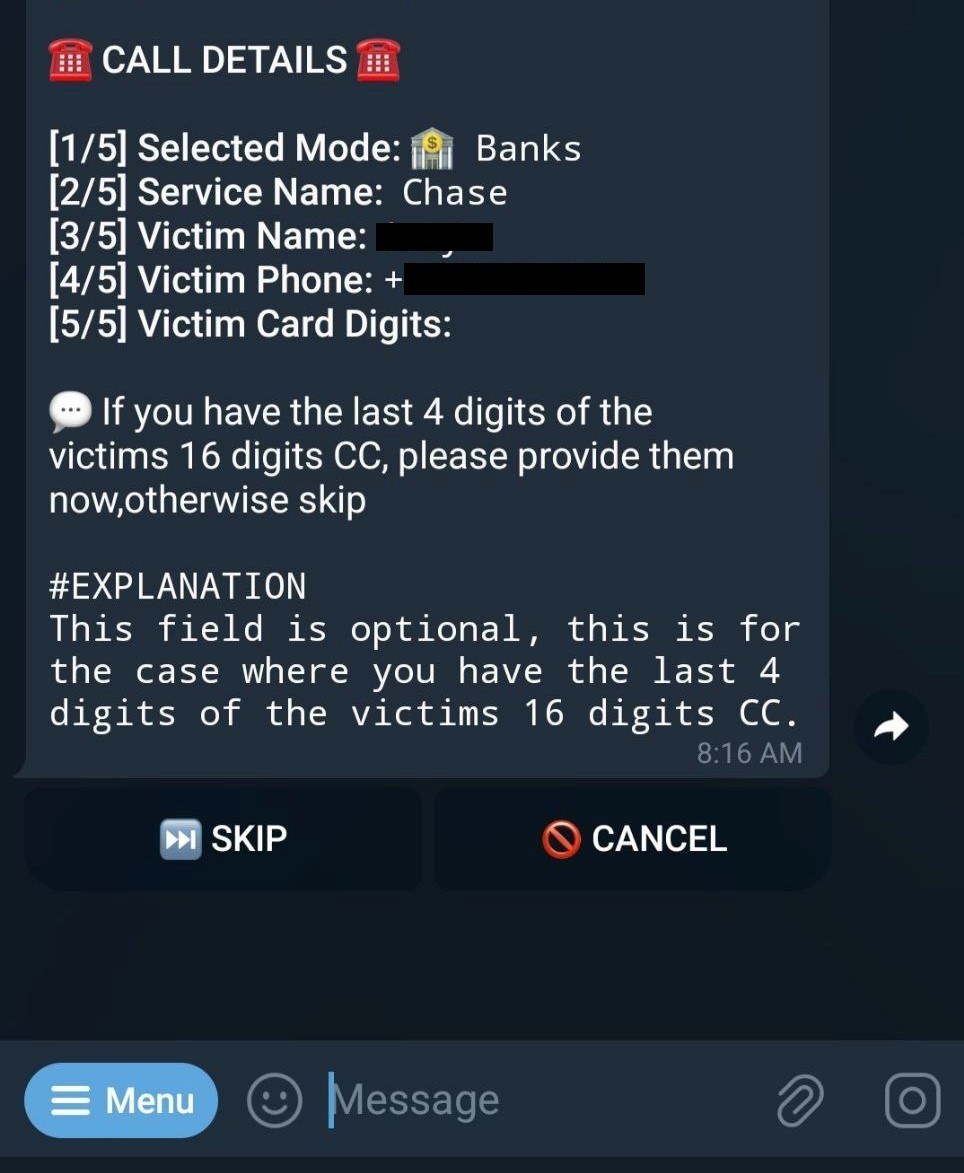

Contrôlés soit par le biais d’un panneau de configuration dans un navigateur Internet, soit par le biais de Telegram, ces bots se font passer pour des organismes légitimes, comme des banques, afin d’inciter la victime à divulguer le mot de passe à usage unique qui lui est envoyé. Voici comment cela se passe :

- Après avoir obtenu les identifiants de connexion de la victime, y compris son mot de passe (voir ci-dessous pour plus de détails), l’escroc se connecte au compte de la victime et est invité à saisir un mot de passe à usage unique.

- La victime reçoit ce mot de passe à usage unique sur son téléphone.

- Le bot de mots de passe à usage unique appelle la victime et, à l’aide d’un script d’ingénierie sociale préenregistré, lui demande de saisir le code reçu.

- La victime, qui ne se méfie pas, saisit le code sur son téléphone pendant l’appel.

- Le code est transmis au bot Telegram du pirate informatique.

- L’escroc parvient à accéder au compte de la victime.

La fonctionnalité clé du bot de mots de passe à usage unique réside dans le fait d’appeler la victime, et la réussite de l’escroquerie dépend de la force de persuasion du bot : les mots de passe à usage unique ont une durée de vie limitée, si bien qu’il est beaucoup plus probable d’obtenir un code valide par le biais d’un appel téléphonique que par n’importe quel autre moyen. C’est la raison pour laquelle les bots de mots de passe à usage unique proposent de nombreuses options pour affiner les paramètres d’appel.

Ce bot de mots de passe à usage unique possède plus d’une douzaine de fonctionnalités : des scripts prêts à l’emploi et personnalisés dans plusieurs langues, 12 modes de fonctionnement, et même une assistance technique disponible 24 heures sur 24 et 7 jours sur 7

Les bots de mots de passe à usage unique représentant un véritable business, les escrocs commencent par acheter, au moyen de cryptomonnaies, un abonnement pouvant coûter l’équivalent de 420 dollars par semaine. Ensuite, ils transmettent au bot le nom, le numéro et les informations bancaires de la victime, puis ils choisissent l’organisme dont ils souhaitent usurper l’identité.

Le menu intuitif du bot est à la portée de tous les escrocs, quelles que soient leurs compétences en programmation

Par souci de vraisemblance, les escrocs peuvent activer la fonctionnalité d’usurpation d’identité en définissant le numéro de téléphone à l’origine de l’appel, de sorte que celui-ci s’affiche sur le téléphone de la victime. Ils peuvent également personnaliser la langue et même la voix du bot. Toutes les voix étant générées par une IA, le bot de mots de passe à usage unique peut aussi bien « parler » anglais avec un accent indien qu’espagnol castillan. Si un appel est transféré vers la messagerie vocale, le bot sait comment raccrocher. De plus, afin de s’assurer que tout est correctement configuré, les escrocs peuvent vérifier les paramètres du bot de mots de passe à usage unique en appelant leur propre numéro test avant de lancer une attaque.

Étant donné que la victime doit croire à la légitimité de l’appel, avant de composer le numéro, certains bots de mots de passe à usage unique peuvent également envoyer un SMS avertissant la victime d’un appel imminent. Cette méthode permet de tromper la vigilance de la cible, puisqu’à première vue, il n’y a rien de suspect : vous êtes averti(e) par SMS d’un appel imminent de la part de votre « banque », et quelques minutes plus tard, elle vous appelle bel et bien ; il ne peut donc pas s’agir d’une arnaque. Pourtant, c’en est une.

Au cours d’un appel, en plus d’un mot de passe à usage unique, certains bots peuvent également demander à la victime d’autres données comme le numéro et la date d’expiration de sa carte bancaire, son code de sécurité ou son code PIN, sa date de naissance, des informations relatives à certains documents, etc.

Pour en savoir plus sur le fonctionnement interne des bots de mots de passe à usage unique, consultez notre rapport sur Securelist.

Le bot n’est pas le seul coupable

Bien que les bots de mots de passe à usage unique constituent des outils efficaces pour contourner l’authentification 2FA, ils ne servent absolument à rien sans les données personnelles de la victime. Pour pouvoir accéder à un compte, les pirates informatiques ont au moins besoin de l’identifiant, du numéro de téléphone et du mot de passe de la victime. Cependant, plus ils ont d’informations sur la cible (nom, prénom, date de naissance, adresse, adresse email, informations de carte bancaire), mieux ils se portent. Ces données peuvent être obtenues de plusieurs manières :

- Sur le Dark Web. Les pirates informatiques mettent régulièrement en vente des bases de données sur le Dark Web, ce qui permet aux escrocs d’acheter des identifiants de connexion, y compris des mots de passe, des numéros de carte bancaire et d’autres données. Si ces données ne sont pas toujours très récentes, malheureusement, la plupart des utilisateurs conservent le même mot de passe pendant plusieurs années, et certaines informations restent pertinentes pendant encore plus longtemps. À propos, Kaspersky Premium vous informe rapidement de toute violation des données impliquant votre numéro de téléphone ou votre adresse email, tandis que Kaspersky Password Manager vous signale les incidents liés à la compromission de vos mots de passe.

- À partir de renseignement provenant de sources ouvertes. Il arrive parfois que des bases de données soient divulguées au plus grand nombre sur le Web « normal », mais compte tenu de la médiatisation de tels événements, ces données deviennent rapidement obsolètes. Par exemple, une entreprise qui s’aperçoit d’une violation des données de ses clients décide habituellement de réinitialiser les mots de passe de tous les comptes divulgués et d’inviter les utilisateurs à créer un nouveau mot de passe lors de leur prochaine connexion.

- Par le biais d’une attaque de phishing. L’avantage de cette méthode, comparée aux autres, est indéniable : les données de la victime sont forcément récentes, car le phishing peut avoir lieu en temps réel.

Les kits de phishing sont des outils qui permettent aux escrocs de créer automatiquement de faux sites Internet convaincants afin de récolter des données personnelles. Ils permettent aux cybercriminels de gagner du temps et de collecter toutes les informations utilisateurs nécessaires au cours d’une attaque unique ; et, dans ce cas, les bots de mots de passe à usage unique ne deviennent alors qu’un élément de l’attaque de phishing.

Par exemple, une attaque de phishing à plusieurs niveaux peut se dérouler comme suit : la victime reçoit un message provenant d’une banque, d’un magasin ou d’un autre organisme, qui l’invite à mettre à jour les données de son compte personnel. Un lien de phishing est joint à ce message. Alors qu’elle atterrit sur un site quasiment identique à l’original, la victime saisit en toute logique ses identifiants de connexion, qui lui sont alors volés par les opérateurs de l’attaque de phishing. Les identifiants sont ensuite immédiatement utilisés par les pirates informatiques pour se connecter au vrai compte de la victime.

Si le compte est protégé par l’authentification 2FA, les escrocs envoient au panneau de configuration du kit de phishing une commande permettant d’afficher sur le site de phishing une page de saisie d’un mot de passe à usage unique. Lorsque la victime saisit le code, les opérateurs de l’attaque de phishing obtiennent un accès complet au vrai compte, ce qui leur permet, par exemple, de vider ses comptes bancaires.

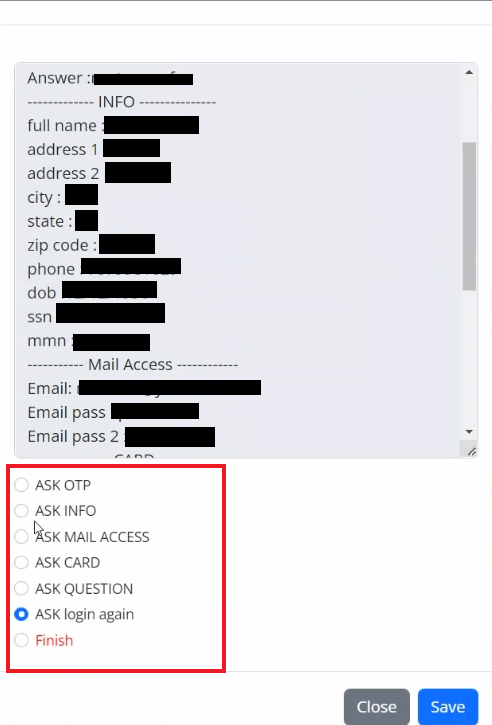

Mais ce n’est pas tout. Les escrocs en profitent également pour recueillir le plus d’informations personnelles possible, en indiquant à l’utilisateur qu’il doit obligatoirement « confirmer son identité ». Par le biais du panneau de configuration, les pirates informatiques peuvent lui demander en temps réel son adresse email, ses numéros de carte bancaire, ainsi que d’autres données confidentielles. Ces informations peuvent être utilisées pour attaquer d’autres comptes utilisateur appartenant à la victime. Par exemple, ils peuvent essayer d’accéder à la boîte mail de la victime à l’aide du mot de passe piraté, car après tout, nombreux sont ceux qui utilisent le même mot de passe pour un grand nombre de leurs comptes, si ce n’est pour tous ! Une fois qu’ils ont accès aux emails, les pirates informatiques peuvent vraiment passer à l’action : par exemple, ils peuvent changer le mot de passe de la boîte mail et, après avoir brièvement analysé le contenu de celle-ci, demander une réinitialisation du mot de passe pour tous les autres comptes liés à cette adresse email.

Options permettant de demander des données complémentaires dans le panneau de configuration du kit de phishing

Comment protéger vos comptes

- Utilisez toujours Kaspersky Premium pour analyser automatiquement les fuites de données affectant vos comptes qui sont liées à des adresses email et à des numéros de téléphone, qu’il s’agisse des vôtres ou de ceux des membres de votre famille. Si une violation est détectée, suivez les conseils de l’application pour limiter les dommages (au minimum, modifiez votre mot de passe immédiatement).

- Si vous recevez subitement un mot de passe à usage unique, méfiez-vous. Quelqu’un essaie peut-être de vous pirater. Pour en savoir plus sur la marche à suivre dans ce cas, consultez nos instructions.

- Créez des mots de passe forts et uniques pour tous vos comptes avec Kaspersky Password Manager. Les escrocs ne peuvent pas vous attaquer avec des bots de mots de passe à usage unique s’ils ne connaissent pas votre mot de passe ; par conséquent, générez des mots de passe complexes et stockez-les en toute sécurité.

- Si vous recevez un message contenant un lien pour saisir des données personnelles ou un mot de passe à usage unique, vérifiez bien l’URL. L’astuce favorite des escrocs consiste à vous diriger vers un site de phishing en remplaçant quelques caractères dans la barre d’adresse. Prenez toujours le temps de vérifier que vous vous trouvez sur un site Internet légitime avant d’y saisir des données confidentielles. À ce propos, notre protection bloque toutes les tentatives de redirection de phishing.

- Ne partagez jamais vos mots de passe à usage unique avec qui que ce soit et ne les saisissez jamais sur le clavier de votre téléphone pendant un appel. N’oubliez pas que les employés légitimes de banques, de magasins ou de services, ou même les agents des forces de l’ordre, ne vous demanderont jamais vos mots de passe à usage unique.

- Gardez une longueur d’avance. Abonnez-vous à notre blog pour rendre votre vie dans le cyberespace plus sûre.

arnaque

arnaque

Conseils

Conseils