Le désir de rester anonyme en ligne est aussi vieux qu’Internet lui-même. Auparavant, les utilisateurs pensaient qu’en se cachant derrière un pseudonyme, ils pouvaient dire du mal de leurs voisins sur les forums locaux en toute impunité. Désormais, ces trolls peuvent être identifiés en quelques secondes. Depuis cette époque, la technologie a fait un bond en avant : les réseaux distribués, les navigateurs anonymes et d’autres outils de protection de la vie privée ont vu le jour. L’un de ces outils, dont l’ancien contractant de la NSA Edward Snowden a fait la promotion il y a dix ans, est le navigateur Tor Browser, où « TOR » est l’acronyme de « The Onion Router » (le routeur en oignon).

Mais dans le monde d’aujourd’hui, Tor peut-il vraiment garantir un anonymat complet ? Et si ce n’est pas le cas, devrions-nous oublier l’anonymat et nous contenter d’un navigateur ordinaire comme Google Chrome ?

Comment les utilisateurs de Tor sont désanonymisés

Si vous ne connaissez pas Tor, consultez notre ancien article. Nous y avons répondu à des questions courantes : comment le navigateur garantit l’anonymat, qui en a besoin et ce que les gens font habituellement sur le Dark Web. En bref, Tor anonymise le trafic des utilisateurs par le biais d’un réseau distribué de serveurs, appelés nœuds. Tout le trafic réseau est chiffré à plusieurs reprises lorsqu’il passe par un certain nombre de nœuds entre deux ordinateurs communicants. Aucun nœud ne connaît les adresses d’origine et de destination d’un paquet de données, ni ne peut accéder au contenu du paquet. D’accord, petite parenthèse terminée, intéressons-nous aux véritables menaces qui pèsent sur la sécurité des adeptes de l’anonymat.

En septembre, les services de renseignement allemands ont identifié un utilisateur de Tor. Comment ont-ils fait ? La clé de leur succès réside dans les données obtenues grâce à ce que l’on appelle « l’analyse temporelle ».

Comment fonctionne cette analyse ? Les services répressifs surveillent les nœuds de sortie de Tor (les nœuds finaux des chaînes qui envoient le trafic à sa destination). Plus les autorités surveillent de nœuds Tor, plus il y a de chances qu’un utilisateur cachant sa connexion utilise l’un de ces nœuds surveillés. Ensuite, en chronométrant les paquets de données individuels et en corrélant ces informations avec les données des FAI, les forces de l’ordre peuvent remonter les connexions anonymes jusqu’à l’utilisateur final de Tor, et ce, même si tout le trafic Tor est chiffré plusieurs fois.

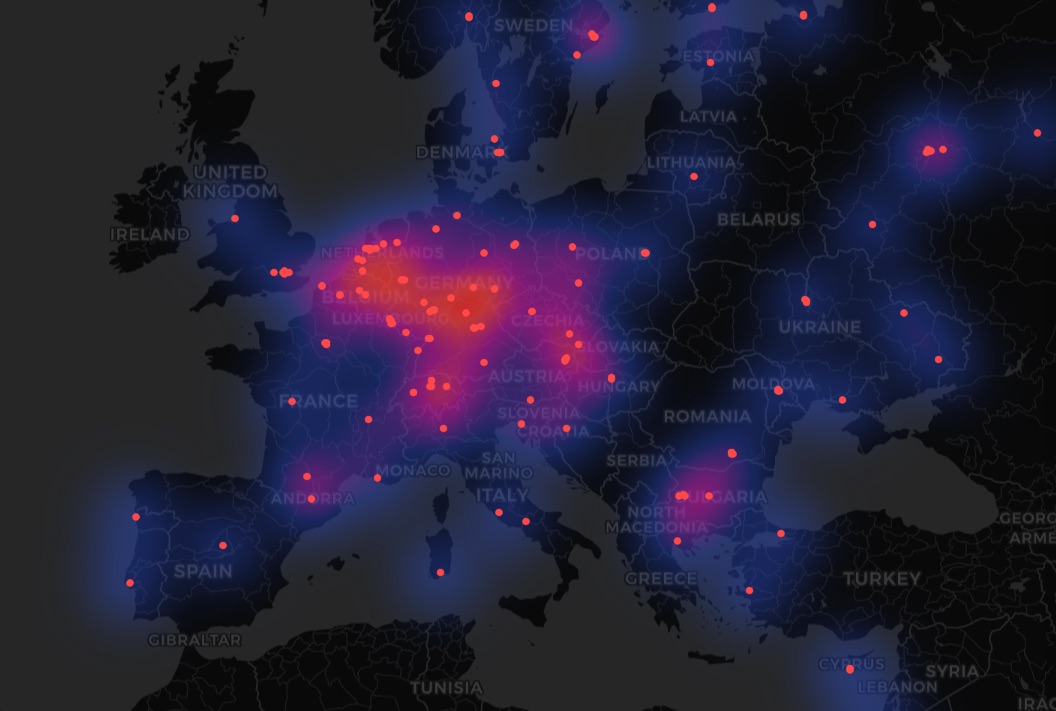

L’opération décrite ci-dessus, qui a conduit à l’arrestation de l’administrateur d’une plateforme consacrée aux abus sexuels sur les enfants, a été possible en partie parce que l’Allemagne héberge le plus grand nombre de nœuds de sortie Tor, soit environ 700. Les Pays-Bas se classent en deuxième position avec environ 400, et les États-Unis en troisième position avec environ 350. D’autres pays en comptent quelques-uns ou quelques dizaines. La coopération internationale entre ces pays qui constituent les principaux nœuds de sortie a joué un rôle important dans la désanonymisation de l’auteur d’abus sexuels sur des enfants. Logiquement, plus un pays possède de nœuds, plus l’État peut en surveiller un grand nombre, ce qui augmente les chances d’attraper les malfaiteurs.

L’Allemagne et les Pays-Bas sont en tête du classement du nombre de nœuds de sortie Tor, non seulement en Europe mais aussi dans le monde entier. Source

Le Tor Project a réagi en publiant un article de blog portant sur la sécurité de son navigateur. La conclusion est qu’il n’y a pas de danger : la personne désanonymisée était un criminel (autrement pourquoi les autorités seraient-elles intéressées ?), qui utilisait une version obsolète de Tor et l’application de messagerie Ricochet. Cependant, Tor a fait remarquer que le dossier ne lui avait pas été communiqué, si bien que son interprétation de la sécurité de son propre navigateur n’est peut-être pas complète.

Ce genre d’histoire n’est pas nouveau. En effet, le projet Tor, les agences de renseignement et les chercheurs connaissent depuis longtemps le problème des attaques temporelles. Ainsi, bien que la méthode d’attaque soit déjà bien connue, il est toujours possible, et très probable, que d’autres criminels soient identifiés à l’avenir grâce à l’analyse temporelle. Cependant, cette méthode n’est pas la seule : en 2015, nos experts ont mené des recherches approfondies détaillant diverses façons d’attaquer les utilisateurs de Tor. Même si certaines de ces méthodes sont devenues obsolètes sous les formes présentées dans cette étude, les principes de ces attaques restent inchangés.

« Généralement il est impossible d’avoir un parfait anonymat, même avec Tor ».

Cette phrase ouvre la section « Suis-je complètement anonyme si j’utilise Tor ? » de la page d’aide du navigateur Tor. Ici, les développeurs fournissent des conseils, mais ces conseils ne peuvent au mieux qu’augmenter les chances de rester anonyme :

- Contrôlez les informations que vous fournissez par le biais de formulaires en ligne. Il est déconseillé aux utilisateurs de se connecter à des comptes personnels sur les réseaux sociaux, ainsi que de publier leur vrai nom, leur adresse email, leur numéro de téléphone et d’autres informations similaires sur des forums.

- Ne lancez pas de torrents via Tor. Les programmes de torrents contournent souvent les paramètres du proxy et préfèrent les connexions directes, ce qui peut désanonymiser tout le trafic, y compris Tor.

- N’activez pas ou n’installez pas de plugins de navigateur. Ce conseil s’applique également aux navigateurs classiques, car il existe de nombreuses extensions dangereuses.

- Utilisez les versions HTTPS des sites Web. Cette recommandation vaut d’ailleurs pour tous les internautes.

- N’ouvrez pas de documents téléchargés via Tor lorsque vous êtes en ligne. De tels documents, prévient le projet Tor, peuvent contenir des exploits malveillants.

Par toutes ces recommandations, le projet Tor émet essentiellement un avertissement : « Notre navigateur est anonyme, mais si vous en faites un mauvais usage, votre anonymat risque d’être compromis ». Et ce point semble logique. En effet, votre niveau d’anonymat en ligne dépend principalement de vos actions en tant qu’utilisateur, et pas seulement des capacités techniques du navigateur ou de tout autre outil.

On trouve une autre section intéressante sur la page d’aide de Tor : « Quelles attaques persistent contre le routage en onion ? » Elle mentionne spécifiquement les attaques potentielles utilisant l’analyse temporelle en précisant que « Tor ne se défend pas contre un tel modèle de menace ». Cependant, dans une publication sur la désanonymisation de l’utilisateur allemand, les développeurs affirment qu’un module complémentaire appelé Vanguard, conçu pour se protéger contre les attaques temporelles, a été inclus dans Tor Browser depuis 2018, et dans Ricochet-Refresh depuis juin 2022. Cet écart suggère deux choses : soit le projet Tor n’a pas mis à jour sa documentation, soit il n’est pas tout à fait sincère. Les deux situations sont problématiques parce qu’elles peuvent induire les utilisateurs en erreur.

Qu’en est-il donc de l’anonymat ?

Il est important de rappeler que le navigateur Tor Browser ne peut pas garantir un anonymat à 100 %. En même temps, il est inutile de passer à d’autres outils fondés sur une structure similaire de réseau de nœuds distribués, car ils sont tout aussi vulnérables aux attaques temporelles.

Si vous êtes un internaute respectueux de la loi et que vous utilisez la navigation anonyme simplement pour éviter les publicités contextuelles intrusives, acheter secrètement des cadeaux pour vos proches et pour d’autres raisons tout aussi inoffensives, le mode de navigation privée de n’importe quel navigateur ordinaire suffira probablement. Bien entendu, ce mode n’offre pas le même niveau d’anonymat que Tor et ses homologues, mais il peut rendre la navigation sur Internet un peu plus… privée. Assurez-vous simplement de bien comprendre le fonctionnement de ce mode dans les différents navigateurs, et ce contre quoi il peut ou ne peut pas vous protéger.

En outre, toutes nos solutions de sécurité pour particuliers incluent un mode de navigation privée. Par défaut, cette fonction détecte les tentatives de collecte de données et les consigne dans un rapport, mais ne les bloque pas. Pour bloquer la collecte de données, vous devez soit activer l’option Interdire la collecte de données dans l’application Kaspersky, soit activer le plugin Kaspersky Protection directement dans le navigateur.

En outre, notre protection peut également bloquer les publicités, empêcher l’installation cachée d’applications indésirables, détecter et supprimer les stalkerwares et les logiciels publicitaires, et supprimer les traces de votre activité dans le système d’exploitation. Quant au composant spécial Protection bancaire, il assure une protection maximale de toutes les opérations financières en les effectuant dans un navigateur sécurisé, dans un environnement isolé, et en empêchant d’autres applications d’obtenir un accès non autorisé au presse-papiers ou de réaliser des captures d’écran.

Double VPN

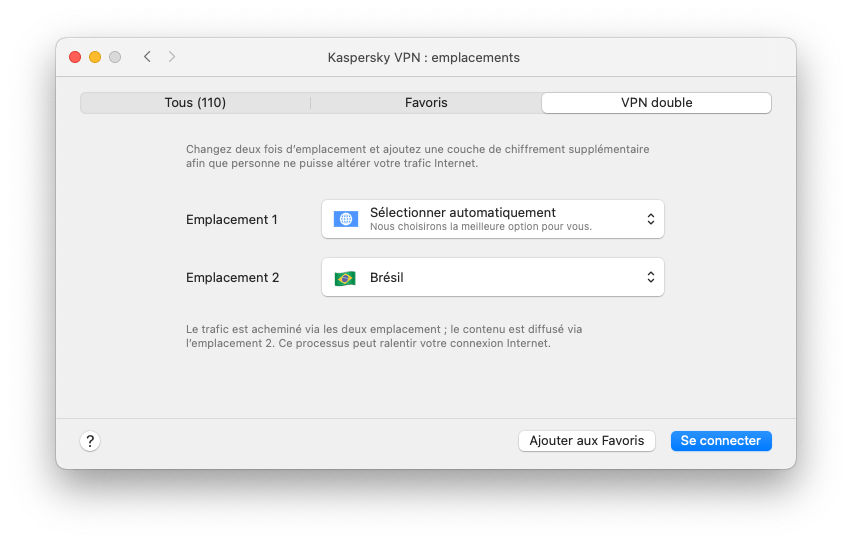

Vous pouvez également rester anonyme sur Internet en utilisant des services VPN qui prennent en charge le double VPN (également connu sous le nom de multi-hop). Comme son nom l’indique, cette technologie vous permet de créer une chaîne de deux serveurs VPN dans différentes parties du monde : votre trafic passe d’abord par un serveur intermédiaire, puis par un autre. Le double VPN dans Kaspersky VPN Secure Connectionutilise un chiffrement imbriqué. Le tunnel chiffré entre le client et le serveur de destination fonctionne à l’intérieur d’un second tunnel chiffré entre le client et le serveur intermédiaire. Dans les deux cas, le chiffrement n’est effectué que du côté du client, et les données ne sont pas déchiffrées sur le serveur intermédiaire. Cette mesure offre un niveau supplémentaire de sécurité et d’anonymat.

Le double VPN est disponible pour les utilisateurs des versions Windows et Mac de Kaspersky VPN Secure Connection. Avant d’activer le double VPN, assurez-vous que le protocole Catapult Hydra est sélectionné dans les paramètres de l’application : Général → Paramètres (icône en forme de roue dentée) → Protocole → Sélection automatique, ou Catapult Hydra.

Après cela, vous pouvez activer le double VPN :

- Ouvrez la fenêtre principale de l’application.

- Cliquez sur la liste déroulante Emplacement pour ouvrir la liste des emplacements des serveurs VPN.

- Cliquez sur la catégorie VPN Double.

- Sélectionnez deux emplacements et cliquez sur Se connecter.

Vous pouvez ajouter votre paire de serveurs double VPN à vos favoris en cliquant sur le bouton Ajouter aux favoris.

Félicitations ! Votre trafic est désormais chiffré plus efficacement que d’habitude. Cependant, n’oubliez pas que ces méthodes de chiffrement du trafic ne sont pas destinées à des activités illégales. Le double VPN vous aidera à dissimuler vos informations personnelles aux sites de collecte de données, à éviter les annonces indésirables et à accéder à des ressources indisponibles dans votre emplacement actuel.

Tor

Tor

Conseils

Conseils