Au début de l’année 2025, le chatbot chinois DeepSeek a fait son entrée sur la scène de l’IA. Il a suscité de nombreux commentaires et controverses dans le monde entier : nous n’avons pas manqué de remarquer la similitude de son logo avec le nôtre, les comparaisons avec ChatGPT ont été nombreuses, et en Italie, en Corée du Sud, en Australie et dans d’autres pays, DeepSeek a été purement et simplement bloqué. Le battage médiatique a été (et reste) intense, y compris parmi les cybercriminels.

Nous avons découvert plusieurs groupes de sites imitant le site Internet officiel du chatbot et distribuant des codes malveillants sous le couvert de ce qui semble être un client légitime. Pour découvrir comment ces cybercriminels opèrent et comment utiliser l’IA en toute sécurité, lisez la suite…

Scripts malveillants et géorepérage

Plusieurs stratagèmes de distribution de programmes malveillants ont été détectés, tous ayant pour dénominateur commun l’utilisation de faux sites DeepSeek. La différence réside dans ce qui a été distribué par ces sites et comment. Cet article explore en détail l’un de ces stratagèmes ; pour en savoir plus sur les autres, consultez notre rapport complet sur Securelist.

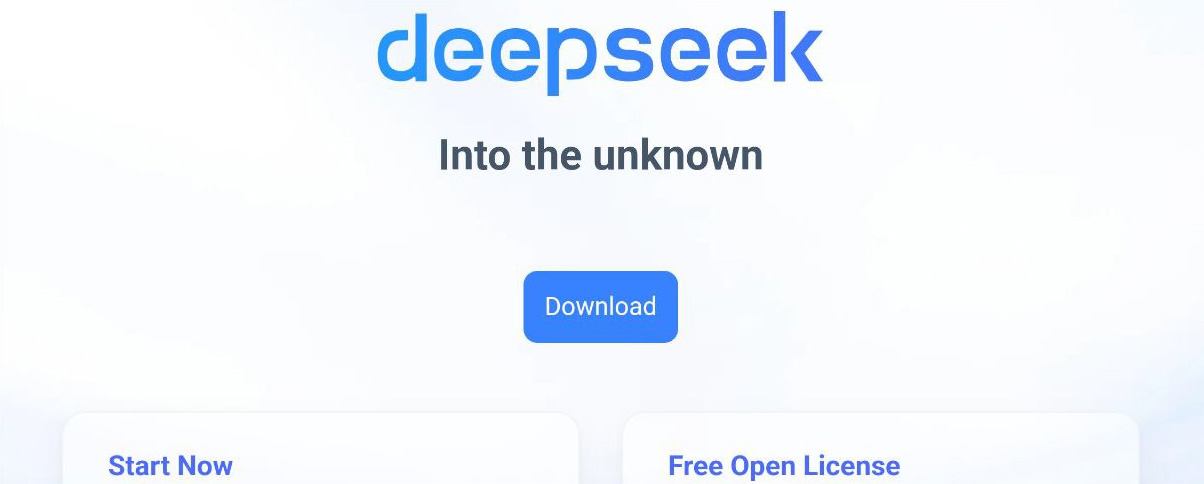

Que penseriez-vous si vous tombiez sur un site dont le domaine est deepseek-pc-ai[.]com ou deepseek-ai-soft[.]com ? On pourrait penser y trouver des logiciels en rapport avec DeepSeek. Et de quel type de logiciel pourrait-il s’agir ? D’un client DeepSeek, bien sûr ! En effet, vous verrez rapidement le bouton lumineux Télécharger et un autre légèrement plus terne Démarrer maintenant qui accueillent les visiteurs du site.

Quel que soit le bouton sur lequel vous cliquez, le téléchargement d’un programme d’installation commence. Toutefois, il y a un hic : une fois lancé, au lieu d’installer DeepSeek, le programme d’installation se connecte à des URL malveillantes et manipule des scripts pour activer le service SSH de Windows et le configurer de manière à ce qu’il fonctionne avec les clés des auteurs de l’attaque. Cela leur permet de se connecter à distance à l’ordinateur de la victime, qui n’a même pas droit à un client Windows DeepSeek en guise de consolation… qui, soit dit en passant, n’est pas présent.

Il est intéressant de noter que les faux sites utilisent le géorepérage, qui consiste à restreindre l’accès en fonction de la région où se trouve l’adresse IP. Par exemple, les utilisateurs russes qui consultaient ces domaines voyaient un simple site avec des textes vagues à propos de DeepSeek, très probablement générés par DeepSeek lui-même ou par un autre grand modèle de langage. Les visiteurs d’autres pays étaient toutefois dirigés vers le site malveillant qui distribuait le faux client.

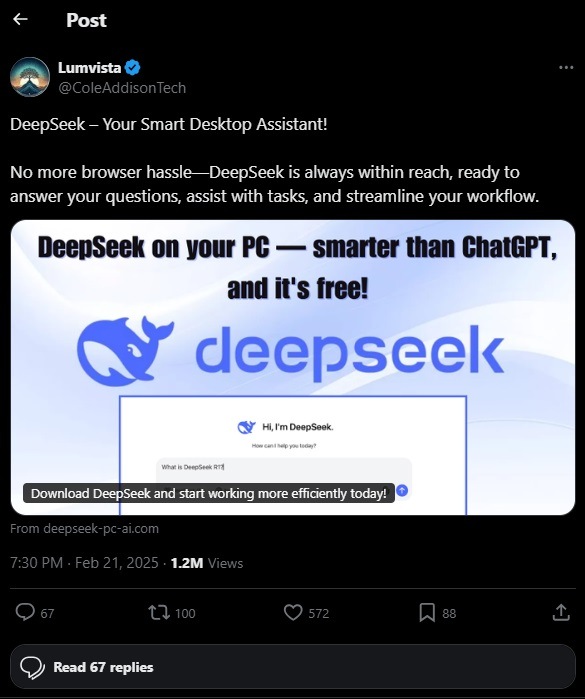

Un million de vues sur X

Le principal vecteur de diffusion des liens vers les URL malveillants était les messages publiés sur le réseau social X (anciennement Twitter). L’un des messages les plus populaires (aujourd’hui supprimé) a été publié sur le compte de la startup australienne Lumina Vista, qui, selon des sources ouvertes, ne compte pas plus de 10 employés. Le compte de l’entreprise lui-même n’en est qu’à ses débuts : il n’a obtenu le badge bleu tant convoité qu’en février 2025, et ne compte qu’une douzaine de messages et moins de 100 abonnés. Or, le message faisant la promotion du faux site DeepSeek a été vu 1,2 million de fois et a été reposté plus d’une centaine de fois. Un peu étrange, n’est-ce pas ? Nous avons enquêté sur les comptes qui l’ont reposté et avons conclu qu’il pouvait s’agir de robots, car tous utilisent la même convention de dénomination et les mêmes identifiants dans la biographie. Par ailleurs, il est tout à fait possible que le compte de Lumina Vista ait été simplement piraté et utilisé pour la promotion payante de l’annonce des pirates informatiques.

Dans les commentaires, certains utilisateurs soulignaient que le lien menait à un site malveillant, mais ils étaient minoritaires : les autres donnaient simplement leur avis sur DeepSeek, Grok et ChatGPT. Cependant, aucun des commentaires ne relevait l’évidence : DeepSeek n’a pas de client natif pour Windows, et il n’est possible d’y accéder que par le biais d’un navigateur. Il est également possible d’exécuter DeepSeek localement, mais un logiciel adapté est alors nécessaire.

Comment utiliser l’IA en toute sécurité

À l’heure actuelle, il n’est pas facile d’évaluer l’ampleur de ce projet ni d’autres projets malveillants impliquant de fausses pages DeepSeek. Mais une chose est sûre : ces campagnes sont de grande envergure et ne ciblent pas des utilisateurs particuliers. Il faut dire que ces campagnes se développent très rapidement : peu après l’annonce de Grok-3, des pirates informatiques ont commencé à proposer le téléchargement de son client à la fois sur le domaine v3-grok[.]com, et sur… v3-deepseek[.]com ! En effet, Grok ou DeepSeek – quelle différence, n’est-ce pas ?…

Sans protection fiable, tout passionné d’IA est en danger. C’est pourquoi il est essentiel de respecter les règles et recommandations de sécurité lors de l’utilisation de l’IA.

- Vérifiez les URL des sites Web que vous visitez. Surtout lorsqu’il s’agit de quelque chose de nouveau, de populaire et de facile à imiter.

- Filtrez les données sensibles. N’oubliez pas que ce que vous écrivez à un chatbot peut être utilisé contre vous : tout comme pour d’autres services dans le cloud, des données sont susceptibles d’être divulguées en raison de failles de sécurité ou d’un piratage de compte.

- Protégez vos appareils. Consultez les avis et choisissez la meilleure solution qui vous permettra de repérer les sites de phishing et de vous protéger contre le téléchargement de programmes malveillants.

- Limitez l’utilisation de plug-ins tiers. Chaque application de module complémentaire est source potentielle de nouvelles menaces. Il convient de surveiller tout particulièrement les plug-ins d’exécution qui peuvent, par exemple, exécuter un code malveillant en vue d’acheter un billet d’avion à vos frais.

Si vous êtes réellement intéressé par les réseaux neuronaux et que vous souhaitez apprendre à les utiliser en toute sécurité, consultez les articles suivants :

AI

AI

Conseils

Conseils