Les pirates informatiques apprennent les uns des autres. Prenons par exemple TeslaCrypt. C’est une famille de ransomwares relativement nouvelle : ses échantillons ont été découverts en Février 2015. La caractéristique principale des versions initiales de TeslaCrypt est que ce malware ne cible pas seulement les fichiers habituels, tels que les documents, les photos et les vidéos, mais aussi les fichiers en relation avec les jeux en ligne. À l’époque, ce malware était peu sophistiqué car il possédait quelques défauts techniques.

Malgré le fait que les créateurs du malware ont fait peur à leurs victimes avec l’horrible algorithme RSA-2048, en réalité, le chiffrement n’était pas élaboré. De plus, pendant le processus de chiffrement, le malware stockait les clés de chiffrement dans un fichier sur le disque dur de l’ordinateur de la victime. Elle pouvait ainsi sauver la clé : elle devait juste interrompre l’opération de chiffrement ou extraire la clé avant que l’espace ciblé du disque ne soit écrasé par le nouveau programme.

Toutefois, comme nous l’avons mentionné auparavant, les criminels sont en train d’apprendre. Dans la dernière version de TeslaCrypt 2.0, découverte récemment par les chercheurs de Kaspersky Lab, les créateurs du malware ont implémenté de nouvelles caractéristiques qui empêchent le déchiffrement des fichiers volés ainsi que la découverte des serveurs de commande et de contrôle du malware.

The best line of #defense against any #ransomware is to have backed up your machines yesterday. https://t.co/cpcBqX1Qy2

— Kaspersky (@kaspersky) January 30, 2015

Tout d’abord, grâce aux créateurs du célèbre et pénible ransomware CBT-Locker, ils ont adopté un algorithme sophistiqué de chiffrement en courbe elliptique. Deuxièmement, ils ont changé la méthode de stockage : ils utilisent maintenant le registre du système au lieu d’un fichier sur le disque.

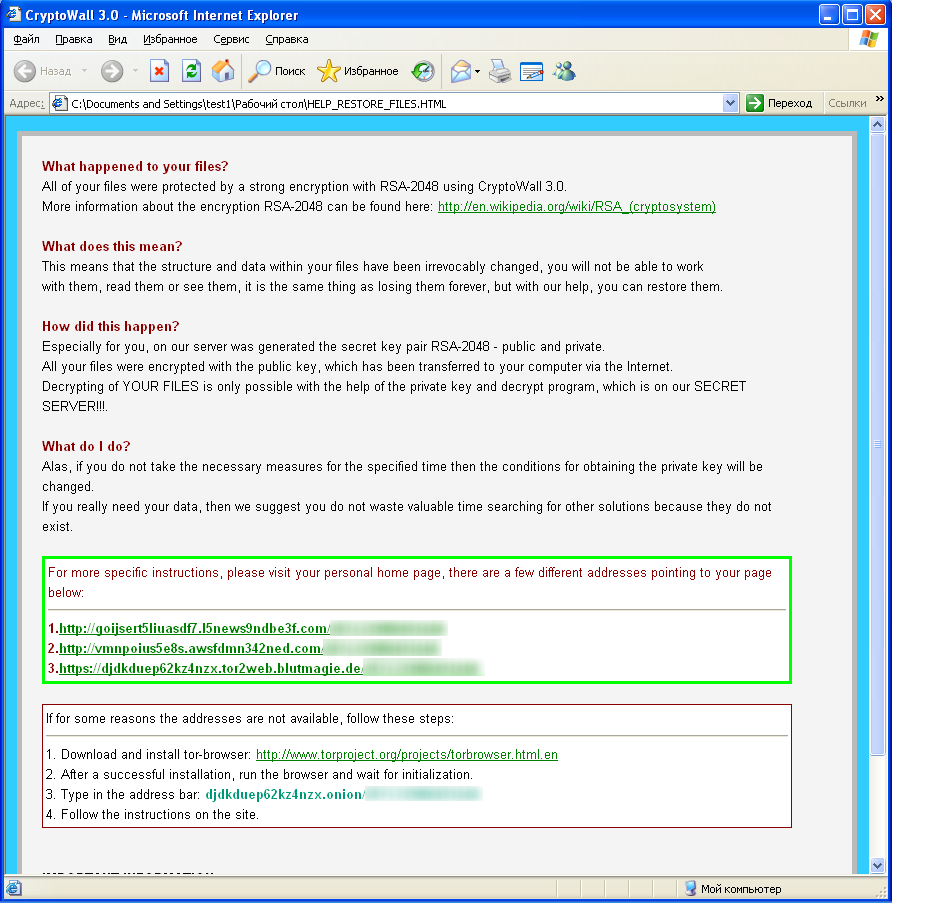

Troisièmement, le créateur de TeslaCrypt a volé les pages Internet que les victimes consultent après que leurs fichiers aient été chiffrés par Cryptowall, un autre membre de la famille des ransomwares. Evidemment, toutes les références de paiement sont changées, mais le reste du texte, qui est très efficace d’un point de vue » commercial » , est entièrement copié. D’ailleurs, la rançon est plutôt élevée : environ 450 euros selon le taux de change actuel de Bitcoin.

Les malwares de la famille de TeslaCrypt sont connus pour être diffusés en utilisant des kits d’exploit tel qu’Angler, Sweet Orange et Nuclear. Cette méthode de diffusion des malwares fonctionne de la manière suivante : lorsqu’une victime visite un site internet infecté, un code malveillant d’exploit utilise les vulnérabilités du navigateur (généralement sous forme de plugins) afin d’installer le malware cible dans le système.

Le #ransomware #TeslaCrypt 2.0 : de plus en plus élaboré et compliqué

Tweet

Les pays les plus touchés sont les États-Unis, l’Allemagne, le Royaume-Uni, la France, l’Italie et l’Espagne. Les produits du Kaspersky Lab peuvent détecter les malwares de la famille de TeslaCrypt, ainsi que la dernière version mentionnée auparavant tel que le Trojan-Ransom.Win32.Bitman. De cette manière, nos utilisateurs ne sont pas en danger.

Voici quelques recommandations pour contrer ces malwares ainsi que toute autre famille de ransomwares :

- Créer régulièrement des copies de sauvegarde de tous vos fichiers importants. Les copies devraient être gardées sur un support qui se débranche manuellement et immédiatement après que la sauvegarde ait été effectuée. Cette dernière partie est importante car TeslaCrypt, ainsi que d’autres types de malwares, peuvent chiffrer des appareils connectés, des dossiers de réseau ainsi que le disque dur local.

- Il est essential d’actualiser votre logiciel en temps opportun, surtout votre navigateur Web et ses plugins.

- Dans le cas où un programme malveillant infecterait votre système, un logiciel de sécurité dont les bases de données et les modules de sécurité ont été mis à jours sera la meilleure solution pour vous protéger.

anti-malware

anti-malware

Conseils

Conseils