Un des conseils les plus importants en sécurité est qu’on ne devrait jamais saisir des identifiants, mots de passe, informations de carte bancaire, etc., si la page URL paraît étrange. Des liens bizarres sont parfois le signe qu’il y a danger. Si vous voyez par exemple fasebook.com au lieu de facebook.com, cela signifie que le lien est louche.

Mais que se passe-t-il si la fausse page web est hébergée sur la page légitime ? Il s’avère que ce scénario est en réalité plausible, et les hackers n’ont même pas besoin de pirater le serveur hébergeant la page ciblée. Voyons comment ça fonctionne.

Détourner et ensuite modifier les requêtes DNS

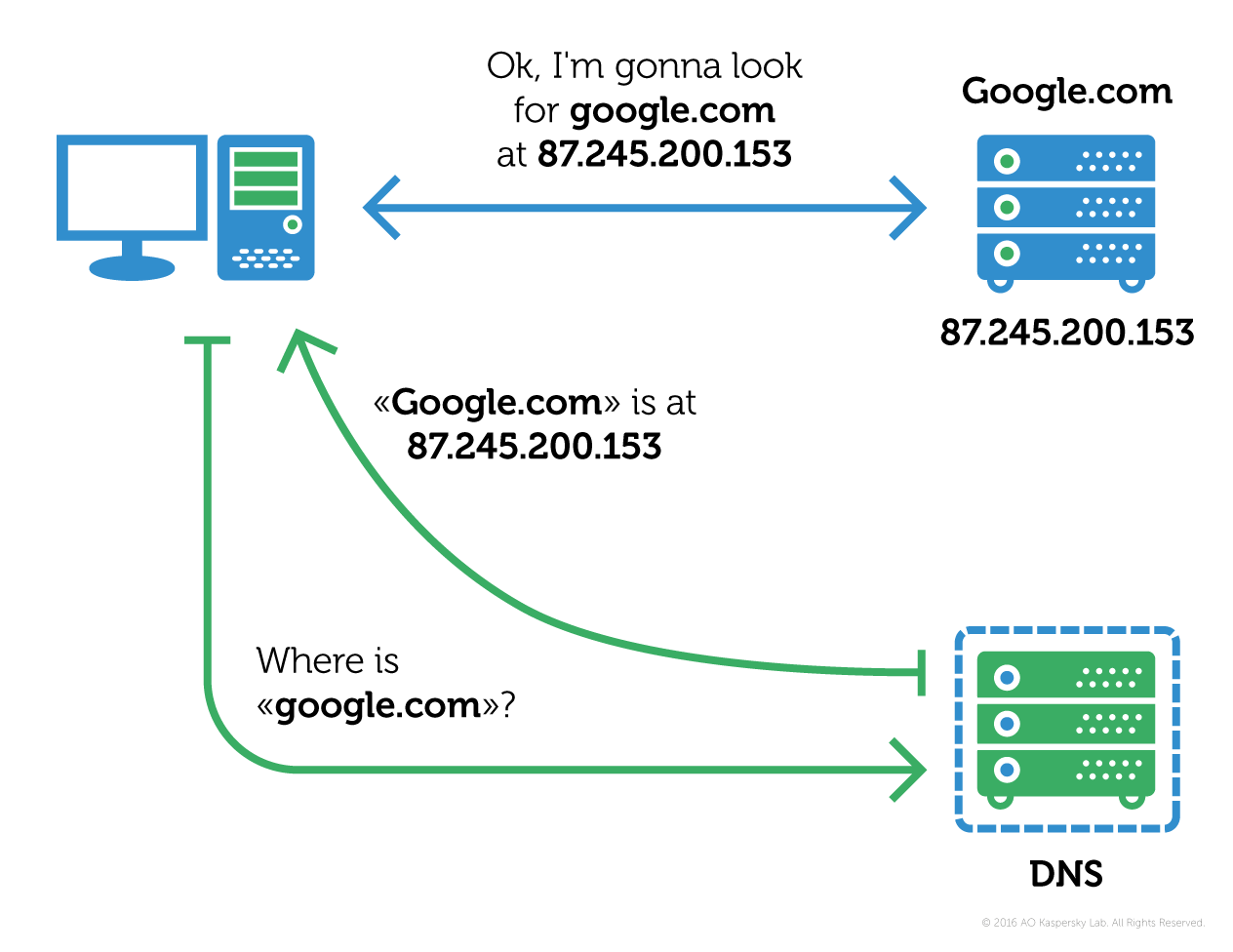

L’astuce ici réside dans le fait de « truquer » les adresses des pages web pour qu’elles deviennent une extension de la vraie adresse IP avec laquelle fonctionne Internet. Cette extension s’appelle DNS, le Domain Name System. Chaque fois que vous saisissez une adresse de site web dans la barre d’adresse du navigateur, votre ordinateur envoie une requête à un serveur DNS désigné, qui répond à l’adresse du domaine dont vous avez besoin.

Par exemple, lorsque vous entrez google.com, le serveur DNS correspondant répond à l’adresse IP 87.245.200.153, là où vous êtes effectivement redirigé. Voici comment cela fonctionne, en résumé :

Le problème est que les malfaiteurs sont capables de créer leur propre serveur DNS qui répond à une autre adresse IP (disons 6.6.6.6) en réponse à votre requête « google.com », et cette adresse pourrait héberger un site web malveillant. Cette méthode est appelée manipulation de l’espace des noms de domaine (DNS).

Le problème est que les malfaiteurs sont capables de créer leur propre serveur DNS qui répond à une autre adresse IP (disons 6.6.6.6) en réponse à votre requête « google.com », et cette adresse pourrait héberger un site web malveillant. Cette méthode est appelée manipulation de l’espace des noms de domaine (DNS).

Pour que cela soit possible, il faut faire appel à une méthode qui fasse que la victime utilise un serveur DNS malveillant la redirigeant vers un faux site web, à la place d’une page légitime. C’est de cette façon que les créateurs du cheval de Troie Switcher s’y sont pris.

Comment fonctionne Switcher ?

Les développeurs de Switcher ont créé une paire d’applications Android, l’une d’entre elles imite Baidu (une application chinoise de recherche sur Internet, similaire à Google), tandis que l’autre se fait passer pour une application de recherche de mots de passe de Wi-Fi public, qui aide les utilisateurs à partager des mots de passe de hotspots publics. Ce type de service est également populaire en Chine.

Une fois que l’application malveillante infiltre le smartphone visé qui est connecté à un réseau Wi-Fi, elle communique avec le serveur de commande et contrôle (C&C) et signale que le cheval de Troie a été activé sur un réseau en particulier. Elle fournit également un identifiant de réseau.

Switcher commence ensuite à pirater le routeur Wi-Fi. Il teste plusieurs identifiants de l’administrateur afin de s’identifier sur l’interface des paramètres. A en juger la manière dont fonctionne cette partie du cheval de Troie, à l’heure actuelle cette méthode ne fonctionne que si des routeurs TP-Link sont utilisés.

Si le cheval de Troie réussit à identifier les bons identifiants, il se rend sur la page de configuration du routeur et remplace l’adresse légitime par défaut du serveur DNS par une adresse malveillante. De plus, le malware établit un serveur DNS Google légitime à 8.8.8.8 comme DNS secondaire, afin que la victime ne s’aperçoive de rien si le serveur DNS malveillant plante.

Sur la majorité des réseaux sans fil, les appareils obtiennent leurs paramètres de réseau (y compris l’adresse d’un serveur DNS) depuis les routeurs, de façon à ce que tous les utilisateurs qui se connectent à un réseau piraté utilisent le serveur DNS malveillant par défaut.

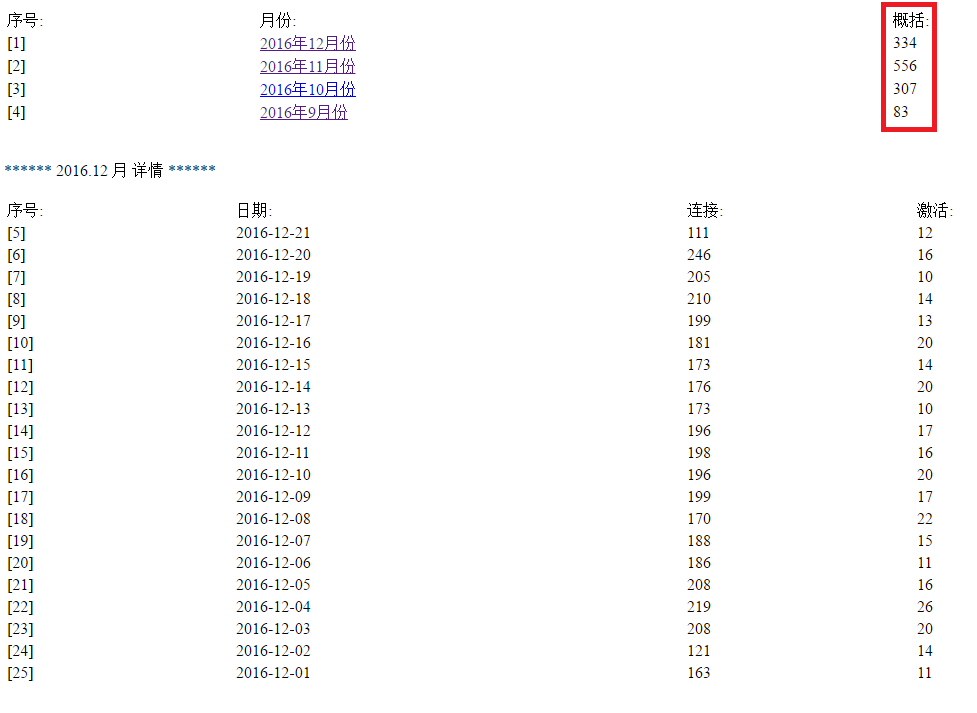

Le cheval de Troie informe au serveur de commande et contrôle de ses exploits. Nos experts ont découvert des statistiques d’attaques fructueuses, qui avait été laissées par manque d’attention sur la partie publique du site web.

Si les chiffres de Switcher sont précis, en moins de quatre mois, le malware a réussi à infecter 1280 réseaux Wi-Fi dont le trafic généré par les utilisateurs était à disposition des hackers.

Comment se protéger de ces attaques

- Exécutez les bons paramètres sur le routeur. Avant tout, changez le mot de passe par défaut et remplacez-le par un qui soit plus sécurisé.

- N’installez pas d’applications suspicieuses sur votre smartphone Android. Passez par les boutiques officielles, bien qu’il arrive parfois malheureusement que les chevaux de Troie s’y faufilent, les boutiques d’applications officielles sont de loin plus fiables que celles qui ne le sont pas.

Utilisez un antivirus robuste sur tous vos appareils pour une protection maximum. Si vous n’en avez pas encore, vous pouvez en installer un dès maintenant. Voici un lien vers la version gratuite de Kaspersky Antivirus & Security for Android. Notre solution détecte ce malware comme étant le cheval de Troie Trojan.AndroidOS.Switcher et protège votre réseau Wi-Fi de la menace.

Switcher

Switcher