Chaque jour, des millions d’ordinateurs résolvent le même problème et il s’agit d’un problème incroyablement difficile pour eux. Toutes ces machines essaient de vérifier, si vous êtes bien vous-même et non pas une autre personne. L’outil le plus populaire pour faire cela est la vérification de mot de passe. Mais il est aussi facile de voler un mot de passe que de l’oublier. Ces problèmes avec les mots de passe soulignent le besoin d’un autre système d’authentification des utilisateurs. Une idée très simple et plutôt attractive est l’authentification biométrique qui vous permet d’avoir juste à poser votre doigt sur un scanner, à regarder une caméra ou encore à dire une phrase pour vous authentifier. Vos doigts, vos yeux et votre voix sont toujours avec vous, non ? Et les autres ne les ont pas. Malheureusement, cette idée intéressante présente de nombreux inconvénients et c’est la raison pour laquelle nous n’utilisons pas encore nos empreintes digitales pour nous identifier dans Google ou retirer de l’argent dans un guichet automatique.

Je parlerai de certains de ces problèmes plus en détails, mais commençons par un bref résumé : la correspondance est difficile à obtenir, il est presque impossible de changer votre « mot de passe » et il est assez compliqué de mettre en place le chiffrement d’un « mot de passe » biométrique de manière réellement sécurisée. Si l’on compare le concept à sa mise en place dans la réalité, on se rend compte d’un problème vital et évident – il est possible de contrefaire la plupart des caractéristiques biométriques en utilisant des outils simples et bon marchés.

Inconnus – danger

La plus grand différence entre l’authentification biométrique et l’authentification traditionnelle avec un mot de passe est l’absence d’une correspondance parfaite entre la copie originale et celle vérifiée dans la réalité. Il n’est tout simplement pas possible d’obtenir deux empreintes digitales du même doigt complètement identiques et cela devient encore plus compliqué quand vous essayez de faire correspondre des visages. Les traits du visage peuvent changer ou tout simplement être illisibles suivant l’éclairage, le moment de la journée, le port de lunettes, de barbe, de maquillage, etc., sans parler du vieillissement naturel. La voix peut aussi être affectée par de nombreux facteurs, par exemple, si vous avez la grippe. Dans ces conditions, il est extrêmement difficile de construire un système capable de toujours reconnaitre le propriétaire légitime d’un compte et de toujours bloquer les inconnus.

Pour résoudre ce problème, chaque système biométrique essaie d’éliminer tous les éléments bruyants, temporaires et non nécessaires des analyses qu’il réalise afin de ne garder que des caractéristiques acceptables pour réaliser une comparaison mathématique. Néanmoins, même ce « squelette » doit correspondre à l’original. Pour les systèmes de sécurité moyens, le taux d’inconnus admis est estimé à un sur 10000 tentatives et le taux de blocage des utilisateurs légitimes est estimé à un sur 50 cas. Quand il s’agit de plateformes mobiles, des conditions externes variables, par exemple l’éclairage et certaines vibrations peuvent considérablement augmenter le taux d’erreur, c’est pourquoi la reconnaissance faciale d’Android échoue dans 30 à 40% des cas.

Un mot de passe pour la vie

Si vous oubliez votre mot de passe ou que celui-ci a été volé, vous pouvez le changer. Si vous perdez vos clés, vous pouvez changer la serrure. Mais que faire si votre compte en banque est « verrouillé » grâce à une image de la paume de votre main, comme certaines banques le font au Brésil ou au Japon, et que cette base de données est volée ?

Il est très difficile de changer votre paume. Même s’il n’existe pas à ce jour de technologie capable de falsifier la paume d’une main, personne ne peut garantir que cela n’existera pas dans 5 ou 10 ans. Votre paume sera toujours là.

Ce problème fondamental pourrait partiellement être résolu grâce aux empreintes – vous pouvez rentrer seulement 2 ou 4 doigts au lieu des 10, il vous resterait ainsi des possibilités de changer votre mot de passe. Mais cette solution est assez limitée, probablement trop limitée en comparaison avec la durée de notre vie. Le piratage des comptes en ligne arrive trop souvent, il peut donc être effrayant de leur confier nos précieuses informations biométriques. Le fait que la plupart des services stockent juste des « squelettes », un dérivé biométrique, ne rend pas vraiment les choses plus faciles – de nombreuses études ont démontré qu’il est possible de reconstruire des empreintes digitales par exemple, qui ne seront pas identiques aux originales mais qui seront suffisantes pour passer l’authentification.

De plus, l’authentification biométrique en ligne pose des problèmes de confidentialité. Le « mot de passe » biométrique vous identifie clairement et il devient impossible d’avoir deux comptes séparés sur le même réseau social – un site est capable de détecter qu’il s’agit de la même personne. À proprement parler, des centaines et même des milliers d’utilisateurs possèdent certainement des caractéristiques biométriques quasiment impossible à différencier. Néanmoins, avec l’aide de la géolocalisation et autres métadonnées qui accompagnent la demande de l’utilisateur, il est tout a fait possible de créer un profile unique pour chaque utilisateur. Si l’on réussit à mettre en place l’authentification biométrique sur tous les sites populaires, le pistage en ligne des utilisateurs sera alors un jeu d’enfant.

Un cadenas digital

Le but premier des mots de passe et potentiellement des caractéristiques biométriques est d’accéder à divers appareils et services. Une autre fonction populaire consiste à restreindre l’utilisation aux données qui sont stockées sur votre appareil. Dans le second cas, il est difficile d’utiliser les caractéristiques biométriques.

Quand vous placez des documents dans un coffre-fort verrouillé grâce à vos empreintes digitales, vos documents sont protégés par les murs du coffre et vous devez utiliser une perceuse puissante pour contourner le système d’analyse d’empreintes digitales. Si vous utilisez seulement un contrôle d’accès sur votre ordinateur, il est extrêmement facile d’éviter toute vérification, l’équivalent de ces murs d’acier est donc le chiffrement. Et c’est là que ça se complique. Quand vous chiffrez quelque chose avec un mot de passe, une clé de chiffrement spéciale est crée à partir de votre mot de passe. Si vous changez ne serait-ce qu’un caractère de votre mot de passe, la clé de chiffrement sera complètement différente et inutile. Mais les « mots de passe » biométriques sont légèrement différents à chaque demande d’accès, il est donc très compliqué de les utiliser directement pour le chiffrement. C’est pourquoi les « cadenas digitales » existant sur le marché se reposent sur des systèmes Cloud – la correspondance biométrique se produit du côté du serveur, et si elle est concluante, le serveur fournit la clé de déchiffrement du client. Bien sûr, cela cause des risques considérables de fuites de données massives – le piratage du serveur peut compromettre aussi bien les clés de chiffrements que les données biométriques.

Biométrie dans la vie réelle

Mis à part les films de science-fiction et les développements militaires, nous pouvons penser à deux cas d’authentification biométrique automatique que vous pourriez rencontrer. Des essais sont menés dans certaines banques – elles utilisent, par exemple, l’analyse de la paume de l’utilisateur dans certains distributeurs automatiques ainsi que l’authentification de la voix pour certains services téléphoniques. Les scanners intégrés dans certains appareils électroniques, tels que les ordinateurs portables et les smartphones sont une autre forme d’utilisation de la biométrie dans la vie réelle. L’appareil photo frontal peut être utilisé pour détecter un visage et certains capteurs peuvent identifier les empreintes digitales. Certains systèmes utilisent également la reconnaissance vocale. En plus des problèmes généraux mentionnés précédemment, ces mises en place destinées aux utilisateurs ont leurs limites : celles-ci devant se soumettre à des contraintes telles que la puissance du CPU, le prix des capteurs et les dimensions physiques – pour gérer ses contraintes, les développeurs doivent sacrifier la sécurité et la résistance du système. C’est pourquoi il est facile de tromper certains scanners à l’aide d’un papier mouillé doté d’empreintes digitales imprimées dessus à l’aide d’une imprimante d’ordinateur classique ou d’un moule de gélatine. Et quand il s’agit de se faire des bénéfices, les fraudeurs peuvent également créer un faux doigt – des techniques criminelles impliquant de tels outils existent déjà. En outre, les utilisateurs légitimes essaient souvent de passer leurs doigts plusieurs fois afin d’obtenir un accès, la plupart des capteurs pourraient ne pas fonctionner si le doigt est mouillé, recouvert de crème, quelque peu sale, etc.

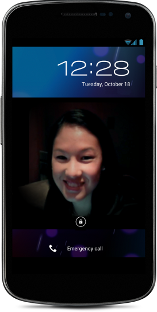

Les systèmes de reconnaissance faciale sont rarement capables de distinguer les vrais visages des photos (bien qu’ils le peuvent s’ils sont dotés d’un détecteur de mouvement, par exemple, s’ils requièrent un clignement d’œil). Mais quand vous utilisez la reconnaissance faciale pour déverrouiller votre mobile, celle-ci est déjà trop sensible aux conditions d’éclairage et à l’environnement environnant et vous ne voulez pas empirer les choses en ajoutant des systèmes de vérification additionnels. Et vous devez disposer d’une roue de secours – un bon vieux mot de passe – sinon vous ne pourrez pas déverrouiller votre mobile dans le noir.

La plupart des développeurs de systèmes de reconnaissance vocale affirment que ces derniers sont capables de détecter les contrefaçons – aussi bien les enregistrements que les imposteurs. Dans la réalité, seuls les systèmes les plus performants réalisent toutes les vérifications les plus avancées, et certains chercheurs affirment que les logiciels d’altération de la voix pourraient piéger les systèmes de reconnaissance dans 17% des cas. Il est compliqué de mettre en place une analyse en temps réel sur un appareil mobile, une aide du Cloud est donc nécessaire, mais l’authentification basée sur le Cloud est plus lente, selon la qualité de la connexion Internet (ou si celle-ci est tout simplement disponible) et ce système peut faire l’objet d’attaques de l’homme du milieu. Au fait, les attaques MITM sont surtout dangereuses pour les systèmes de reconnaissance vocale, parce que il est bien plus facile d’obtenir des échantillons vocaux que d’autres échantillons biométriques.

Cette combinaison d’inconvénients pratiques pour les utilisateurs légitimes et une sécurité insuffisante empêchent l’authentification biométrique de devenir une norme de la sécurité des appareils mobiles, remplaçant ainsi les mots de passe traditionnels et les jetons électroniques. Un système de vérification sûr et sécurisé basé sur la biométrie est désormais possible uniquement sous certaines conditions : dans les systèmes de contrôle dans les aéroports ou à l’entrée d’un bureau par exemple. Cela ne marchera pas aussi bien partout dans le monde avec votre smartphone analysant vos mains.

biométrie

biométrie