Si vous avez suivi l’actualité, vous avez sûrement entendu de nombreuses histoires sur la vie privée, les fuites de données, l’espionnage et autres. Étant donné que, de nos jours, la plupart de nos communications ont lieu en ligne ou tout du moins via des appareils électroniques, nous devrions savoir comment protéger nos informations de valeur. Cela ne vaut pas seulement pour les grandes entreprises mais pour tous ceux qui utilisent un ordinateur quotidiennement. Nous avons tous des informations que nous souhaitons garder privées et protégées. Nous avons tous besoin de communiquer en ligne. Avec PGP, nous pouvons ajouter une couche de sécurité robuste et facile à utiliser à nos communications en ligne.

Pretty Good Privacy (PGP), un programme informatique créé par Phil Zimmermann, peut être utilisé pour protéger votre vie privée, sécuriser davantage vos communications et assurer l’authenticité de vos messages électroniques. Vous pouvez chiffrer toutes vos informations personnelles ou privées (peu importe qu’il s’agisse d’un e-mail, d’un fichier ou de tout un disque dur) afin qu’il soit très difficile pour des individus externes d’espionner ou d’intercepter les contenus originaux de telles sources. Il offre également ce qu’on appelle la « signature numérique » qui vous permet d’envoyer des messages qui peuvent être vérifiés par le destinataire, assurant ainsi que le message n’a pas été modifié pendant le transfert et qu’il vient bien de vous et uniquement de vous. Imaginez un monde où tout le monde signe ses messages (c’est facile à faire), cela rendrait les tentatives d’hameçonnage bien plus compliquées à réaliser et de nombreuses arnaques et e-mails frauduleux que nous recevons chaque jour disparaîtraient car les efforts des cybercriminels ne seraient alors plus rentables.

Plus de vingt ans ont passé depuis la création de PGP et des progrès importants ont été réalisés depuis. À l’époque, Zimmermann était au cœur d’une enquête menée par le gouvernement américain pour « export de munitions sans licence » car les produits de chiffrement supérieur à 40 bits (PGP était un produit de 128 bits) étaient considérés comme des munitions. Même si l’affaire a été classée sans que des charges ne soient retenues contre lui, cela montre la puissance d’un produit de chiffrement et pourquoi certains intervenants clés souhaitent les garder sous stricte surveillance.

La version complète de PGP, avec un chiffrement fort, est finalement devenue disponible au grand public partout dans le monde. La Free Software Foundation a développé son propre programme OpenPGP appelé GNU Privacy Guard (aussi appelé GnuPG ou GPG) qui est disponible gratuitement et fournit une bibliothèque utilisée pour les fonctions de chiffrement, de déchiffrement et les signatures. Il peut être utilisé sur de nombreuses interfaces graphiques (GUI) utilisées sur de nombreux systèmes d’exploitation, ce qui permet de s’assurer que PGP soit disponible pour tout le monde et qu’il reste facile à utiliser.

Le code source pour PGP étant téléchargeable, vous pouvez l’examiner, rechercher des bugs ou des backdoors, ou juste apprendre de lui. Même si vous n’êtes pas personnellement capable de réaliser de telles vérifications, vous pouvez avoir confiance en une communauté qui se préoccupe de la sécurité et qui n’est rattachée à aucun gouvernement ou entreprise et qui s’assure que PGP reste gratuit et libre de toute intervention externe. C’est d’autant plus important que l’on avait appris récemment qu’une agence dont le cigle contient trois lettres, avait essayé de contourner le chiffrement des protocoles de communication modernes.

Maintenant, vous souhaitez certainement essayer PGP/GPG pour voir en quoi il pourrait vous être utile. En chiffrement asymétrique, nous avons besoin de deux clés séparées, l’une d’entre elles est privée (utilisée pour le déchiffrement ou la signature numérique) tandis que l’autre est publique (utilisée pour chiffrer les textes clairs ou vérifier une signature numérique). Il n’est pas nécessaire de tout comprendre tout de suite, souvenez-vous juste que vous comprendrez mieux le programme à force de l’utiliser quotidiennement. Néanmoins, nous allons passer en revue ici, quelques concepts basiques du chiffrement à clé publique afin que vous vous sentiez plus à l’aise quand vous commencerez à utiliser tous les outils disponibles sur le système d’exploitation de votre choix.

Quand nous parlons de clé, nous faisons référence à un morceau ou à une ligne de texte alphanumérique. Cette clé peut être exportée vers un fichier ou chargée sur un serveur de clés afin que vous puissiez la partager avec le reste du monde (nous parlons uniquement de votre clé publique bien sûr). Cette clé spécifique est générée par PGP en utilisant un nombre important d’algorithmes de chiffrement. N’oubliez pas que vos deux clés (privée et publique) sont mathématiquement liées par cet algorithme et c’est ce qui vous permet de partager la partie publique sans compromettre le système de sécurité.

Vous n’avez aucune excuse pour ne pas utiliser PGP car ses outils sont disponibles sur la plupart des systèmes d’exploitation. Comme il a été mentionné précédemment, il existe GNU et PGP mais il existe également d’autres outils spécifiques qui fonctionnent mieux avec certains systèmes d’exploitations. Pour Mac OS X, vous trouverez GPG Suite, qui inclut un plug-in pour Mail, un trousseau pour gérer toutes vos clés, les services de GPG pour chiffrer/déchiffrer/signer/vérifier le texte, les fichiers et bien plus, et vous trouverez également MacGPG, une ligne de commande équivalente à GnuPG. Si vous utilisez Windows, il existe un outil similaire, appelé GPG4Win qui inclut un port de GnuPG, un trousseau, des plug-ins pour les principaux utilitaires de messagerie et tout ce dont vous avez besoin pour commencer.

N’oublier pas que la sécurité de votre clé ne dépend pas seulement du mot que vous avez créé, mais aussi de la confidentialité de la clé privée. Si quelqu’un obtenait l’accès à votre fichier de clés et à votre mot de passe (par exemple, si votre ordinateur était compromis avec un enregistreur de frappes), tout le système de sécurité serait sévèrement affecté. Ne diffusez jamais votre clé privée et choisissez un mot de passe dont vous seul peut se souvenir et qui n’est pas facile à deviner.

Quand vous créez une nouvelle paire avec PGP, vous devrez choisir une longueur de clé et un mot de passe qui protégeront votre clé privée. Plus votre clé est longue, plus le processus de création de la clé sera long mais puisque vous n’aurez à le faire qu’une fois, je vous recommande de choisir une longueur de clé qui n’est pas inférieure à 4096 bits. Pour une sécurité maximale durable, 8192 bits serait l’idéal si vous êtes assez patient pour attendre la fin du processus – nous disposons d’un tutoriel séparé sur la création de clé PGP/GPG.

PGP utilise deux clés : une publique et une privée. Gardez la dernière pour vous, n’hésitez pas à communiquer la première.

Pourquoi choisir la longueur de clé et le mot de passe idéal est-il si important ? Eh bien, supposons que quelqu’un ait accès à votre trousseau et obtienne une copie de votre fichier de clé privée. Si cette personne ne connaît pas votre mot de passe, une manière de craquer la clé serait d’attaquer le système de chiffrement directement ce qui étant donné la longueur de clé recommandée utilisée (4096 ou 8192 bits), prendrait trop de temps et sera trop difficile à obtenir étant donné l’état actuel des technologies informatiques. L’autre option serait d’utiliser le dictionnaire ou une attaque de force brute et de trouver le mot de passe que vous avez choisi pour protéger votre clé. Cette dernière option est la plus commune et la plus directe pour obtenir l’accès à vos données chiffrées. En créant une clé privée assez longue, vous pouvez décourager de telles attaques.

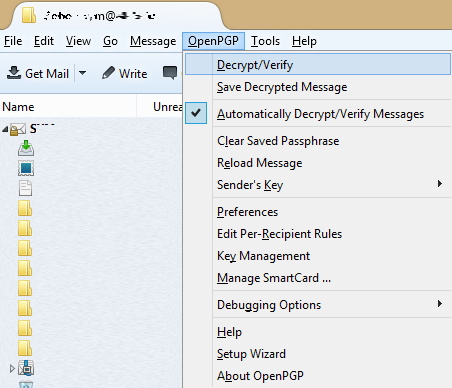

Quand vous disposez de votre propre paire de clés PGP, vous pouvez commencer à l’utiliser de la manière suivante : distribuez votre clé publique à tout le monde, incluez-la dans votre signature d’e-mail, donnez-la à vos amis qui vous écrivent le plus. Ils doivent utiliser une version similaire de PGP/GPG pour chiffrer leurs messages en utilisant votre clé publique. Le message ne pourra pas être déchiffré par n’importe qui car c’est impossible de le faire avec cette clé publique. Seul vous, à l’aide de votre clé privée, pourrez déchiffrer le message. Si vous souhaitez répondre de manière chiffrée, vous devrez utiliser la clé publique de vos amis. La signature numérique fonctionne de manière complètement opposée : quand vous envoyez un message, vous le « signez » avec votre clé privée. Le destinataire pourra utiliser votre clé publique pour vérifier l’e-mail et s’assurer qu’il été signé par vous et qu’il n’a pas été modifié. Cela peut sembler compliqué, mais avec un utilitaire de messagerie configuré correctement, ce système de signature et de chiffrement pourra être utilisé en deux clics :

En conclusion, nous avons passé en revue les débuts difficiles de PGP, pourquoi il a été inventé et quelques concepts de sécurité basiques ainsi que des recommandations importantes. J’espère que cela servira à vous encourager à utiliser PGP et à l’utiliser pour chiffrer/signer vos fichiers et vos informations. La vie privée est quelque chose auquel nous devons tous faire attention lorsque nous naviguons dans le monde en ligne et avec les outils déjà disponibles, c’est désormais facile et vous vous féliciterez d’avoir sauté ce pas.

Les agences gouvernementales et d’intelligence reposent sur la confidentialité et c’est également le cas des criminels. Mais qu’en est-il de l’utilisateur moyen ? Avant, seuls les plus riches pouvaient se payer un chiffrement de niveau militaire mais c’était avant que PGP ne rentre en scène. L’utilisateur moyen ne disposait d’aucune façon de garder ses communications et ses informations privées et ce n’était pas non plus quelque chose que certains voulaient voir arriver. Un besoin devait être comblé et heureusement, vingt ans après, PGP a démontré qu’il est plus que capable de protéger notre droit inhérent de liberté et de confidentialité.

chiffrement

chiffrement

Conseils

Conseils