De nombreuses personnes pensent toujours qu’un malware est un logiciel qui perturbe complètement le fonctionnement normal des ordinateurs. Si votre ordinateur fonctionne parfaitement, cela signifie qu’il n’est pas infecté, pas vrai ? Erreur… Les créateurs de malwares ne sont plus des cowboys cybernétiques ennuyeux. L’objectif principal des cybercriminels n’est pas de créer des malwares pour le plaisir mais de gagner de l’argent. Dans de nombreux cas, cet objectif engendre un comportement complètement opposé de la part du malware : il devient invisible pour les utilisateurs.

Par exemple, de tels comportements » discrets » sont souvent typiques des botnets. Il s’agit normalement de milliers d’ordinateurs et si on parle des botnets les plus importants, de centaines de milliers d’ordinateurs. Les propriétaires de ces ordinateurs n’ont aucune idée qu’ils sont infectés. Tout ce qu’ils peuvent voir c’est que leur ordinateur fonctionne un peu plus lentement, ce qui est plutôt habituel pour les ordinateurs en général.

Les botnets sont conçus pour rassembler des informations personnelles y compris des mots de passe, des numéros de sécurité sociale, des détails de carte bancaire, des adresses et des numéros de téléphone. Ces données peuvent être utilisées à des fins criminelles y compris dans des affaires d’usurpation d’identité, de fraudes diverses, de courrier indésirable et autres types de distribution de malwares. Les botnets peuvent également être utilisés pour lancer des attaques sur des sites Web et des réseaux.

Kaspersky along with Intel and ShadowServer help to bring down the Beebone botnet – http://t.co/xCOKx49m7B

— Kaspersky (@kaspersky) April 9, 2015

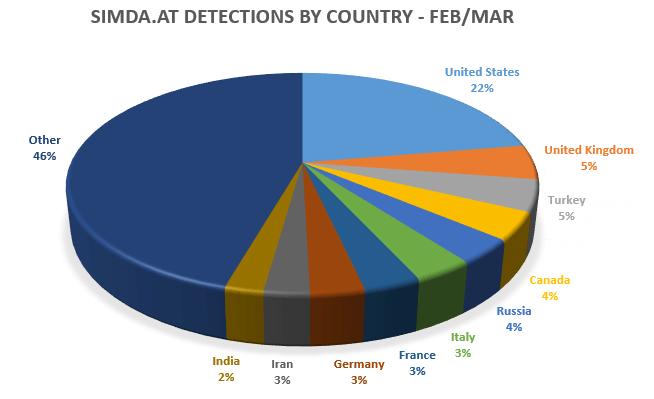

Démanteler un botnet requiert toujours beaucoup d’efforts de la part de nombreux acteurs. Un exemple récent est celui du botnet Simda, qui aurait infecté plus de 770 000 ordinateurs dans plus de 190 pays. Les pays les plus affectés sont les États-Unis, le Royaume-Uni, la Turquie, le Canada et la Russie.

Simda est ce que l’on pourrait appeler un » botnet de ventes » utilisé pour distribuer des logiciels illégaux et différents types de malwares, y compris ceux capables de voler des identifiants bancaires. Les créateurs des programmes malveillants en question reversent simplement une somme d’argent aux propriétaires de Simda pour chaque installation. En d’autres termes, ce botnet était comme une énorme plateforme de distribution pour les » fabricants » de malwares.

Le botnet était actif depuis des années. Pour rendre le malware encore plus efficace, les propriétaires de Simda ont travaillé dur afin de créer de nouvelles versions et de les distribuer parfois toutes les heures. À ce jour, la collection de virus de Kaspersky Lab contient plus de 260 000 fichiers exécutables appartenant à différentes versions du malware Simda.

Votre ordinateur fait-il partie de l’énorme #botnet #Simda? Vérifiez-le !

Tweet

Le démantèlement simultané de 14 serveurs de commande et contrôle du botnet Simda situés aux Pays-Bas, aux États-Unis, au Luxembourg, en Russie et en Pologne a été réalisé le mardi 9 avril.

La liste des organisations impliquées dans ce démantèlement illustre parfaitement la complexité des opérations. INTERPOL, Microsoft, Kaspersky Lab, Trend Micro, Cyber Defense Insitute, le FBI, la Dutch National High-Tech Crime Unit (NHTCU), les spécialistes en nouvelles technologies du département de police au Luxembourg et le ministère de l’intérieur russe ont tous travaillé ensemble pour arrêter les cybercriminels.

@INTERPOL_GCI coordinated #Simda #botnet operation with private sector @Microsoft @kaspersky @TrendMicro and Cyber Defense Institute

— INTERPOL (@INTERPOL_HQ) April 13, 2015

» Les botnets sont des réseaux géographiquement distribués et démanteler ce genre de réseau est souvent une tâche compliquée. C’est pourquoi l’effort collaboratif du secteur public et privé est ici crucial : chaque parti apporte sa propre contribution au projet « , a déclaré Vitaly Kamluk, chercheur en sécurité principal chez Kaspersky Lab qui travaille également en collaboration avec INTERPOL. » Dans ce cas, le rôle de Kaspersky Lab était de fournir une analyse technique du botnet, collecter la télémétrie du botnet depuis le Kaspersky Security Network et de fournir des conseils sur comment le démanteler. »

L’enquête étant encore en cours, il est trop top pour dire qui se cache derrière le botnet Simda. Ce qui est important pour nous, les utilisateurs, c’est qu’à la suite d’une opération d’interruption des serveurs de commande et de contrôle utilisés par les criminels pour communiquer avec les machines infectées, ces derniers ont été fermés. Bien que l’opération Simda est suspendue, les personnes dont l’ordinateur avait été infecté devraient se débarrasser du malware aussi vite que possible.

En utilisant les informations récupérées dans les serveurs de commande et de contrôle du botnet Simda, Kaspersky Lab a créé une page spéciale où vous pourrez vérifier si l’adresse IP de votre ordinateur fait partie de la liste des ordinateurs infectés.

Une autre option permettant de vous assurer que tout va bien pour votre ordinateur est d’utiliser notre outil gratuit, Kaspersky Security Scan ou de télécharger une version d’essai de 3 mois de notre solution la plus puissante, Kaspersky Internet Security. Bien évidemment, toutes les solutions Kaspersky Lab détectent le malware Simda. Vous trouverez plus d’informations sur le botnet Simda sur Securelist.

Analyse

Analyse

Conseils

Conseils