Les menaces sur votre ordinateur domestique, vous connaissez. Normalement. Mais qu’en est-il de celles qui pourraient contaminer votre appareil mobile ? Sachez que votre téléphone ou tablette n’est pas insensible aux menaces, bien au contraire. Notre expert David Emm répond à nos questions pour vous permettre de connaître les risques encourus, et comment vous pouvez vous en protéger.

Pourquoi Android est le système le plus ciblé en termes de cyberattaques ?

David Emm : Les cybercriminels, comme l’électricité, suivent le chemin le moins résistant. Et Android réunit tous les critères : il est très répandu, il est facile pour les fabricants d’appareils, les fournisseurs de réseau et autres tiers d’y développer des applications et il est très simple d’utilisation (vous pouvez télécharger des applications à partir de n’importe quel endroit et pas seulement via Google Play).

Quelles sont les attaques les plus répandues, celles que tout le monde pourrait connaître au moins une fois ?

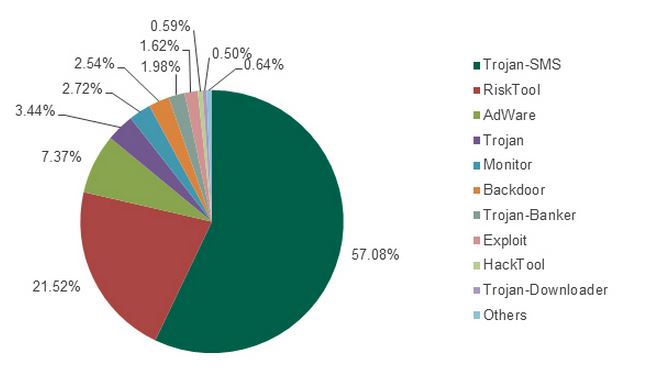

Les menaces ciblant les appareils mobiles (cf graphique ci-dessous) sont largement similaires à celles que nous avons vues sur les ordinateurs de bureau et ordinateurs portables pendant de nombreuses années. La seule différence clé – ce qui représente la plus grande menace pour les appareils mobiles actuellement – est le cheval de Troie SMS. Une fois installé, ces applications malveillantes envoient discrètement des messages vers des numéros surtaxés – en empruntant des numéros de fournisseurs – de sorte qu’ils font de l’argent à chaque message envoyé. Cette menace a été vue dans le monde entier.

Quel est le principal risque pour l’utilisateur régulier ?

Malheureusement, peu de gens lisent les « petits caractères » quand ils installent une application, c’est-à-dire qu’ils ne paient pas attention (le cas échéant) aux autorisations demandées par les applications qu’ils installent. S’ils le faisaient, ils pourraient remarquer que les autorisations demandées ne correspondent pas à celles requises par l’application. Par exemple il n’y a aucune raison pour laquelle une application météo aurait besoin d’accèder aux SMS ou aux contacts sur le téléphone, ou même aux privilèges d’administrateur.

Que recherchent les cybercriminels quand ils ciblent de simples utilisateurs ?

Le but principal des attaques sur les consommateurs est de faire de l’argent. Cela pourrait être des SMS envoyés à des numéros surtaxés ou des données financières interceptées ( à travers des messages de phishing ou en installant une fausse application Google Play conçu pour amener les gens à divulguer leurs coordonnées bancaires ou numéros de carte de crédit) ou encore la collecte d’informations stockées sur l’appareil (contacts, par exemple, SMS, photographies, documents, etc.) et de les vendre sur le marché noir.

Quelle est l’erreur la plus commune des utilisateurs de mobiles ?

En plus de ne pas vérifier les autorisations, ils rendent l’accès à l’appareil lui-même trop facile – en utilisant un code PIN faible par exemple. Idéalement, les gens devraient définir un mot de passe complexe, ou utiliser un lecteur d’empreintes digitales, de sorte que si l’appareil est perdu ou volé, il est difficile pour quiconque d’entrer dans le dispositif. Ils effectuent également des démarches confidentielles sur des réseaux wi-fi publics non fiables.

Comment les utilisateurs peuvent éviter tout risque d’attaque ? Comment peuvent-ils se protéger efficacement contre ces menaces ?

Voici mes meilleurs conseils pour réduire le risque contre les logiciels malveillants, ou pour empêcher quelqu’un de voler les données d’un appareil perdu ou volé.

1. Ne pas « jailbreaker » l’appareil. (cf. Le Jailbreak, à quoi ça sert ?)

2. Protéger l’appareil avec au moins un code PIN – de préférence en utilisant un mot de passe ou une empreinte digitale complexe.

3. Installer une application de sécurité Internet, pour bloquer des tentatives d’installation de logiciels malveillants sur l’appareil. (Notre Safe Browser gratuit pour iOS, ou Kaspersky Internet Security for Android)

4. N’utiliser que des applications provenant de sources fiables.

5. Ne pas utiliser de wi-fi public pour des transactions confidentielles, c’est-à-dire tout ce qui requiert un nom d’utilisateur et un mot de passe.

6. Ne pas stocker des données confidentielles (telles que vos coordonnées bancaires) sur l’appareil.

malware

malware

Conseils

Conseils