La galerie de votre smartphone contient peut-être des photos et des captures d’écran d’informations importantes que vous conservez pour des raisons de sécurité ou de commodité, comme des documents, des contrats bancaires ou des phrases secrètes permettant de restaurer l’accès à des portefeuilles de cryptomonnaies. Toutes ces données peuvent être dérobées par une application malveillante, comme le voleur SparkCat que nous avons découvert. Ce programme malveillant est actuellement configuré pour voler les données des portefeuilles de cryptomonnaies, mais il pourrait facilement être adapté pour voler toute autre information de valeur.

Le pire, c’est que ce programme malveillant s’est frayé un chemin dans les boutiques d’applications officielles, avec près de 250 000 téléchargements d’applications infectées sur Google Play uniquement. Bien que des applications malveillantes se soient déjà retrouvées dans la boutique Google Play par le passé, c’est la première fois qu’un cheval de Troie voleur est détecté dans l’App Store. En quoi consiste cette menace et que pouvez-vous faire pour vous en protéger ?

Modules complémentaires malveillants dans des applications authentiques

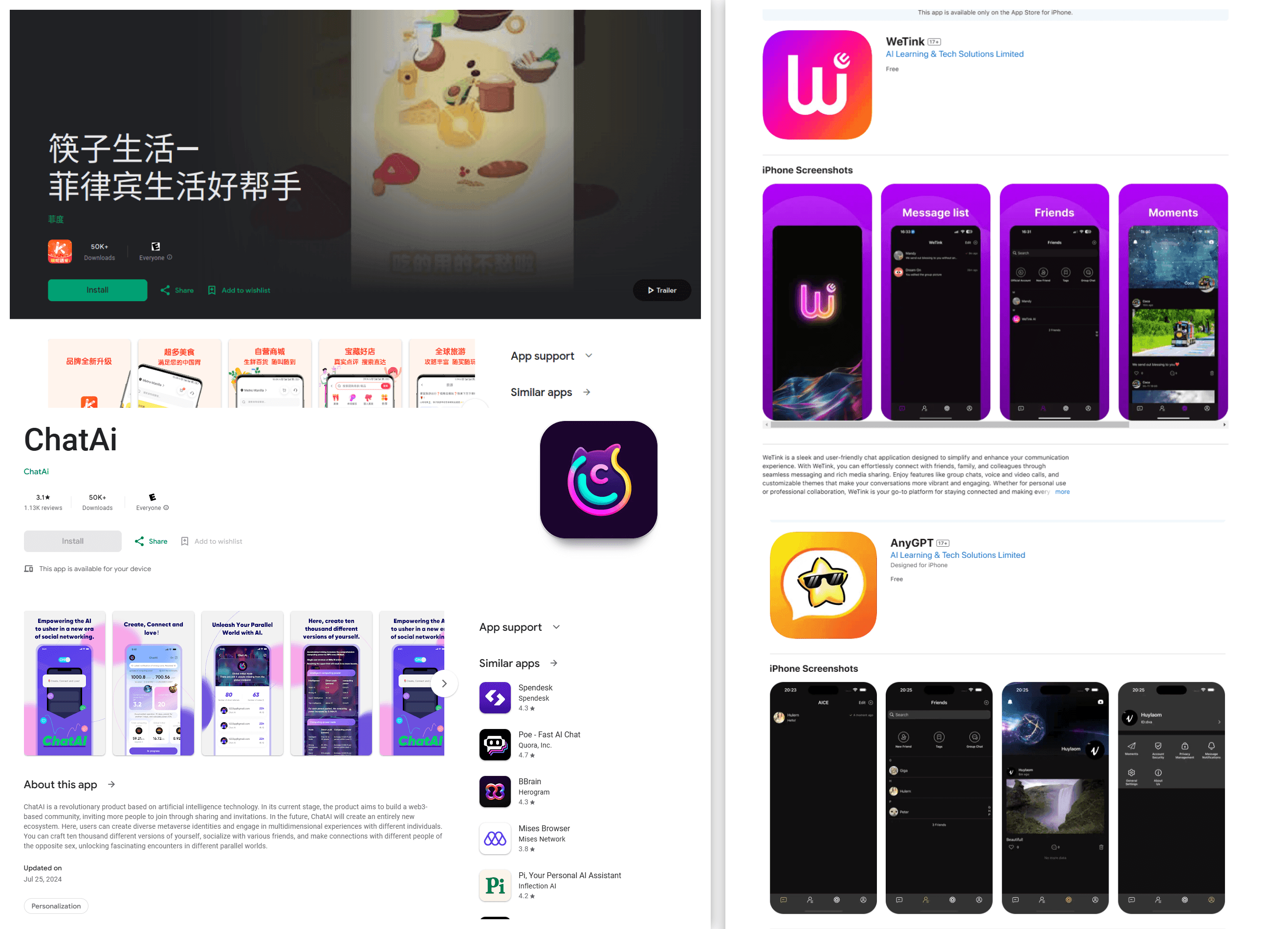

Les applications contenant les modules malveillants de SparkCat se répartissent en deux catégories. Certaines, comme les nombreuses applications de messagerie similaires revendiquant des fonctionnalités IA, toutes issues du même développeur, ont clairement été conçues comme des appâts. D’autres sont des applications authentiques : services de livraison de nourriture, lecteurs d’actualité et utilitaires de portefeuilles de cryptomonnaies. Nous ne savons pas encore comment la fonctionnalité de cheval de Troie s’est introduite dans ces applications. Il peut s’agir d’une attaque contre la chaîne d’approvisionnement, où un module tiers utilisé dans l’application a été infecté. Il se peut aussi que les développeurs aient délibérément intégré le cheval de Troie dans leurs applications.

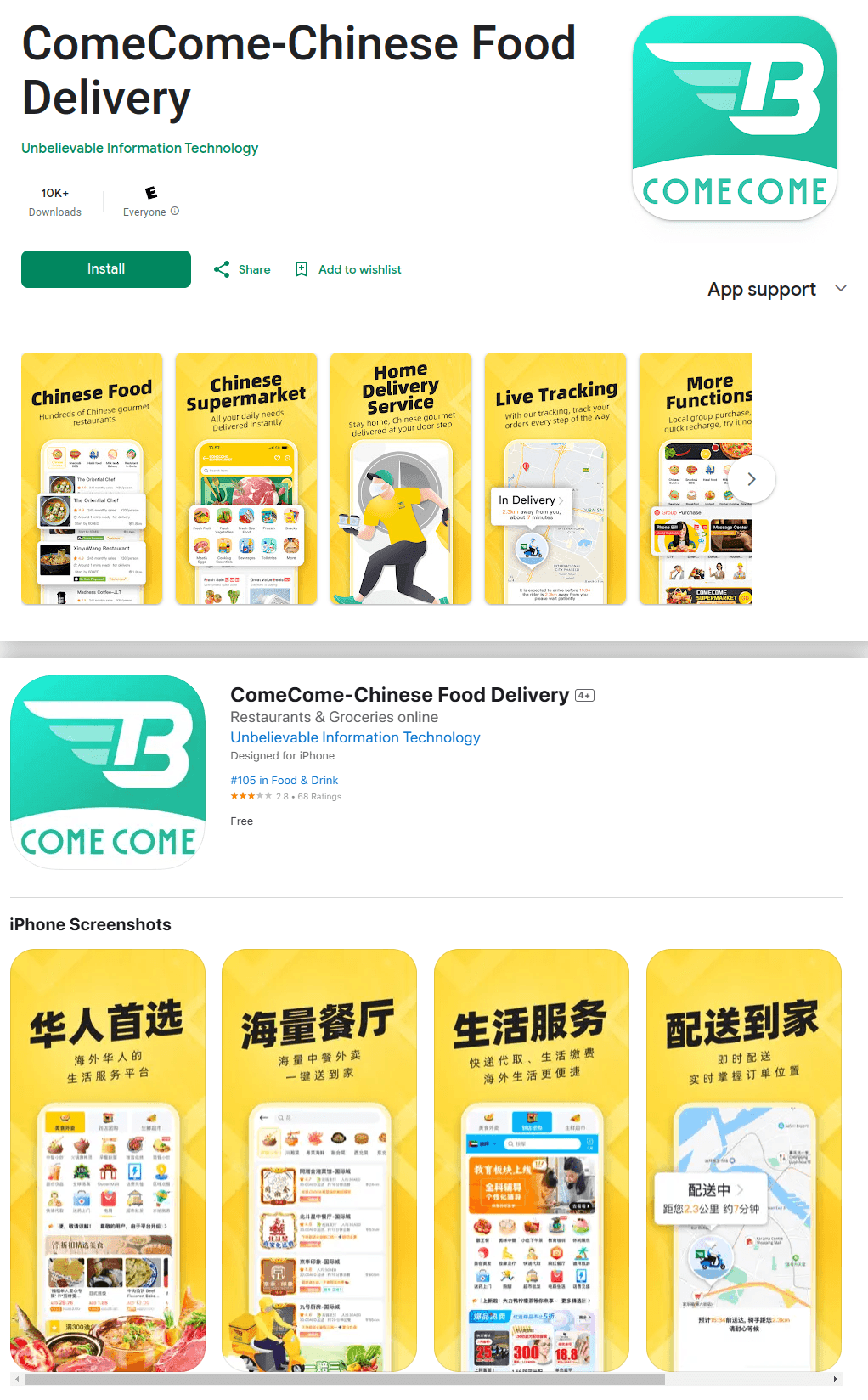

La première application dans laquelle nous avons détecté le virus SparkCat est un service de livraison de nourriture appelé ComeCome, disponible aux Émirats arabes unis et en Indonésie. L’application infectée a été trouvée à la fois sur Google Play et sur l’App Store

L’application malveillante analyse les photos de la galerie du smartphone et, pour ce faire, toutes les applications infectées demandent l’autorisation d’y accéder. Dans de nombreux cas, cette demande semble tout à fait authentique. Par exemple, l’application de livraison de nourriture ComeCome a demandé l’accès à un chat d’assistance à la clientèle dès l’ouverture de ce chat, ce qui paraissait tout à fait normal. D’autres applications demandent l’accès à la galerie lors du lancement de leur fonctionnalité principale, ce qui semble encore inoffensif. Après tout, vous voulez pouvoir partager des photos dans une messagerie, n’est-ce pas ?

Cependant, dès que l’utilisateur autorise l’accès à des photos bien précises ou à l’ensemble de la galerie, le programme malveillant commence à parcourir toutes les photos qu’il peut trouver, à la recherche de tout document de valeur.

Vol assisté par l’IA

Pour trouver les données de portefeuilles de cryptomonnaies parmi les photos de chats et de couchers de soleil, le cheval de Troie intègre un module de reconnaissance optique de caractères (OCR) basé sur la trousse Google ML Kit, une bibliothèque universelle d’apprentissage automatique.

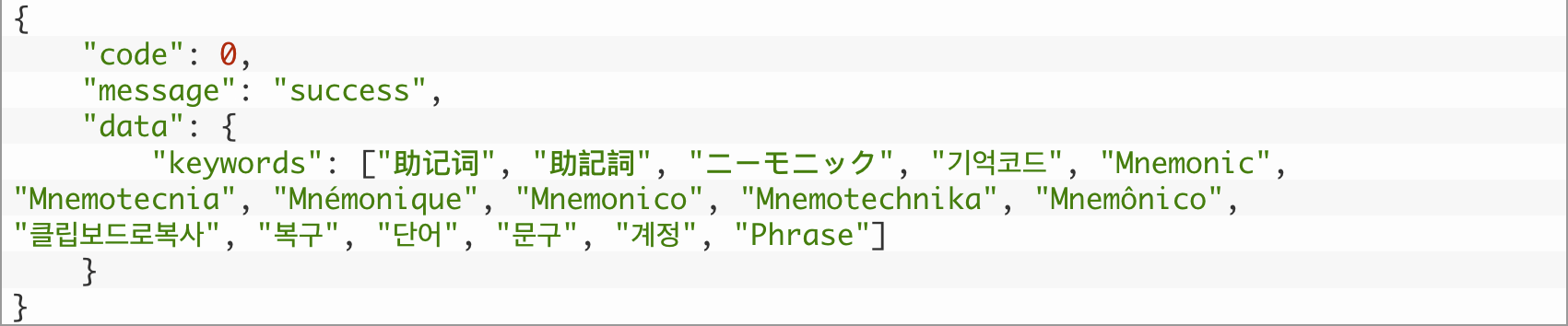

En fonction des paramètres linguistiques de l’appareil, SparkCat télécharge des modèles entraînés à détecter l’écriture appropriée dans les photos, qu’il s’agisse de caractères latins, coréens, chinois ou japonais. Après avoir reconnu le texte d’une image, le cheval de Troie le contrôle par rapport à un ensemble de règles chargées à partir de son serveur de commande et de contrôle. Outre les mots-clés de la liste (par exemple, « mnémonique »), le filtre peut être déclenché par des motifs particuliers, comme des combinaisons de lettres dépourvues de sens dans les codes de secours ou certaines séquences de mots dans les phrases secrètes.

Au cours de notre analyse, nous avons demandé aux serveurs C2 du cheval de Troie une liste de mots-clés utilisés dans le cadre de la recherche OCR. Les cybercriminels s’intéressent clairement aux phrases utilisées pour récupérer l’accès aux portefeuilles de cryptomonnaies, appelées phrases mnémoniques

Le cheval de Troie charge toutes les photos contenant un texte potentiellement utile sur les serveurs des auteurs de l’attaque, ainsi que des informations détaillées sur le texte reconnu et l’appareil sur lequel l’image a été volée.

Ampleur et victimes de l’attaque

Nous avons identifié 10 applications malveillantes sur Google Play, et 11 sur l’App Store. Au moment de la publication, toutes les applications malveillantes avaient été retirées des boutiques. Le nombre total de téléchargements à partir de la boutique Google Play à elle seule dépassait les 242 000 au moment de l’analyse, et nos données de télémétrie suggèrent que le même programme malveillant était également disponible sur d’autres sites et dans des boutiques d’applications non officielles.

Parmi les applications infectées figurent des services de livraison populaires et des messageries assistées par l’IA, à la fois sur Google Play et sur l’App Store

À en juger par les dictionnaires de SparkCat, le programme est « entraîné » à voler les données des utilisateurs de nombreux pays européens et asiatiques, et les preuves indiquent que les attaques ont commencé depuis au moins le mois de mars 2024. Les auteurs de ce programme malveillant parlent probablement couramment le chinois. Vous trouverez de plus amples informations à ce sujet, ainsi que sur les aspects techniques de SparkCat, dans le rapport complet publié sur Securelist.

Comment se protéger des chevaux de Troie OCR ?

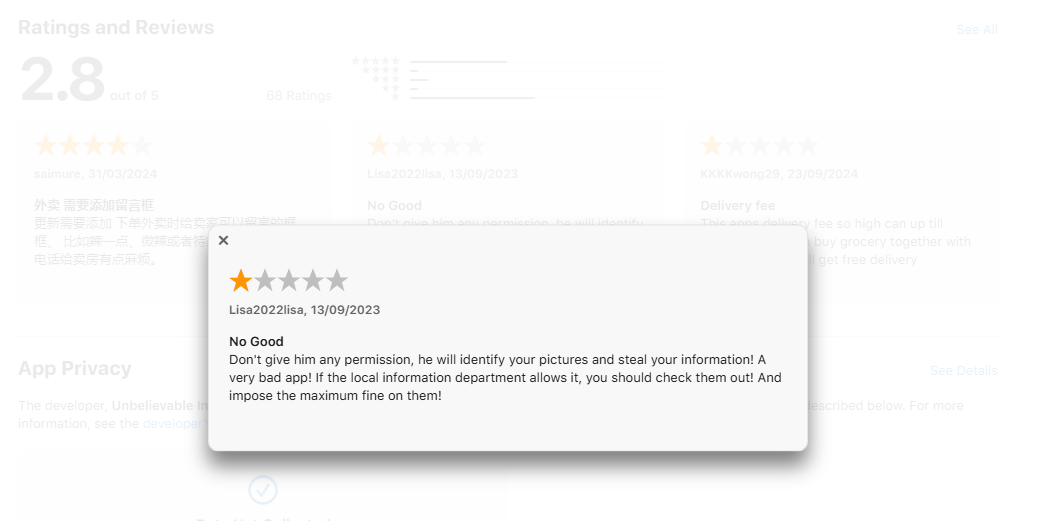

Malheureusement, le bon vieux conseil de « ne télécharger que des applications bien notées dans les boutiques d’applications officielles » n’est plus d’actualité. Même l’App Store a été infiltré par un véritable voleur d’informations, et des incidents similaires se sont produits à plusieurs reprises dans Google Play. Il est donc nécessaire de renforcer les critères de sélection : téléchargez uniquement des applications très bien notées, avec des milliers, ou mieux encore, des millions de téléchargements, publiées il y a au moins plusieurs mois. Vérifiez également les liens des applications dans les sources officielles (comme le site Internet des développeurs) pour vous assurer qu’ils ne sont pas faux, et lisez les avis, notamment les avis négatifs. Et, bien entendu, assurez-vous d’installer un système de sécurité complet sur tous vos smartphones et ordinateurs.

La consultation des avis négatifs à propos de l’application ComeCome sur l’App Store aurait pu dissuader les utilisateurs de la télécharger

Vous devez également être extrêmement prudent lorsque vous accordez des autorisations à de nouvelles applications. Auparavant, ce point concernait principalement les paramètres d' »accessibilité », mais nous constatons aujourd’hui que même l’octroi d’un accès à la galerie peut entraîner le vol de données personnelles. Si vous doutez de la légitimité d’une application (par exemple, il ne s’agit pas d’une messagerie officielle, mais d’une version modifiée), ne lui accordez pas un accès complet à toutes vos photos et vidéos. N’accorder l’accès qu’à des photos particulières si nécessaire.

Il est très dangereux de stocker des documents, des mots de passe, des données bancaires ou des photos de phrases secrètes dans la galerie de votre smartphone. En plus des voleurs comme SparkCat, il y a toujours le risque que quelqu’un consulte vos photos ou que vous les envoyiez accidentellement par messagerie ou par un service de partage de fichiers. Ces informations doivent être stockées dans une application dédiée. Par exemple, Kaspersky Password Manager vous permet de stocker et de synchroniser en toute sécurité non seulement les mots de passe et les jetons d’authentification à deux facteurs, mais aussi les données des cartes bancaires et les documents scannés sur l’ensemble de vos appareils, le tout sous forme chiffrée. D’ailleurs, cette application est proposée dans le cadre de nos abonnements Kaspersky Plus et Kaspersky Premium.

Enfin, si vous avez déjà installé une application infectée (la liste de ces applications est disponible à la fin de l’article de Securelist), supprimez-la et ne l’utilisez pas jusqu’à ce que le développeur publie une version corrigée. En attendant, passez soigneusement en revue votre galerie de photos pour faire le point sur les données que les cybercriminels sont peut-être parvenus à obtenir. Modifiez les mots de passe et bloquez les cartes enregistrées dans la galerie. Bien que la version de SparkCat que nous avons découverte recherche tout particulièrement les phrases secrètes, il est possible que le cheval de Troie soit reconfiguré pour voler d’autres informations. Quant aux phrases secrètes des portefeuilles de cryptomonnaies, une fois créées, elles ne peuvent pas être modifiées. Créez un autre portefeuille de cryptomonnaies et transférez tous vos fonds à partir de celui qui a été compromis, et abandonnez complètement ce dernier.

iOS

iOS

Conseils

Conseils