Battle City, connu communément sous le nom de « le jeu de tanks », est le symbole d’une époque révolue. Il y a une trentaine d’années, les joueurs inséraient une cartouche dans leur console, s’installaient devant un téléviseur imposant et détruisaient des vagues de chars d’assaut ennemis jusqu’à ce que l’écran cesse de fonctionner.

Aujourd’hui, le monde a changé, mais les jeux de tanks restent très prisés. Les versions modernes offrent aux joueurs non seulement le plaisir du jeu, mais aussi la possibilité de gagner des NFT. Les cybercriminels ont eux aussi quelque chose à offrir : une attaque complexe visant les amateurs de jeux crypto.

Porte dérobée et exploit de type « zero-day » dans Google Chrome

L’histoire commence en février 2024, lorsque notre solution de sécurité détecte la porte dérobée Manuscrypt sur l’ordinateur d’un utilisateur en Russie. Nous connaissons très bien cette porte dérobée ; diverses versions ont été utilisées par le groupe Lazarus APT depuis au moins 2013. Étant donné que nous connaissons désormais les principaux outils et méthodes utilisés par les pirates informatiques, qu’y a-t-il de si spécial dans cet incident particulier ?

Ces pirates ciblent généralement les grandes organisations telles que les banques, les entreprises informatiques, les universités et même les agences gouvernementales. Mais cette fois-ci, Lazarus a touché un utilisateur isolé, en installant une porte dérobée sur un ordinateur personnel ! Les cybercriminels ont attiré la victime sur un site de jeu et ont ainsi obtenu un accès complet à son système. Trois facteurs ont rendu cette opération possible :

- L’envie irrésistible de la victime de jouer à son jeu de tanks favori dans un nouveau format

- Une vulnérabilité de type « zero-day » dans Google Chrome

- Un exploit qui a permis l’exécution de code à distance dans le processus Google Chrome

Avant que vous ne commenciez à vous inquiéter, détendez-vous : Google a depuis publié une mise à jour du navigateur, bloqué le site Web du jeu de tanks et remercié les chercheurs en sécurité de Kaspersky. Mais sachez que nos produits détectent à la fois la porte dérobée Manuscrypt et l’exploit. Nous avons approfondi cette histoire sur le blog Securelist.

Faux comptes

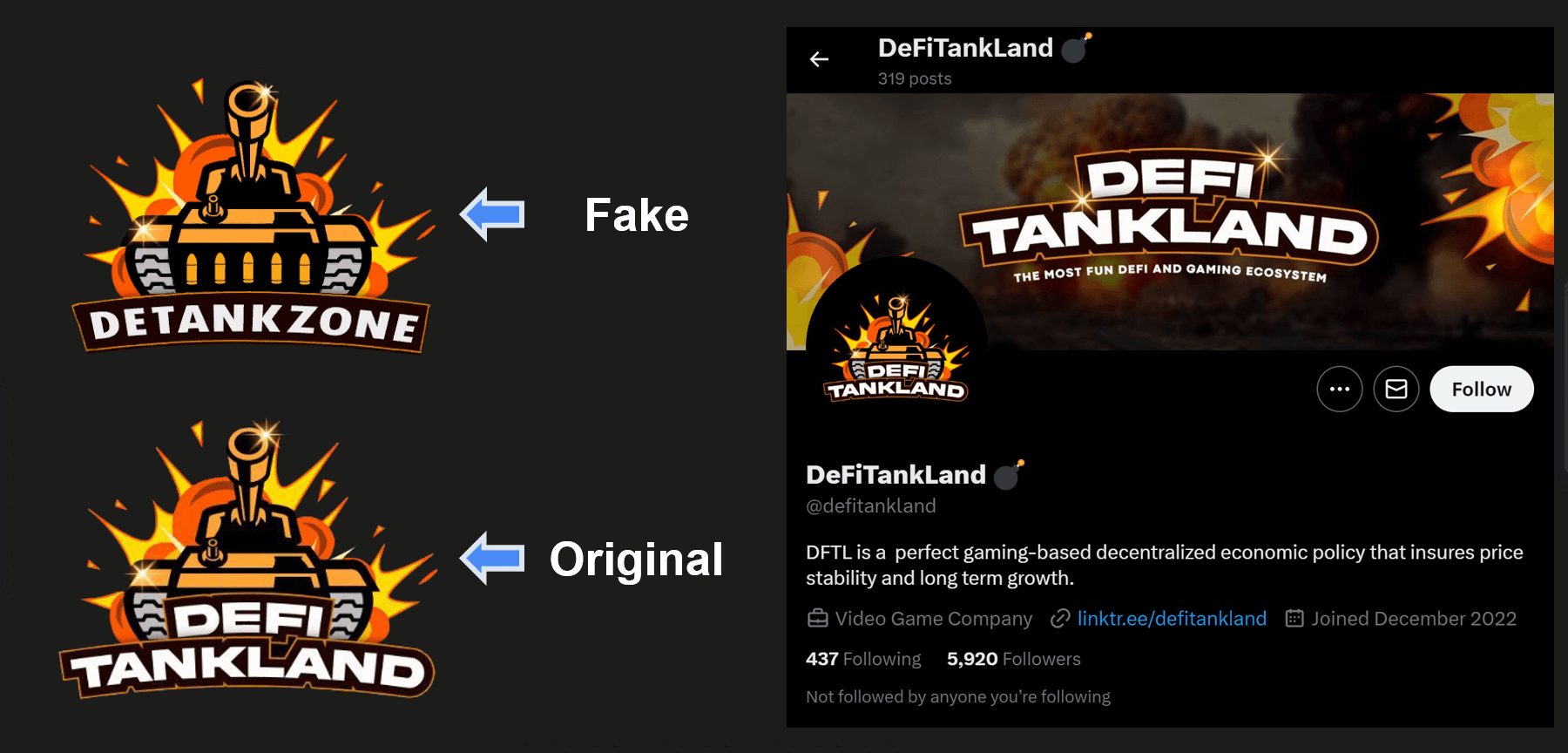

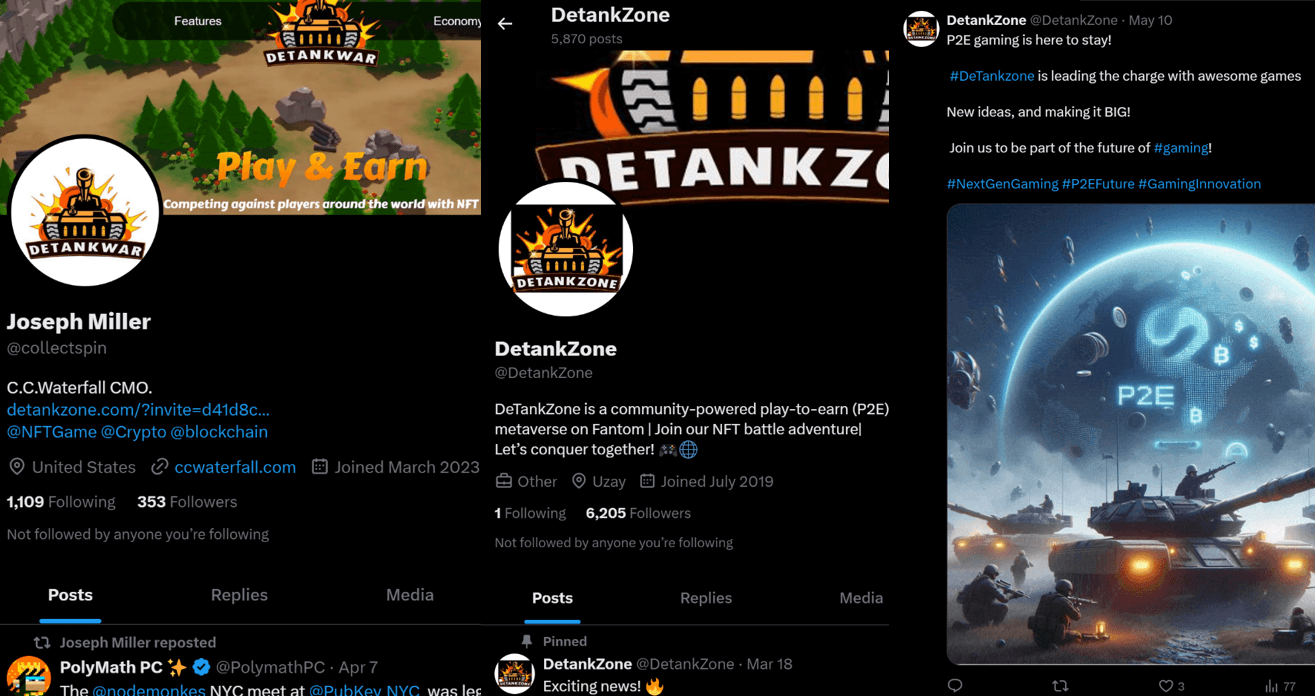

Au début de l’enquête, nous pensions que le groupe avait déployé des efforts extraordinaires cette fois-ci : « Ont-ils vraiment créé un jeu entier juste pour une escroquerie ? » Mais nous avons vite compris ce qu’ils avaient vraiment fait. Les cybercriminels ont basé leur jeu, DeTankZone, sur le jeu existant DeFiTankLand. Et ils n’ont pas fait les choses à moitié : ils ont volé le code source de DeFiTankLand et créé de faux comptes de réseaux sociaux pour leur contrefaçon.

À peu près au même moment, en mars 2024, le cours de la cryptomonnaie DefitankLand (sic) s’est effondré. Les développeurs du jeu original ont annoncé que leur portefeuille froid avait été piraté, et que « quelqu’un » avait volé 20 000 dollars. L’identité de ce « quelqu’un » reste un mystère. Les développeurs pensent qu’il s’agit d’un utilisateur interne, mais nous soupçonnons que le groupe Lazarus y est bien pour quelque chose.

Les cybercriminels ont déployé une véritable campagne de promotion pour leur jeu : ils ont fait gonfler le nombre d’abonnés sur X (anciennement Twitter), envoyé des offres de collaboration à des centaines d’influenceurs de cryptomonnaies (également des victimes potentielles), créé des comptes LinkedIn premium et organisé des vagues de courriels de phishing. En conséquence, le faux jeu a eu encore plus de succès que l’original (6 000 abonnés sur X contre 5 000 pour le compte du jeu original).

Comment nous avons joué aux tanks

Et maintenant, la partie la plus amusante : le site malveillant sur lequel Lazarus a attiré ses victimes offrait la possibilité non seulement de « tester » un exploit de navigateur de type « zero-day », mais aussi de jouer à une version bêta du jeu. Chez Kaspersky, nous restons fidèles aux classiques et nous n’avons donc pas pu résister à l’envie de tester cette nouvelle version prometteuse. Nous avons téléchargé une archive qui semblait tout à fait authentique : taille de 400 Mo, structure de fichier correcte, logos, éléments d’interface utilisateur et textures de modèles 3D. C’est parti !

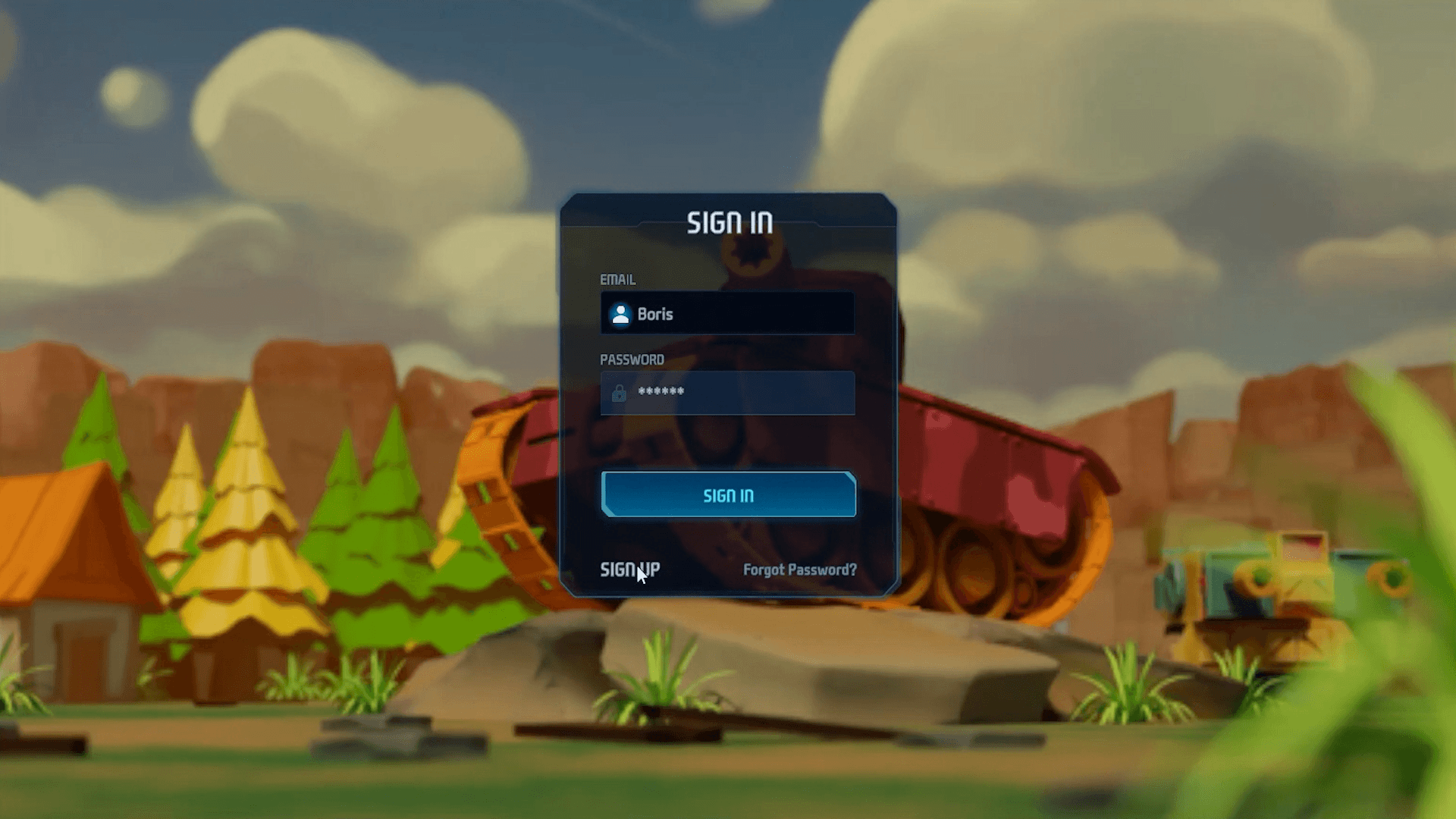

Le menu de démarrage de DeTankZone nous a accueillis en nous invitant à saisir une adresse email et un mot de passe. Nous avons d’abord essayé de nous connecter en utilisant des mots de passe courants tels que « 12345 » et « password », mais cela n’a pas fonctionné. « Bon, d’accord », nous nous sommes dit. « Nous allons simplement créer un compte ». Encore une fois, pas de chance – le système ne nous laissait pas jouer.

Alors pourquoi y avait-il des textures de modèles 3D et d’autres fichiers dans les archives du jeu ? Pouvait-il s’agir d’autres composants du programme malveillant ? En fait, la situation n’était pas si grave. Nous avons procédé à une rétro-ingénierie du code et découvert les éléments responsables de la connexion au serveur du jeu, qui, dans le cas de cette fausse version, ne fonctionnaient pas. En théorie, le jeu était donc toujours jouable. Avec un peu de temps libre et de programmation, nous avons remplacé le serveur des pirates par le nôtre et voilà que le tank rouge « Boris » entrait dans l’arène.

Le jeu nous a rappelé les jeux shareware d’il y a vingt ans – les efforts consentis en valaient vraiment la peine

Les leçons à tirer de cette attaque

Ce qu’il faut retenir, c’est que même des liens Web en apparence inoffensifs peuvent entraîner le piratage de tout votre ordinateur. Les cybercriminels perfectionnent constamment leurs tactiques et méthodes. Le groupe Lazarus utilise déjà l’IA générative et obtient des résultats positifs, ce qui signifie que nous pouvons nous attendre à des attaques encore plus complexes faisant appel à cette technologie à l’avenir.

Les solutions de sécurité évoluent également, avec l’intégration efficace de l’IA – pour en savoir plus, cliquez ici et ici. Ainsi, tout ce que les internautes ordinaires ont à faire, c’est de veiller à protéger leurs appareils et de se tenir au courant des dernières escroqueries. Heureusement, Kaspersky Daily simplifie les choses – abonnez-vous pour rester informé.

escroquerie

escroquerie

Conseils

Conseils