Attaques complexes. Attaques sans malware. Attaques sans fichier et infection de malware par accès physique. Les exploits zero-day tirent profitent des nouveaux outils et techniques de cybercriminalité qui sont extrêmement agiles. Dans le contexte actuel et instable de menaces, les technologies préventives seules ne peuvent pas protéger les entreprises des menaces avancées. Si vous y ajoutez le fait que les pirates informatiques peuvent organiser une attaque ciblée efficace à un coût minimum, il n’est pas surprenant de voir que le nombre d’attaques réussies ne cesse d’augmenter dans le monde.

Selon les conclusions de la société d’études B2B International, qui a mené une étude pour Kaspersky Lab, publiée dans le rapport de Kaspersky Lab New Threats, New Mindset: Being Risk Ready in a World of Complex Attacks, les attaques ciblées sont devenues une des menaces qui ont enregistré la croissance la plus rapide en 2017 ; en 2016, la prévalence générale a augmenté de 6 % pour les PMEs et de 11 % pour les entreprises.

Plus d’un quart des entreprises (27 %) ont reconnu avoir subi des attaques ciblées sur leur infrastructure, alors que ce taux était de 21 % l’année dernière à la même période ; 33 % des entreprises ont senti qu’elles étaient spécifiquement ciblées par des pirates informatiques. Parmi les entreprises interrogées, 57 % ont indiqué s’attendre à connaître une faille de sécurité à un moment donné, et 42 % ne savaient toujours pas quelle était la meilleure stratégie pour faire face à ces menaces.

Une approche traditionnelle n’est désormais plus suffisante

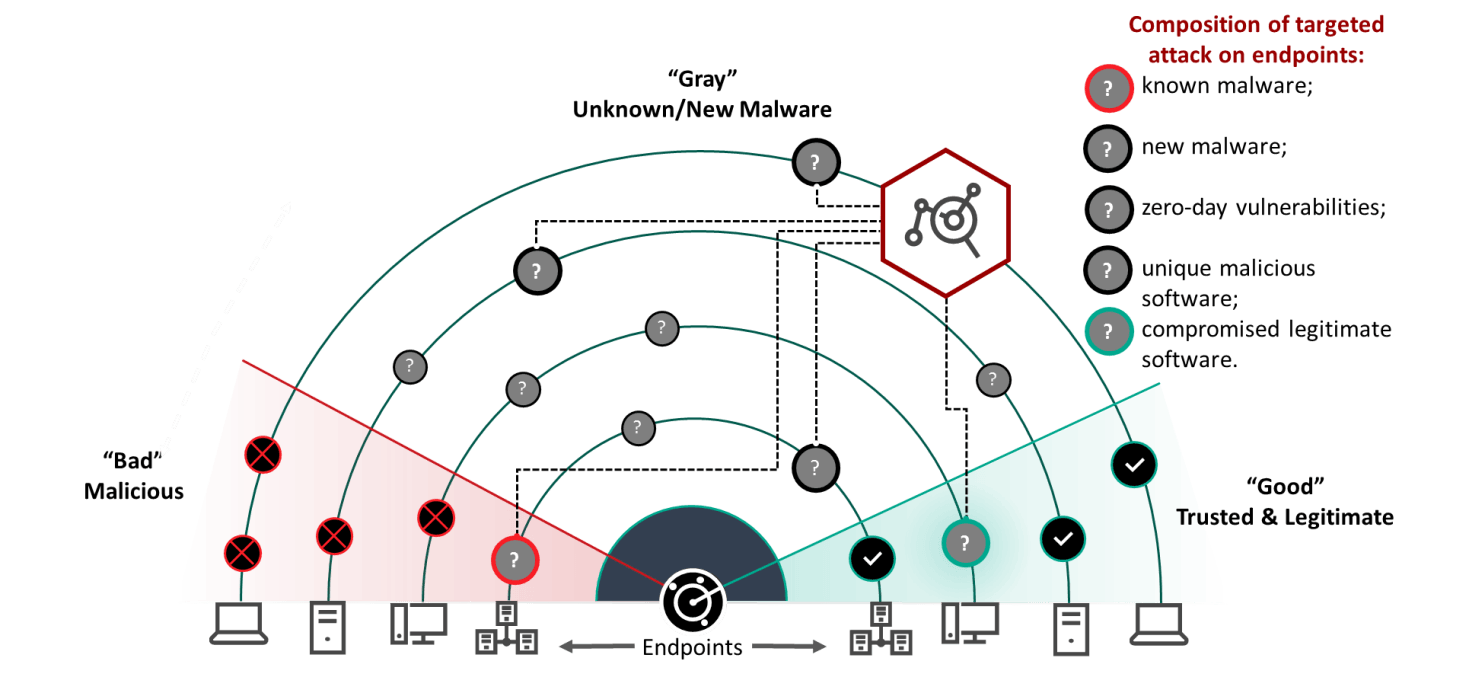

Les plateformes de protection des points de terminaison (EPPs), qui existent généralement dans l’infrastructure de l’entreprise, contrôlent les menaces connues, par exemple un malware traditionnel. Elles peuvent également gérer les virus inconnus qui peuvent utiliser, par exemple, une nouvelle forme d’un malware connu contre des points de terminaison. Ces systèmes sont excellents pour vous protéger des menaces connues, et de certaines menaces inconnues. Cependant, les techniques de cybercriminalité ont considérablement évolué au cours des dernières années, et les pirates informatiques sont devenus beaucoup plus agressifs dans leurs processus d’attaque. L’association de menaces courantes avec des modèles malveillants uniques, et des activités qui reposent sur des techniques d’infiltration complexes élaborées par les pirates informatiques, font que les menaces avancées et les attaques ciblées sont extrêmement dangereuses pour n’importe quelle organisation qui n’utilise qu’une approche conventionnelle en matière de cybersécurité.

Les vols et les attaques sont une menace constante pour les entreprises ; données et finances, propriété intellectuelle, données commerciales sensibles, données personnelles spécifiques ou autres données sensibles, ainsi que processus d’entreprise, avantage concurrentiel, et ainsi de suite.

Les incidents causés par les menaces avancées ont un impact important sur l’entreprise : le coût de réponse et de récupération, l’investissement dans de nouveaux systèmes et processus, l’effet sur la disponibilité, les dégâts engendrés en termes de réputation et de marque, les pertes financières, et ainsi de suite. Les organisations doivent non seulement prendre en compte le nombre croissant de programmes malveillants courants, mais aussi la croissance des attaques complexes avancées et des attaques ciblées.

Cela signifie que les entreprises doivent étendre leur protection au-delà du réseau, des e-mails et du trafic Internet aux points de terminaison, ce qui inclut les postes de travail, les ordinateurs portables, les serveurs et les smartphones. Ces points de terminaison sont généralement utilisés comme points d’entrée dans l’infrastructure de l’organisation pendant les attaques ciblées, rendant ainsi la visibilité des points de terminaison critique dans le contexte actuel de menaces.

Selon le SANS 2017 Threat Landscape Survey, 74 % des personnes interrogées ont dit que cliquer sur un lien ou ouvrir la pièce jointe d’un e-mail était la meilleure façon d’entrer dans l’organisation, et 48 % ont parlé du Web drive-by ou du téléchargement. 81 % des entreprises interrogées ont considéré que les outils de sécurité des points de terminaison sont le moyen le plus efficace en matière de détection de menaces.

Nous avons besoin d’outils spécialisés pour le système de détection et de réponse sur les points de terminaison

Il est certain que le blocage des menaces simples sur les points de terminaison n’est pas suffisant ; de nos jours, les entreprises ont besoin d’outils qui les aident à détecter et à répondre aux dernières menaces et aux menaces les plus complexes.

Nous avons besoin d’outils spécialisés pour nous protéger des attaques informatiques modernes qui visent les points de terminaison.

Pourquoi ?

Tout d’abord, à cause des spécificités des attaques ciblées que les pirates informatiques utilisent :

- Contournement des systèmes de sécurité. Les agresseurs réalisent des recherches approfondies sur l’infrastructure existante, ce qui inclut le système de sécurité utilisé pour les points de terminaison ;

- Vulnérabilités zero-day, comptes compromis ;

- Logiciel malveillant ou logiciel unique créé spécialement ;

- Objets compromis qui apparaissent comme normal et par conséquent restent fiables ;

- Approche avec plusieurs vecteurs qui cherche à s’infiltrer dans le plus grand nombre de points de terminaison possible : ordinateurs de bureau, ordinateurs portables, serveurs, etc. ;

- Ingénierie sociale et données obtenues par des connaisseurs.

Ensuite, c’est à cause des limites technologiques des produits traditionnels de protection des points de terminaison, qui :

- Veulent détecter et bloquer les menaces courantes (simples), les vulnérabilités déjà connues ou les menaces inconnues qui reposent généralement sur des méthodes connues auparavant ;

- Se concentrent sur la visibilité de chaque point de terminaison et ne sont pas conçus pour visualiser et contrôler en temps réel tous les points de terminaison de façon simultanée à partir d’une seule interface centralisée ;

- Ne fournissent pas les informations nécessaires sur les menaces aux administrateurs informatiques pour qu’ils aient un aperçu du contexte des menaces actuelles. Ils manquent également de visibilité totale sur l’activité individuelle des points de terminaison, et sur les processus, les historiques et les possibles relations entre chaque point de terminaison de l’entreprise ;

- Offrent un mappage qui n’est pas intégré, ou une corrélation de plusieurs conclusions proposées par différents mécanismes de détection en un seul incident unifié ;

- Ne comprennent pas une fonctionnalité qui permet de détecter une activité anormale, des déviations d’activités normales, ou d’analyser le travail des programmes légitimes ;

- Ne peuvent pas analyser rétrospectivement le mouvement latéral du malware ;

- Ont des capacités limitées pour détecter les attaques sans fichier, les injections dans la mémoire ou les menaces sans malware.

Comme vous pouvez le voir ci-dessus, les technologies de protection des points de terminaison sont efficaces quand il s’agit de menaces simples ; celles-ci représentent plus de 90 % de l’ensemble des menaces. Le coût des incidents associés à ces menaces, qui est d’environ 10 000 $, est insignifiant par rapport au coût des incidents associés à une attaque d’Advanced Persistent Threat (ATP), qui est d’environ 926 000 $. Plus l’attaque mixte intentionnée est détectée tôt, moins il y a de perte financière. Face aux attaques complexes, la qualité et l’efficacité de la détection, et de la réponse, sont particulièrement importantes. Pour se protéger des menaces ciblées et des APTs, les organisations doivent considérer l’utilisation de solutions spécialisées pour empêcher les attaques ciblées et les menaces au niveau de l’APT sur les points de terminaison.

Le coût moyen des incidents, et les lacunes des fonctionnalités des solutions EPP traditionnelles qui ne sont pas conçues pour contrer les menaces complexes, montrent clairement qu’il faut aussi investir dans des produits spécialisés dans la détection et la réponse de menaces avancées. Les produits EPP doivent être plus flexibles, et inclure des fonctions de système de détection et de réponse sur les points de terminaison (EDR), ou pouvoir intégrer des solutions EDR autonomes de plein exercice, selon la taille et les besoins de l’entreprise.

Véritable visibilité de bout en bout et détection proactive

L’EDR est une technologie en matière de cybersécurité qui répond au besoin d’avoir une surveillance en temps réel, et met fortement l’accent sur les analyses de sécurité et la réponse aux incidents sur les points de terminaison de l’entreprise. Cette technologie fournit une véritable visibilité de bout en bout de l’activité de chaque point de terminaison de l’infrastructure de l’entreprise. Tout est contrôlé à partir d’une seule console, avec de précieux renseignements sur la sécurité qu’un expert en sécurité informatique peut utiliser pour approfondir ses recherches et les réponses.

La plupart des plateformes de protection des points de terminaison reposent sur des modèles enregistrés et des fichiers signés pour arrêter les menaces connues. Les plateformes plus récentes de protection des points de terminaison de la nouvelle génération, utilisent l’apprentissage automatique et des mécanismes de protection d’un niveau plus approfondi pour chasser et découvrir les menaces, et cherchent aussi à offrir une protection contre les malwares.

L’objectif principal d’EDR est la détection proactive de menaces nouvelles ou inconnues, mais aussi la détection d’infections non identifiées antérieurement et qui s’infiltrent dans l’organisation en passant directement par les points de terminaison et les serveurs. Cet objectif est atteint grâce à l’analyse des événements qui ont lieu dans les zones d’ombre ; berceau de ces objets ou processus non inclus dans les zones « fiables » ni « définitivement malveillants ».

Sans la fonction EDR, les EPP traditionnelles ne fournissent pas un soutien technique à la visibilité approfondie des points de terminaison, une analyse rétrospective de l’attaque sur plusieurs points de terminaison, la corrélation d’événements, ou l’habilité à choisir entre plusieurs détections celles qui sont pertinentes en matière d’attaques complexes pour établir la réponse appropriée. Toutes les solutions EPP disponibles sur le marché n’ont pas accès aux renseignements sur les menaces nécessaires pour comprendre les principales tactiques, procédures et techniques en matière de menace.

Toutes ces fonctions sont nécessaires pour lutter contre les menaces modernes et les attaques ciblées. Les entreprises doivent comprendre que la sécurité des points de terminaison ne peut plus être garantie par une seule solution EPP. EDR a de bien meilleures chances de détecter les souches d’un malware inconnu en zero-day, et les attaques au niveau de l’APT, parce qu’il utilise des technologies de détection avancées comme les règles YARA, le sandboxing, un scan des IoCs (indicateurs de compromission), la découverte et validation d’activités suspectes, une analyse rétrospective avec une corrélation des événements selon un apprentissage automatique dynamique, l’analyse et le confinement des incidents, l’automatisation de la réponse, des fonctionnalités de remédiation, et bien d’autres.

Pour avoir une protection fiable et efficace contre les menaces avancées, l’EPP et l’EDR travaillent ensemble. L’EPP gèrent les menaces connues, et l’EDR s’occupe des menaces inconnues plus complexes. Les plateformes EDR puissantes peuvent aider les analystes à étudier et améliorer leurs défenses, plutôt que de simplement réagir aux dégâts déjà causés par une menace avancée que les solutions traditionnelles de protection des points de terminaison pourraient ne pas détecter.

De plus, l’EPP fournit une protection, mais aussi un contrôle sur les applications, les dispositifs et les sites Internet, une évaluation de la vulnérabilité et la gestion des patchs, le filtrage des URL, le cryptage des données, un pare-feu et bien d’autres fonctions.

Une approche intégrée pour empêcher les menaces avancées

Chacun des systèmes décrits ci-dessus complète ce qui manque, ou est partiellement présent, dans un autre système. Cela signifie que les solutions doivent s’intégrer et interagir entre elles. L’EPP et l’EDR ont un même objectif qui consiste à contrer les menaces, mais il y a aussi de grandes différences. Ces deux solutions ont deux approches différentes de protection contre différents types de menaces et utilisent des outils différents.

Selon le rapport publié par Gartner, « Strategic Planning Assumption 2017 for Endpoint Detection and Response Solutions », d’ici 2021, 80 % des grandes entreprises, 25 % des moyennes entreprises et 10 % des petites entreprises auront investi dans des capacités EDR.

La présence de technologies préventives, comme l’EPP, pour la détection et le blocage automatique des menaces courantes et des objets malveillants, aide à éliminer le besoin d’analyser un grand nombre d’incidents mineurs qui ne sont pas pertinents en matière d’attaques complexes. Cela augmente l’efficacité des plateformes EDR spécialisées qui cherchent à détecter les menaces au niveau APT. Ensuite, l’EDR peut envoyer des conclusions à la plateforme de protection des points de terminaison après avoir détecté des menaces complexes. De cette façon, les deux solutions travaillent ensemble, et fournissent une approche réellement intégrée pour empêcher les menaces avancées.

Obtenir la meilleure valorisation d’EDR

Nous devons également considérer un autre aspect. La plupart des organisations ont déjà besoin d’une fonction EDR, mais nous devons aussi reconnaître qu’un grand pourcentage de ces entreprises n’a pas les compétences et les ressources nécessaires pour le déploiement complet d’EDR et pour sa bonne utilisation.

Il s’agit de passer du simple suivi EPP effectué par le département informatique, au besoin d’impliquer les ressources appropriées de l’équipe en sécurité informatique lors de l’utilisation d’EDR. Comme nous l’avons vu, la technologie EDR offre beaucoup plus qu’une protection standard. Afin d’exploiter au maximum les bénéfices de l’EDR, les entreprises ont besoin d’ingénieurs en sécurité et de spécialistes en menaces qui aient assez de connaissances et d’expérience. Ces professionnels doivent comprendre comment extraire les valeurs de la plateforme EDR, et comment organiser un processus efficace de réponse aux incidents.

Selon la maturité et l’expérience de chaque organisation dans le secteur de la sécurité, mais aussi de la disponibilité des ressources nécessaires, certaines entreprises vont considérer qu’il est plus efficace d’utiliser leurs propres connaissances pour la sécurité des points de terminaison, mais de faire appel à des ressources externes pour les aspects plus complexes. En attendant, les entreprises peuvent constituer une expertise interne en faisant des formations professionnelles, en accédant à un portail de renseignements sur les menaces et de rapports de renseignement APT, tout en utilisant des flux de données sur les menaces. Une autre solution particulièrement séduisante pour les départements de sécurité submergés ou en sous-effectif, consiste à utiliser d’emblée les services professionnels d’un tiers qui incluent :

- Services d’évaluation de la sécurité,

- Chasse de menaces,

- Réponse aux incidents,

- Enquête en informatique,

- Analyse de malware et ingénierie inverse,

- Soutien premium 24/7.

Solution proposée par Kaspersky Lab

L’approche de Kaspersky Lab en matière de protection des points de terminaison inclut : Kaspersky Endpoint Security, Kaspersky Endpoint Detection and Response, et Kaspersky Cybersecurity Services. Pour les entreprises qui ne peuvent pas publier, ou transférer les données d’entreprise en dehors de leur environnement, pour des raisons de respect de normes, ou qui ont besoin d’une isolation complète de l’infrastructure, Kaspersky Private Security Network offre la plupart des avantages d’avoir sur le Cloud les renseignements généraux sur les menaces, comme le fait Kaspersky Security Network, sans qu’aucune donnée ne quitte le périmètre contrôlé.

Ces composants s’adaptent à la nature spécifique de chaque entreprise et à leurs processus en cours, en fournissant :

- Une combinaison unique de technologies préventives renommées et de pointe pour bloquer les attaques les plus courantes ;

- Un éventail de mécanismes et de techniques avancés pour détecter et répondre rapidement aux menaces uniques nouvelles et avancées ;

- La capacité à prédire les futures menaces, et à construire une protection proactive contre ces attaques en utilisant des services professionnels ;

- La capacité à bénéficier sur le Cloud de renseignements généraux sur les menaces sans révéler les données de leur périmètre contrôlé.

Kaspersky Endpoint Security est une plateforme de protection multicouches de points de terminaison qui repose sur des technologies de cybersécurité de la nouvelle génération. La plateforme est optimisée par HuMachine Intelligence, proposant ainsi des défenses flexibles et automatiques contre un large éventail de menaces qui inclut ransomware, malware, botnets et d’autres menaces avancées connues, ou partiellement inconnues.

Kaspersky Endpoint Detection and Response utilise le même principe que Kaspersky Endpoint Security, en fournissant une approche ayant plusieurs facettes pour révéler et reconnaître les menaces complexes, puisque le logiciel utilise des technologies avancées : par exemple apprentissage automatique, sandboxing, scan IoC et renseignements sur les menaces. Il répond au besoin de prévenir les futures actions malveillantes, puisqu’il découvre à temps les menaces avancées et envoie ses conclusions à Kaspersky Endpoint Security pour le suivi du blocage.

Kaspersky Security Services offre une assistance rapide et professionnelle pendant un incident en cours, mais aussi après, permettant ainsi de réduire le risque d’avoir des données compromises, et de minimiser les préjudices financiers et de réputation. Le portefeuille Kaspersky Cybersecurity Services inclut notre large programme de formation en sécurité, les tout derniers renseignements sur les menaces, les réponses rapides aux incidents, les évaluations proactives en matière de sécurité, des services de chasse des menaces entièrement sous-traités et un soutien premium 24/7.

Nous avons besoin d’outils avancés pour faire face aux menaces avancées

Pour résister aux menaces avancées et aux attaques ciblées, les entreprises ont besoin d’outils automatiques, et de services conçus pour se compléter entre eux, et pour aider les équipes de sécurité et les security operations centers (SOCs) existants dans les entreprises à prévenir la plupart des attaques. Ils doivent aussi permettre de détecter rapidement les nouvelles menaces uniques, gérer les attaques en direct, répondre aux attaques rapidement et prédire les futures menaces.

En ayant la bonne combinaison de technologies et de services, les entreprises peuvent mettre en place et suivre une stratégie globale et adaptative en matière de sécurité. Elles seraient également prêtes à gérer la nature toujours changeante des menaces informatiques, en améliorant leur protection et en réduisant les risque des futures attaques.

EDR

EDR

Conseils

Conseils