Les menaces avancées persistantes (APT) sont un sujet dont les experts en sécurité parlent beaucoup car de telles attaques sont employées par les outils de piratage les plus sophistiqués. Néanmoins, pour un utilisateur moyen ces menaces ne sont normalement d’aucun intérêt.

Pour le grand public les attaques les plus célèbres sont dignes des films d’espionnage. Et jusqu’à récemment, les APT ne nous inquiétaient pas car la majorité d’entre elles ciblaient des organisations gouvernementales, tous les détails des enquêtes restaient confidentiels et les effets économiques réels restaient difficiles à évaluer dû à des raisons évidentes.

#Stuxnet’s first 5 victims provided path to Natanz nuclear facility https://t.co/flHYwrU7Ws pic.twitter.com/pf5bSA2tBZ

— Eugene Kaspersky (@e_kaspersky) November 12, 2014

Mais les choses sont sur le point de changer : les APT viennent d’inaugurer leur présence dans le secteur commercial ou pour être plus exact, dans le secteur des banques. Il est plutôt simple d’accéder aux résultats : les pertes dues à cette campagne d’APT ciblant des douzaines d’institutions financières à travers le monde ont atteint le milliard de dollars.

Le vecteur de l’attaque

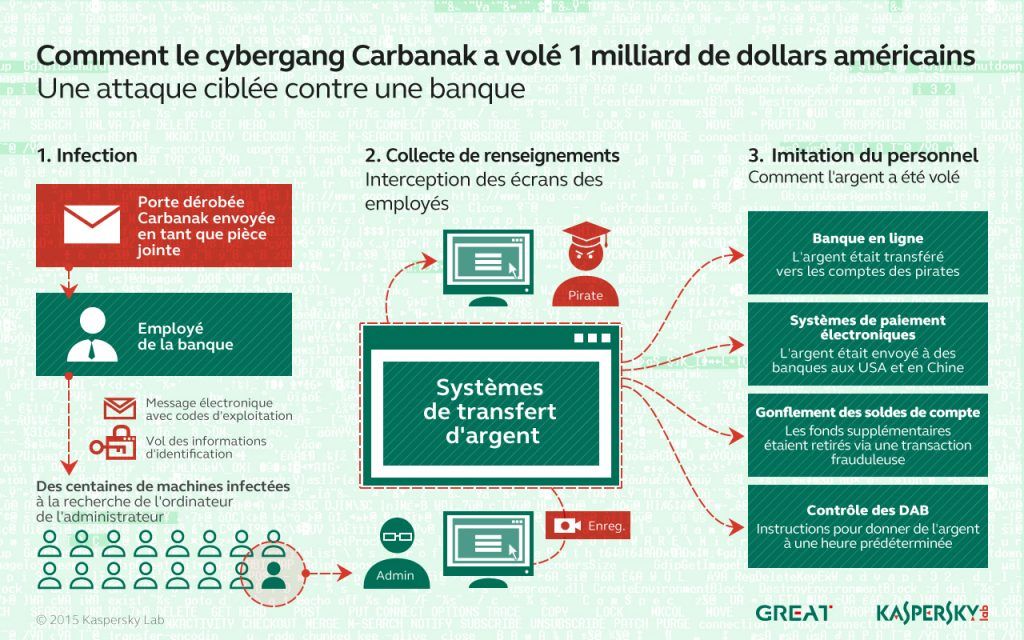

Afin d’infiltrer l’intranet de la banque, les pirates ont eu recours au spear phishing via des courriers électroniques encourageant les utilisateurs à les ouvrir afin d’infecter leurs ordinateurs avec un malware. Une backdoor qui était ensuite installée sur l’ordinateur de l’utilisateur se basait sur le code malveillant Carberp, qui a d’ailleurs donné son nom à cette campagne connue sous le nom de Carbanak.

Après avoir obtenu le contrôle de l’ordinateur compromis, les cybercriminels l’utilisaient comme un point d’entrée : ils sondaient l’intranet de la banque et infectaient d’autres ordinateurs pour découvrir celle qui pourraient être utilisées pour accéder à des systèmes financiers critiques.

Ensuite, les criminels étudiaient les outils financiers utilisés par les banques et utilisaient des enregistreurs de frappes ainsi que des outils de capture d’écran.

Enfin, pour terminer leur coup, les pirates retiraient les fonds après avoir défini les méthodes les plus adaptées au cas par cas, qu’il s’agisse d’utiliser un transfert SWIFT ou de créer de faux comptes en banques et d’avoir recours à des » mules » ou d’utiliser une commande à distance sur un distributeur automatique.

En moyenne, il leur fallait entre deux à quatre mois pour voler chaque banque, du premier jour de l’infection au retrait de l’argent.

Pertes estimées

D’une manière ou d’un autre, les criminels ont volé à chaque banque entre 2,5 millions de dollars et 10 millions de dollars – des sommes considérables mais si on les évalue individuellement. Si l’on considère que des douzaines (jusqu’à une centaine) d’organisations ont perdu des fonds à cause de cette attaque APT, les pertes totales pourraient s’élever à la somme impressionnante d’un milliard de dollars.

Les pays qui ont subi de sévères pertes à cause de cette attaque incluent la Russie, les États-Unis, l’Allemagne, la Chine et l’Ukraine. Actuellement, Carbanak est en train d´étendre son activité à d’autres régions et il est déjà apparu en Malaisie, au Népal, au Koweït et dans plusieurs pays du continent africain.

Selon les informations de Kaspersky Lab, les premiers exemples de malwares utilisés par Carbanak ont été créés en août 2013. Les premiers cas d’infection datent de décembre 2013. Le premier vol réussi a été enregistré de février à avril 2014 avec une augmentation des attaques en juin 2014.

Can ATMs get #malware infection & give away cash? Yes, here is a real case: https://t.co/xOzKZ0h3kz pic.twitter.com/4hb8NrbhYE

— Eugene Kaspersky (@e_kaspersky) October 7, 2014

Apparemment, les pirates ne s’arrêteront pas tant qu’on ne les attrapera pas. Des centres nationaux ainsi que des organisations internationales tous spécialisés en défense cybernétique, y compris Europol et Interpol, mènent déjà l’enquête. Le centre international de recherche de Kaspersky Lab (GReAT) s’est également joint à cet effort.

Comment se protéger contre cette menace ?

Maintenant, une bonne nouvelle pour nos clients :

- Tous les produits et solutions d’entreprise de Kaspersky Lab détectent les malwares connus de Carbanak comme Backdoor.Win32.Carbanak et Backdoor.Win32.CarbanakCmd.

- Afin d’assurer un niveau de protection élevé, nous vous recommandons d’activer le module de protection proactive qui est inclus dans toutes les versions de nos produits Kaspersky Lab.

De plus, voici quelques conseils afin de vous protéger contre cette menace de sécurité et bien d’autres :

- N’ouvrez jamais les courriers électroniques suspects, surtout ceux accompagnés d’une pièce jointe.

- Mettez régulièrement à jour le software que vous utilisez. Par exemple, cette campagne n’utilise pas de vulnérabilité zero-day mais des bugs connus, qui ont déjà été réparés par les développeurs.

- Activer la détection heuristique de votre antivirus : cela augmentera les chances d’une détection précoce de la présence d’un malware.

Vous trouverez davantage d’informations sur la campagne Carbanak ainsi que des détails sur l’enquête de notre équipe GReAT dans cet article publié sur Viruslist.

APT

APT

Conseils

Conseils