De nombreux utilisateurs de macOS pensent que leur système d’exploitation est immunisé contre les programmes malveillants et qu’ils n’ont donc pas besoin de prendre de précautions de sécurité supplémentaires. En réalité, c’est loin d’être le cas, et de nouvelles menaces continuent d’apparaître.

Existe-t-il des virus visant macOS ?

Oui, et il y en a beaucoup. Voici quelques exemples de programmes malveillants visant les Mac que nous avons déjà abordés dans Kaspersky Daily et Securelist :

- Un cheval de Troie voleur de cryptomonnaies camouflé en versions piratées d’applications macOS populaires.

La charge utile malveillante de ce cheval de Troie est stockée dans » l’activateur « . L’application piratée ne fonctionnera pas tant qu’elle n’aura pas été lancée.Source

- Un autre cheval de Troie voleur de cryptomonnaies, celui-ci se faisant passer pour un document PDF intitulé » Les cryptomonnaies et leurs risques pour la stabilité financière « .

- Un cheval de Troie qui utilisait des Mac infectés pour créer un réseau de serveurs proxy illégaux afin d’acheminer du trafic malveillant.

- Le voleur Atomic, distribué sous la forme d’une fausse mise à jour de Safari.

Cette liste de menaces anciennes est longue, mais nous allons plutôt nous concentrer sur l’une des dernières attaques ciblant les utilisateurs de macOS, à savoir le stealer Banshee…

Ce que fait le voleur Banshee

Banshee est un stealer d’informations à part entière. Il s’agit d’un type de programme malveillant qui recherche des données précieuses dans l’appareil infecté (dans notre cas, un Mac) et les envoie aux criminels impliqués. Banshee se concentre principalement sur le vol de données liées aux cryptomonnaies et à la blockchain.

Voici ce que fait ce programme malveillant une fois qu’il se retrouve à l’intérieur du système :

- Vole les identifiants et mots de passe enregistrés dans divers navigateurs : Google Chrome, Brave, Microsoft Edge, Vivaldi, Yandex Browser et Opera.

- Vole les informations stockées par les extensions de navigateur. Le malware cible plus de 50 extensions, dont la plupart sont liées aux portefeuilles de cryptomonnaies, notamment Coinbase Wallet, MetaMask, Trust Wallet, Guarda, Exodus et Nami.

- Vole les jetons 2FA stockés dans l’extension de navigateur Authenticator.cc.

- Recherche et extrait des données des applications de portefeuille de cryptomonnaies, notamment Exodus, Electrum, Coinomi, Guarda, Wasabi, Atomic et Ledger.

- Récolte les informations système et vole le mot de passe macOS en affichant une fausse fenêtre de saisie du mot de passe.

Banshee compile toutes ces données dans une archive ZIP, les chiffre à l’aide d’un simple chiffrement XOR et les envoie au serveur de commande et de contrôle des attaquants.

Dans ses dernières versions, les développeurs de Banshee ont ajouté la possibilité de contourner l’antivirus intégré de macOS, XProtect. Il est intéressant de noter que pour éviter d’être détecté, le programme malveillant utilise le même algorithme que XProtect pour se protéger, en chiffrant des segments clés de son code et en les déchiffrant à la volée lors de son exécution.

Comment le voleur Banshee se propage ?

Les auteurs du virus Banshee ont principalement utilisé GitHub pour infecter leurs victimes. En guise d’appât, ils ont proposé des versions piratées de logiciels coûteux comme Autodesk AutoCAD, Adobe Acrobat Pro, Adobe Premiere Pro, Capture One Pro et Blackmagic Design DaVinci Resolve.

Les créateurs de Banshee ont utilisé GitHub pour diffuser le programme malveillant sous couvert de logiciels piratés. Source

Les attaquants ciblaient souvent les utilisateurs de macOS et de Windows en même temps : Banshee était souvent associé à un voleur Windows appelé Lumma.

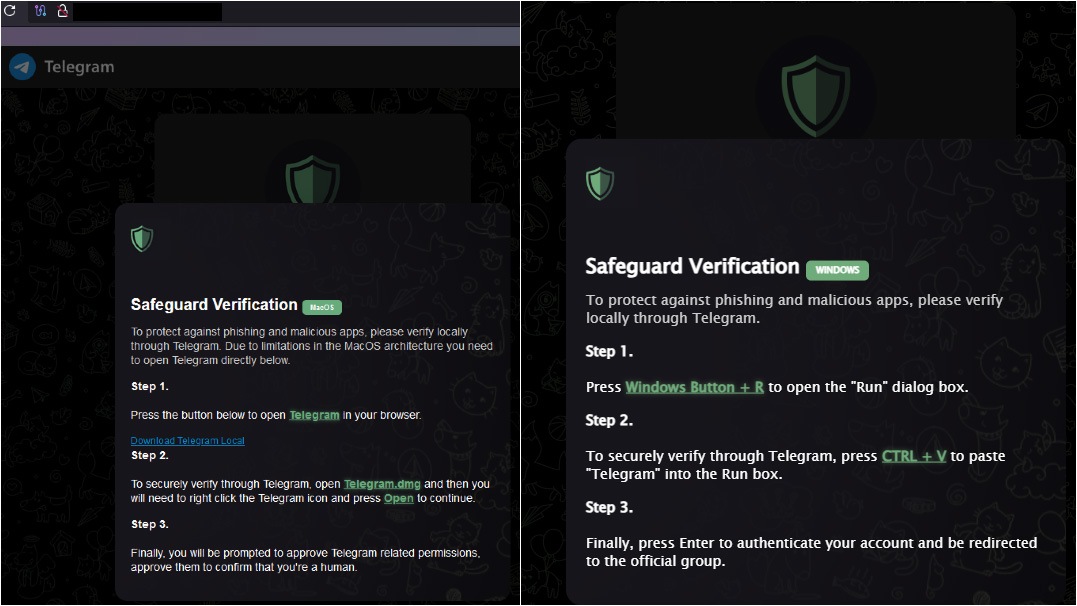

Une autre campagne signée Banshee, découverte après la fuite du code source du voleur (plus d’informations à ce sujet ci-dessous), impliquait un site de phishing proposant aux utilisateurs de macOS de télécharger » Telegram Local « , un logiciel censé les protéger contre le phishing et les programmes malveillants. Bien sûr, le fichier téléchargé était infecté. Il est intéressant de noter que le lien malveillant n’était même pas visible pour les utilisateurs d’autres systèmes d’exploitation.

Un site de phishing propose de télécharger Banshee camouflé en « Telegram Local », mais uniquement aux utilisateurs de macOS (à gauche). Source

Le passé et le futur de Banshee

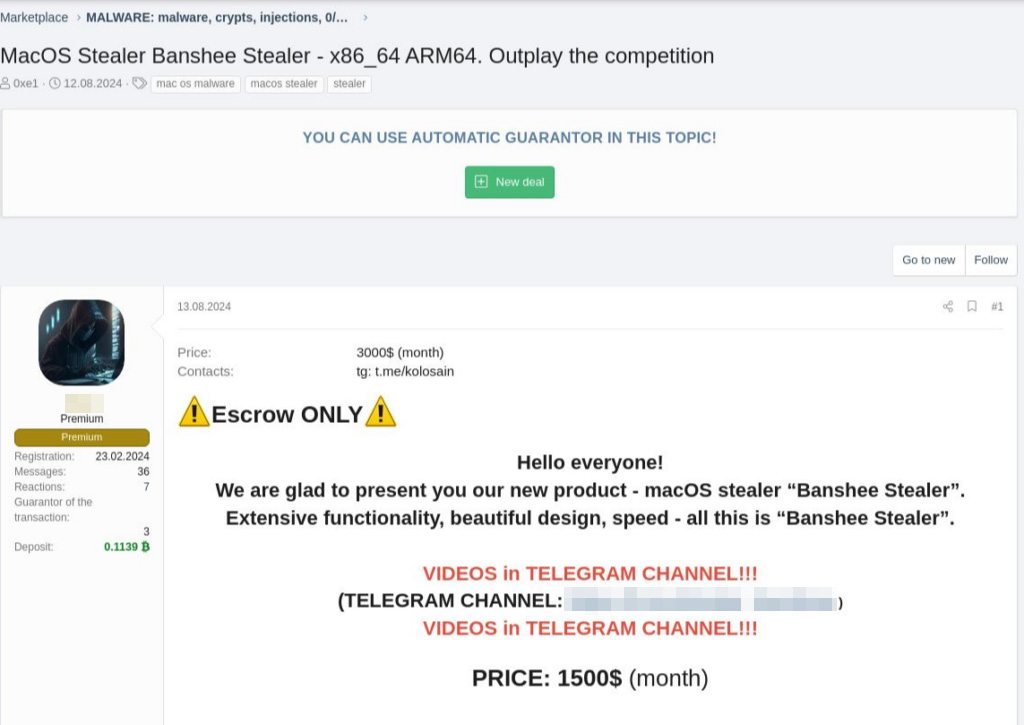

Passons maintenant à l’histoire de Banshee, qui est vraiment très intéressante. Ce programme malveillant est apparu pour la première fois en juillet 2024. Ses développeurs l’ont commercialisé sous la forme d’un abonnement de type programme malveillant en tant que service (MaaS), facturé 3 000 dollars par mois.

Les ventes n’ont pas dû être très florissantes, car dès la mi-août, le prix a été réduit de 50 %, ramenant l’abonnement mensuel à 1 500 dollars.

Une annonce sur un site de piratage annonçant une réduction sur Banshee : 1 500 dollars au lieu de 3 000 dollars par mois. Source

À un moment donné, les créateurs ont soit changé de stratégie, soit décidé d’ajouter un programme d’affiliation à leur portefeuille. Ils ont commencé à recruter des partenaires pour des campagnes communes. Dans ces campagnes, les créateurs de Banshee fournissaient le programme malveillant et les partenaires exécutaient l’attaque proprement dite. L’idée des développeurs était de partager les gains 50/50.

Cependant, quelque chose a dû mal tourner. Fin novembre, le code source de Banshee a été divulgué et publié sur un forum de piratage, mettant ainsi fin à la vie commerciale du programme malveillant. Les développeurs ont annoncé qu’ils quittaient l’entreprise, mais pas avant d’avoir tenté de vendre l’ensemble du projet pour 1 BTC, puis pour 30 000 dollars (probablement parce qu’ils avaient eu vent de la divulgation du code).

Ainsi, depuis plusieurs mois, ce voleur redoutable pour macOS est à la disposition de tout le monde, et ce, gratuitement. Pire encore, comme le code source est désormais accessible, les cybercriminels peuvent créer leurs propres versions modifiées de Banshee.

Et à en juger par les faits, c’est déjà le cas. Par exemple, les versions originales de Banshee cessaient de fonctionner si le système d’exploitation fonctionnait en russe. Cependant, l’une des dernières versions a supprimé la vérification de la langue, ce qui signifie que les utilisateurs russophones sont désormais également exposés au risque.

Comment se protéger de Banshee et d’autres menaces pour macOS ?

Voici quelques conseils de sécurité pour les utilisateurs de macOS :

- N’installez pas de logiciels piratés sur votre Mac. Le risque de tomber sur un cheval de Troie en procédant ainsi est très élevé, et les conséquences peuvent être graves.

- Ce point est d’autant plus important si vous utilisez le même Mac pour effectuer des transactions en cryptomonnaies. Dans ce cas, les dommages financiers potentiels pourraient dépasser de loin les économies réalisées sur l’achat du logiciel original.

- De manière générale, évitez d’installer des applications inutiles et pensez à désinstaller les programmes que vous n’utilisez plus.

- Faites preuve de prudence à l’égard des extensions de navigateur. Elles peuvent sembler inoffensives à première vue, mais de nombreuses extensions ont un accès total au contenu de toutes les pages Web, ce qui les rend tout aussi dangereuses que des applications à part entière.

- Et bien sûr, assurez-vous d’installer un antivirus fiable sur votre Mac. Comme nous l’avons vu, les programmes malveillants pour macOS constituent une menace bien réelle.

Enfin, un mot sur les produits de sécurité Kaspersky. Ils sont en mesure de détecter et de bloquer de nombreuses variantes de Banshee avec le verdict Trojan-PSW.OSX.Banshee. Certaines nouvelles versions ressemblent au voleur AMOS et peuvent donc être détectées comme Trojan-PSW.OSX.Amos.gen.

apple

apple

Conseils

Conseils