Application de rencontre piégée : le monde merveilleux des bots sur Tinder

Il s’avère qu’il existe des bots sur Tinder et OkCupid. Ah bon ?

44 articles

Il s’avère qu’il existe des bots sur Tinder et OkCupid. Ah bon ?

Samsung lance de plus en plus d’appareils tournant sous le système d’exploitation Tizen. Lors du SAS 2017, nous avons découvert que ce système d’exploitation est extrêmement dangereux.

Un cheval de Troie inhabituel ne fait rien à votre smartphone, à la place il pirate la borne Wi-Fi sur laquelle le smartphone est connecté.

Kaspersky Lab a mené récemment une étude inhabituelle et a montré que de nombreux utilisateurs ne prêtent que très peu attention à la sécurité. Voici pourquoi il faut créer des mots de passe complexes pour tous vos comptes.

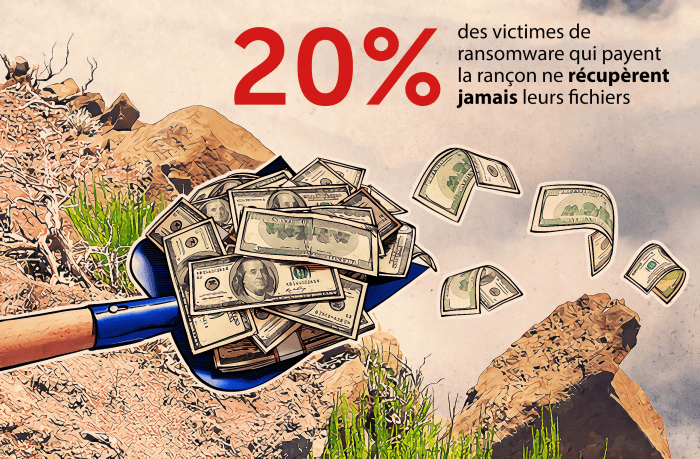

Les chercheurs en ransomware démontrent que payer la rançon ne vous garantit pas de récupérer vos fichiers.

Des experts en sécurité indiquent qu’ils ont réussi à pirater à distance une Tesla Model S non modifiée avec le dernier firmware installé.

J’ai fait partie des centaines de milliers de passagers affectés par la récente erreur du système informatique de Delta Air Lines. Celle-ci a eu lieu le 8 août, et je

Bonne nouvelle pour tout le monde ! Nous avons la solution pour les victimes du ransomware Shade. Désormais, vous pouvez déchiffrer vos fichiers sans payer la rançon.

D’où proviennent les ransomwares ? De quelle façon les bloqueurs ont-ils évolué vers des ransomwares de chiffrement ? Pourquoi ce malware est-il l’outil préféré des cybercriminels ?

Les criminels à l’origine des attaques de distributeurs automatiques piègent les guichets avec des skimmers invisibles.

Le Big data est tout simplement incroyable, mais comme n’importe quelle autre technologie, et en particulier les nouvelles, il a aussi ses failles. Jetons un coup d’œil sur ce qui pourrait mal tourner concernant les exécutions du big data.

Êtes-vous certain que la fiabilité des mots de passe envoyés par SMS protège votre banque en ligne mobile ? Pensez-y ! Dans cet article, nous vous expliquons comment les chevaux de Troie piègent l’authentification à deux facteurs.

faiblesses logiciel, problèmes hardware et tous ceux négligés par les banques font des guichets automatiques une proie facile pour les hackers

Le réseau ferroviaire moderne est composé d’un réseau de centaines d’ordinateurs différents, mais interconnectés. Ces systèmes comportent-ils des failles de sécurité ?

Saviez-vous que votre PC peut être infecté par un seul e-mail que vous n’avez même pas vraiment lu ?

Comme rien ne peut échapper au piratage dans le monde, pourquoi une usine de produits chimiques ferait-elle exception ?

Les êtres humains sont très prévisibles quand il s’agit de sélectionner leurs mots de passe. Mais que dire des motifs de verrouillage d’écran ? Sommes-nous aussi prévisibles quand nous les choisissons ?

Le chercheur en sécurité, Chris Rock, a découvert qu’il est vraiment facile de tuer quelqu’un. Tout ce dont vous avez besoin est d’un ordinateur avec un accès Internet, d’un peu de connaissance et de bon sens.

La famille de ransomwares TeslaCrypt est connue pour cibler des fichiers en relation avec des jeux en ligne, ainsi que les documents habituels, les photos, etc. Sa nouvelle version est devenue encore plus dangereuse.

Les cybercriminels utilisent souvent les spams pour propager un malware. Il faut bien sûr que nous y fassions attention.

De nombreux dispositifs peuvent être connectés – et ils sont d’ailleurs connectés sans se poser la question de savoir s’ils ont vraiment besoin d’accéder à Internet.