Fin 2021, Google a publié son premier rapport sur les menaces majeures qui planent sur les utilisateurs du Cloud, tout en se concentrant sur la sécurité de Google Cloud Platform. Ce service fournit aux entreprises divers scénarios pour construire des systèmes basés sur le Cloud, qu’il s’agisse d’un simple hébergement et de l’exécution d’applications individuelles, ou du déploiement d’un système informatique de haute performance.

Pourquoi attaquer Google Cloud Platform ?

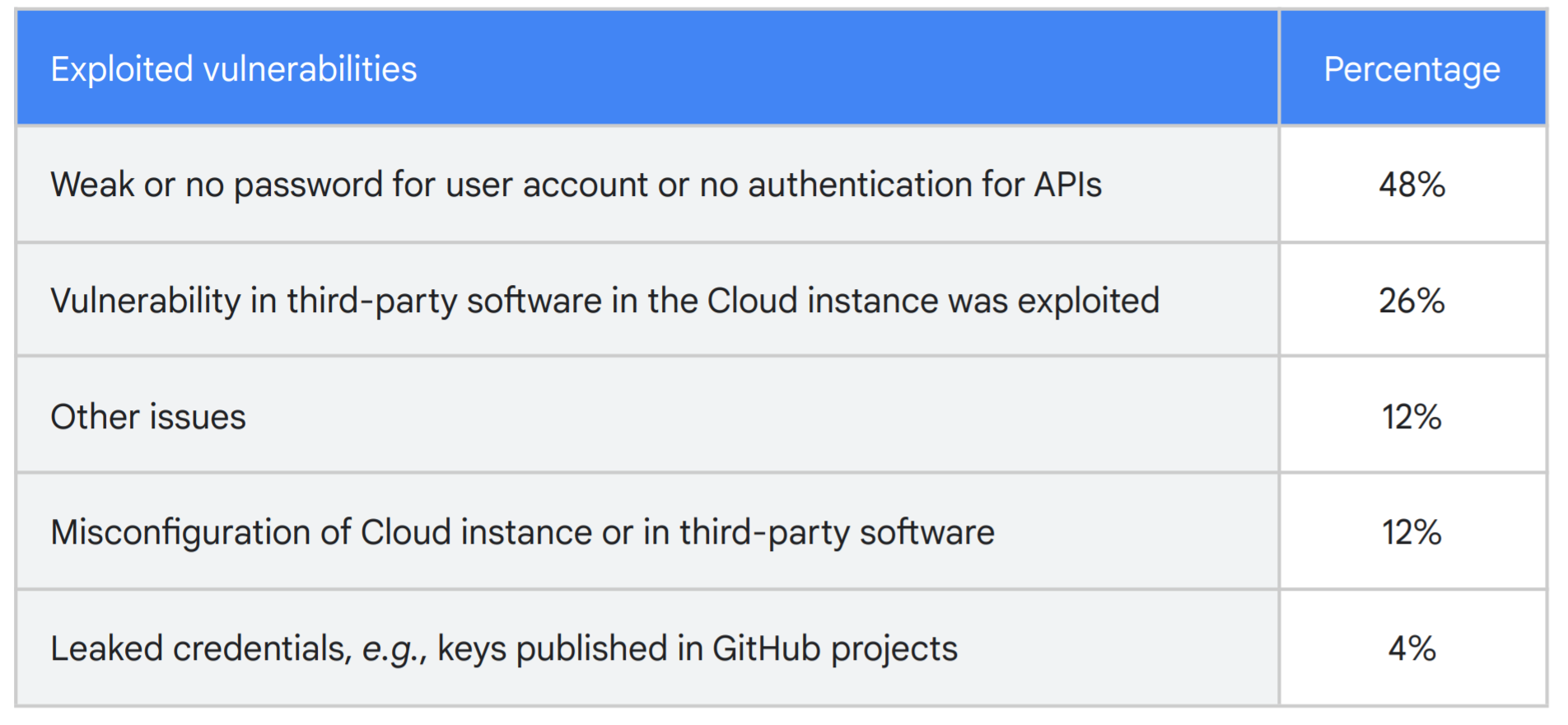

Le rapport se concentre sur les causes et conséquences de ces attaques qui visent GCP, et a analysé 50 attaques récemment réussies sur les serveurs et les applications personnalisés. Dans 48 % des cas, Google a constaté un mot de passe faible (ou absent) pour les comptes basés sur le serveur. Les cybercriminels ont exploité la faille d’un logiciel basé sur les serveurs du Cloud dans 26 % des attaques, une mauvaise configuration du serveur ou de l’application est à l’origine de 12 % des attaques et seulement 4 % des cas sont dus à la fuite de mots de passe ou d’identifiants.

Cette dernière catégorie inclut une erreur peu courante chez les développeurs : le téléchargement de données d’authentification et du code source sur un répertoire public de GitHub ou de tout autre service similaire. Selon un rapport de GitGuardian, jusqu’à 5000 « secrets » (clés API, identifiants et mots de passe, et certificats) sont téléchargés sur GitHub chaque jour, et 2 millions de fuites ont eu lieu en 2020.

Selon Google, les serveurs peuvent être piratés à cause de diverses vulnérabilités. Les mots de passe faibles ou absents ont permis la plupart des attaques. Source.

Google constate que les cybercriminels ont tendance à ne pas cibler une entreprise en particulier, mais à analyser régulièrement l’ensemble des adresses IP qui appartiennent à Google Cloud Platform pour trouver des instances vulnérables.

Les conséquences de cette automatisation sont évidentes. Si vous créez un serveur non protégé auquel on peut accéder par Internet, il va certainement être rapidement piraté. Dans certains cas, l’attaque a débuté dans les 30 minutes qui ont suivi la détection de la nouvelle instance. Le temps écoulé entre le piratage et le début de l’activité malveillante peut être encore plus court puisque la plupart des serveurs attaqués sont impliqués dans des activités illégales dans les 30 secondes qui suivent.

Pourquoi les cybercriminels s’intéressent-ils à Google Cloud Platform ?

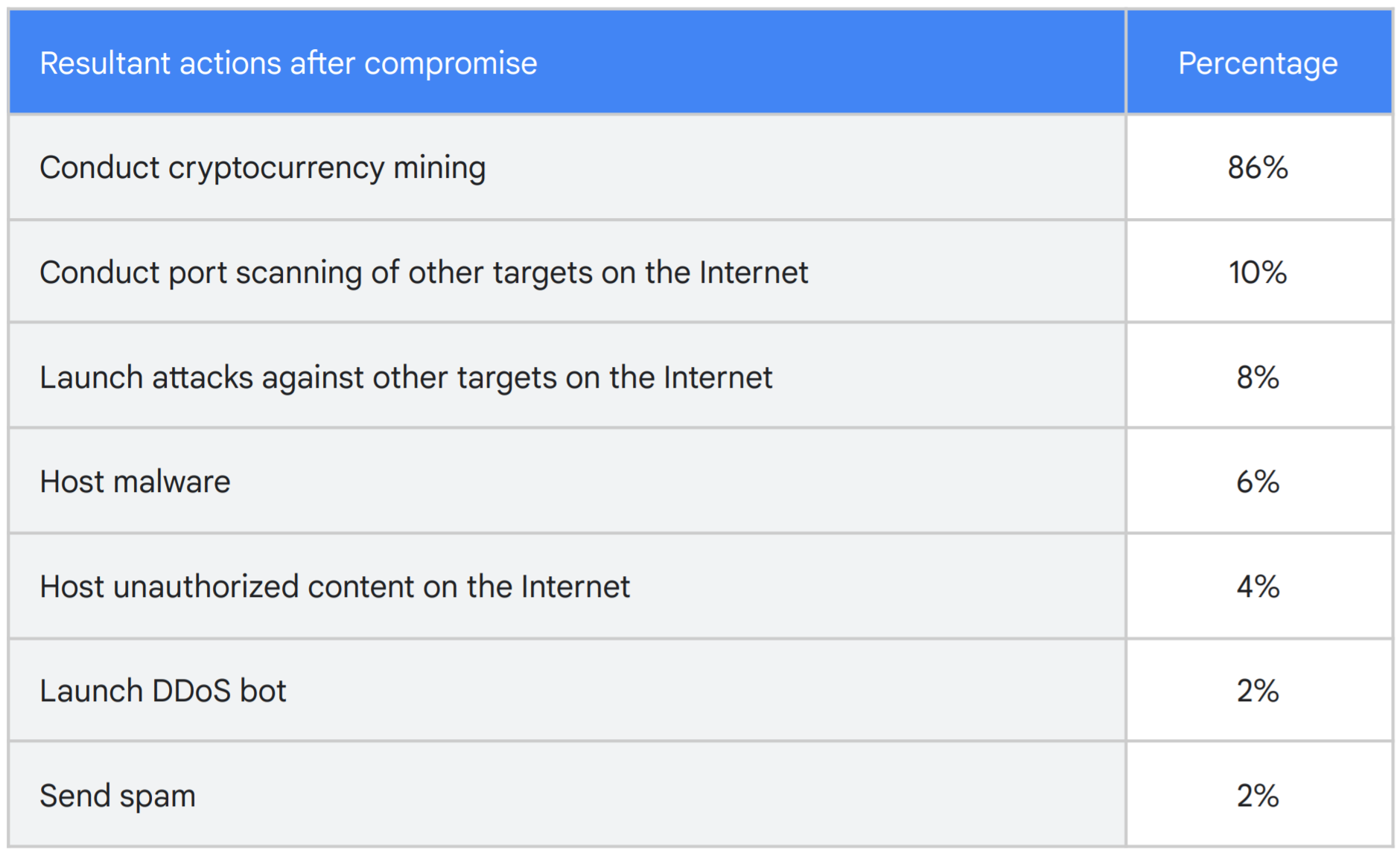

Comment les pirates informatiques utilisent-ils les ressources Cloud piratées ? Dans la plupart des cas (86 %), un logiciel de minage de cryptomonnaies (un programme qui utilise les ressources d’autres pour générer de la cryptomonnaie) était installé sur le serveur. Il s’agit généralement des ressources du processeur et du processeur graphique, mais le rapport mentionne aussi le minage de la cryptomonnaie Chia qui exploite l’espace disque libre. Dans 10 % des cas, les serveurs compromis étaient utilisés pour le balayage de ports, afin de trouver de nouvelles victimes. Les ressources d’un autre réseau étaient compromises depuis le serveur dans 8 % des attaques. Parmi les autres activités illégales plus rares qui exploitent les serveurs piratés des plateformes Cloud, nous trouvons l’hébergement de malwares, de contenus interdits, ou les deux ; le lancement d’attaques par déni de service ; et la distribution de spams.

Les types d’activités malveillantes sur les serveurs Cloud piratés. Dans certains cas, plusieurs opérations illégales étaient menées en même temps. Source.

Si quelqu’un pirate un service Cloud et installe un logiciel de minage de cryptomonnaies, son action nuit à la réputation du client et met en péril l’accès à l’application ou au site Web. De plus, les victimes pourraient voir une hausse colossale des prix du service seulement quelques heures après le début de l’activité malveillante.

Quelques conseils pour protéger GCP

Dans la plupart des cas analysés par Google, les utilisateurs auraient pu éviter ces problèmes en suivant quelques règles de base : utiliser des mots de passe forts et ajouter d’autres facteurs d’autorisation d’accès, faire quelques vérifications avant de télécharger le code source, et mettre régulièrement à jour les programmes installés pour corriger les failles connues.

En général, les mesures de protection pour les systèmes Cloud sont les mêmes que pour n’importe quel type d’infrastructure. Ils ont au moins besoin de faire régulièrement des audits, de contrôler les activités suspectes et d’isoler les données critiques.

Le déploiement d’une infrastructure dans les services Cloud publics implique quelques conseils supplémentaires, qui ne s’appliquent pas seulement à Google Cloud Platform. Le plus important, comme pour les publications de Google, est d’activer les alertes conditionnelles automatiques pour déterminer quand la consommation des ressources dépasse le seuil fixé ou pour détecter une hausse rapide des coûts.

Cloud public

Cloud public

Conseils

Conseils