Évaluation des sources de renseignements sur les menaces

Pour se protéger, les entreprises doivent adopter une approche proactive, et adapter constamment leurs contrôles de sécurité à cet environnement de menaces qui est en constante évolution.

2438 articles

Pour se protéger, les entreprises doivent adopter une approche proactive, et adapter constamment leurs contrôles de sécurité à cet environnement de menaces qui est en constante évolution.

Vous voulez regarder gratuitement Game of Thrones en streaming ? Faites très attention : cela pourrait vous coûter vos mots de passe et les informations de votre carte de crédit.

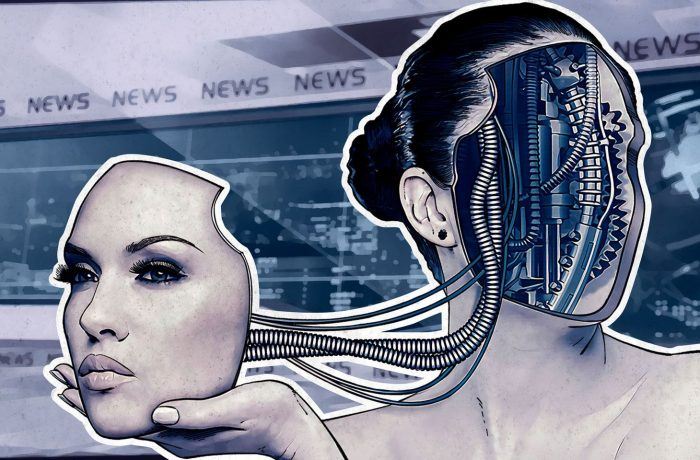

Comment détecter les bots d’infox selon leur comportement et ce que nous pouvons en conclure

Les arnaques sur Airbnb sont de plus en plus automatiques et simples

Une vulnérabilité récemment découverte permet aux pirates informatiques d’espionner les utilisateurs de WhatsApp, de lire leurs messages, et d’installer un spyware en passant un simple appel. Mettez à jour votre application dès que possible !

Les gens attachent de l’importance à leur vie privée mais n’arrivent pas à la protéger et sont prêts à y renoncer contre un paiement raisonnable. Le rapport rédigé par Kaspersky Lab sur la vie privée aborde ce sujet et bien d’autres aspects intéressants.

Les activités malveillantes persistent bien que les présumés responsables du groupe informatique FIN7 ait été interpellé.

Cette campagne d’hameçonnage est si convaincante que même les YouTubeurs qui s’y connaissent peuvent être trompés et permettre aux escrocs d’accéder à leur compte.

Il semblerait qu’acheter un cadenas « intelligent » ne serve qu’à rendre heureux les ama-teurs de crochetage.

Votre navigation par satellite vous a-t-elle déjà situé au mauvais endroit ? Voici l’usurpation GPS.

Les cybercriminels prennent le contrôle de vos adresse e-mails professionnelles pour envoyer des spams que les filtres ne détectent pas.

Analyse de trois incidents de cybersécurité décrits dans Solo : A Star Wars Story.

Les cybercriminels piratent les routeurs pour obtenir les identifiants des per-sonnes qui utilisent les services bancaires en ligne ou tout autre service.

Le code source du malware tristement célèbre qui a coûté des milliards de dollars a été détecté sur VirusTotal. Voici les informations que nous avons et ce qu’il risque de se passer.

Dix conseils pour que votre vie privée numérique soit vraiment confidentielle.

Outils qui peuvent vous aider à protéger votre vie privée en ligne.

Les appareils HID infectés par un cheval de Troie, ainsi que les câbles malveillants et la surveillance, sont de sérieuses menaces qui peuvent être utilisées pour mettre en danger les systèmes protégés par air gap.

Pourquoi la réussite des startups dépend de la protection des données ?

Une nouvelle attaque APT prend pour cible la mission diplomatique d’un pays asiatique.

Nous vous expliquons comment les criminels utilisent les données collectées sur les appareils des utilisateurs pour tromper les systèmes antifraudes et vider les comptes de leurs victimes.

Une conférence du RSAC 2019 explique comment ils utilisent le domain fronting pour dissimuler les communications entre une machine infectée et un serveur de commande.

Notifications