Comment fonctionne l’eSIM

Les nouveaux iPhones sont compatibles avec la technologie eSIM. Nous vous expliquons ce que c’est, mais aussi où et comment vous connecter.

63 articles

Les nouveaux iPhones sont compatibles avec la technologie eSIM. Nous vous expliquons ce que c’est, mais aussi où et comment vous connecter.

Une histoire de mot de passe détourné, de bonnes intentions et de mauvaises actions ont mené à la détention de l’ancien directeur de l’équipe de baseball des Cardinals de Saint-Louis.

L’Apple SIM, Google Project Fi et, par exemple, GigSky sont toutes des cartes SIM virtuelles. D’accord, mais qu’ y-a-t-il de si virtuel chez elles ?

Dans la première partie de notre reportage, nous avons parlé de l’histoire des cartes SIM. Maintenant, parlons de leur sécurité. L’une des premières vulnérabilités découvertes sur les cartes SIM est

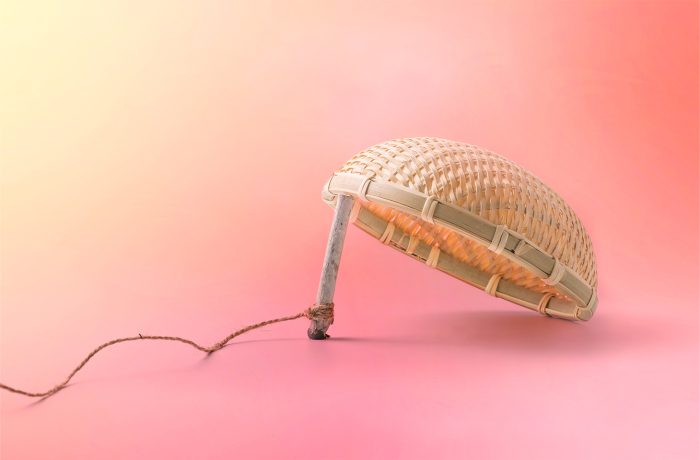

Observation de l’évolution qu’a connue notre bonne vieille carte SIM et les résultats obtenus jusqu’à ce jour.

De nouvelles allégations sur la NSA affirment que le groupe aurait piraté le réseau du plus grand fournisseur de carte SIM au monde, volant ainsi les clés de chiffrement de millions de dispositifs.

Voici comment la carte SIM de votre smartphone peut vous faire perdre votre argent et vos données personnelles.

De nos jours, de nombreux services en ligne populaires exigent un selfie avec votre carte d’identité ou votre passeport pour s’enregistrer. Nous cherchons à savoir si la prise de telles photos est sûre (spoiler : elle ne l’est pas) et comment minimiser les risques.

Comment faire passer la cyberprotection de votre ordinateur ou de votre smartphone à la solution de sécurité la plus primée de Kaspersky ?

Les portefeuilles Bitcoin créés sur les plateformes en ligne entre 2011 et 2015 pourraient ne pas être sécurisés en raison d’une vulnérabilité présente dans la bibliothèque de génération de clés.

Qu’est-ce qu’un skimmer Web, pourquoi faut-il s’en méfier lors d’achats en ligne et comment s’en protéger ?

Vous pouvez appliquer à vous-même le concept de paysage des menaces tel qu’il est utilisé dans le domaine de la sécurité d’entreprise, afin de faciliter votre protection.

Comment protéger de façon fiable votre cryptomonnaie malgré les diverses arnaques et le manque de protection et de normes réglementaires.

Nous analysons pourquoi les cartes à puce ne sont pas la solution miracle et quelles précautions vous devez prendre lorsque vous payez.

Un inconnu vous a envoyé une offre d’emploi intéressante ? Attention, ce pourrait être une arnaque…

Dans la dernière partie de cette série, nous étudions l’aspect politique des cryptomonnaies, l’avenir et le métavers.

Les 4 meilleures technologies du passé que nous utilisons encore de nos jours.

Tout ce que vous avez toujours voulu savoir sur la crypto en général et sur les NFT, et pourquoi cette technologie ne me convainc pas.

Nous vous expliquons comment les enfants dépensent de l’argent dans les jeux, les applications et même sur YouTube, et ce que vous pouvez faire pour éviter cela.

Si votre téléphone tombe entre les mains des criminels, ne paniquez pas. Voici ce que vous pouvez faire pour protéger vos données.